Les acteurs malveillants attirent les utilisateurs sans méfiance avec des versions gratuites ou piratées de logiciels commerciaux pour diffuser un chargeur de malware appelé Hijack Loader, qui déploie ensuite un voleur d’informations appelé Vidar Stealer.

« Des adversaires ont réussi à inciter les utilisateurs à télécharger des fichiers d’archives protégés par mot de passe contenant des copies trojanisées d’une application Cisco Webex Meetings (ptService.exe) », Ale Houspanossian, chercheur en sécurité chez Trellix. dit dans une analyse de lundi.

« Lorsque des victimes sans méfiance ont extrait et exécuté un fichier binaire ‘Setup.exe’, l’application Cisco Webex Meetings a secrètement chargé un chargeur de malware furtif, ce qui a conduit à l’exécution d’un module de vol d’informations. »

Le point de départ est un fichier d’archive RAR qui contient un nom exécutable « Setup.exe », mais il s’agit en réalité d’une copie du module ptService de Cisco Webex Meetings.

Ce qui rend la campagne remarquable, c’est l’utilisation de Techniques de chargement latéral des DLL pour lancer furtivement Hijack Loader (alias DOILoader ou IDAT Loader), qui agit ensuite comme un conduit pour supprimer Vidar Stealer au moyen d’un script AutoIt.

« Le malware utilise une technique connue pour contourner le contrôle de compte d’utilisateur (UAC) et exploiter l’interface COM CMSTPLUA pour une élévation de privilèges », a déclaré Houspanossian. « Une fois l’élévation des privilèges réussie, le malware s’est ajouté à la liste d’exclusion de Windows Defender pour évasion de la défense. »

La chaîne d’attaque, en plus d’utiliser Vidar Stealer pour siphonner les informations d’identification sensibles des navigateurs Web, exploite des charges utiles supplémentaires pour déployer un mineur de cryptomonnaie sur l’hôte compromis.

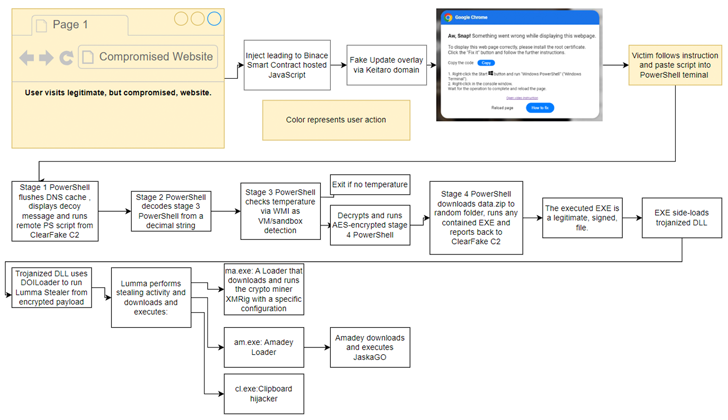

Cette divulgation fait suite à une augmentation des campagnes ClearFake qui incitent les visiteurs du site à exécuter manuellement un script PowerShell pour résoudre un problème supposé lors de l’affichage des pages Web, une technique précédemment divulguée par ReliaQuest à la fin du mois dernier.

Le script PowerShell sert ensuite de rampe de lancement pour Hijack Loader, qui délivre finalement le malware Lumma Stealer. Le voleur est également équipé pour télécharger trois charges utiles supplémentaires, dont Amadey Loader, un téléchargeur qui lance le mineur XMRig, et un malware clipper pour rediriger les transactions cryptographiques vers des portefeuilles contrôlés par les attaquants.

« Amadey a été observé en train de télécharger d’autres charges utiles, par exemple un malware basé sur Go qui serait JaskaGO », ont déclaré les chercheurs de Proofpoint Tommy Madjar, Dusty Miller et Selena Larson. dit.

La société de sécurité d’entreprise a déclaré avoir également détecté à la mi-avril 2024 un autre cluster d’activité baptisé ClickFix, qui utilisait des leurres de mise à jour de navigateur défectueux pour attirer les visiteurs de sites compromis afin de propager Vidar Stealer en utilisant un mécanisme similaire impliquant la copie et l’exécution de code PowerShell.

Un autre acteur malveillant qui a adopté la même tactique d’ingénierie sociale dans ses campagnes de spam est TA571, qui a été observé envoyant des e-mails avec des pièces jointes HTML qui, une fois ouvertes, affichent un message d’erreur : « L’extension « Word Online » n’est pas installée dans votre navigateur. « .

Le message propose également deux options : « Comment réparer » et « Réparer automatiquement ». Si une victime sélectionne la première option, une commande PowerShell codée en Base64 est copiée dans le presse-papiers de l’ordinateur, suivie d’instructions pour lancer un terminal PowerShell et cliquer avec le bouton droit sur la fenêtre de la console pour coller le contenu et exécuter le code responsable de l’exécution d’un programme d’installation MSI. d’un script Visual Basic (VBS).

De même, les utilisateurs qui finissent par sélectionner « Correction automatique » voient apparaître les fichiers hébergés par WebDAV nommés « fix.msi » ou « fix.vbs » dans l’Explorateur Windows en profitant du gestionnaire de protocole « search-ms : ».

Quelle que soit l’option choisie, l’exécution du fichier MSI aboutit à l’installation de Matanbuchus, tandis que l’exécution du fichier VBS entraîne l’exécution de DarkGate.

D’autres variantes de la campagne ont également abouti à la distribution de NetSupport RAT, soulignant les tentatives de modification et de mise à jour des leurres et des chaînes d’attaque malgré le fait qu’elles nécessitent une interaction significative de la part de l’utilisateur pour réussir.

« L’utilisation légitime et les nombreuses façons de stocker le code malveillant, ainsi que le fait que la victime exécute manuellement le code malveillant sans aucune association directe avec un fichier, rendent la détection de ce type de menaces difficile », a déclaré Proofpoint.

« Comme les logiciels antivirus et les EDR auront des problèmes pour inspecter le contenu du presse-papiers, la détection et le blocage doivent être mis en place avant que le code HTML/site malveillant ne soit présenté à la victime. »

Ce développement intervient également alors qu’eSentire a révélé une campagne de malware qui exploite des sites Web similaires usurpant l’identité d’Indeed.[.]com pour supprimer le malware voleur d’informations SolarMarker via un document leurre qui prétend proposer des idées de consolidation d’équipe.

« SolarMarker utilise des techniques d’empoisonnement par l’optimisation des moteurs de recherche (SEO) pour manipuler les résultats des moteurs de recherche et augmenter la visibilité des liens trompeurs », a déclaré la société canadienne de cybersécurité. dit.

« L’utilisation par les attaquants de tactiques de référencement pour diriger les utilisateurs vers des sites malveillants souligne l’importance d’être prudent lorsque l’on clique sur les résultats des moteurs de recherche, même s’ils semblent légitimes. »