Les acteurs de la menace exploitent activement une faille de sécurité critique récemment révélée dans le plugin WooCommerce Payments WordPress dans le cadre d’une campagne ciblée massive.

La faille, identifiée comme CVE-2023-28121 (score CVSS : 9,8), est un cas de contournement d’authentification qui permet à des attaquants non authentifiés d’usurper l’identité d’utilisateurs arbitraires et d’effectuer certaines actions en tant qu’utilisateur usurpé, y compris un administrateur, conduisant potentiellement à la prise de contrôle du site.

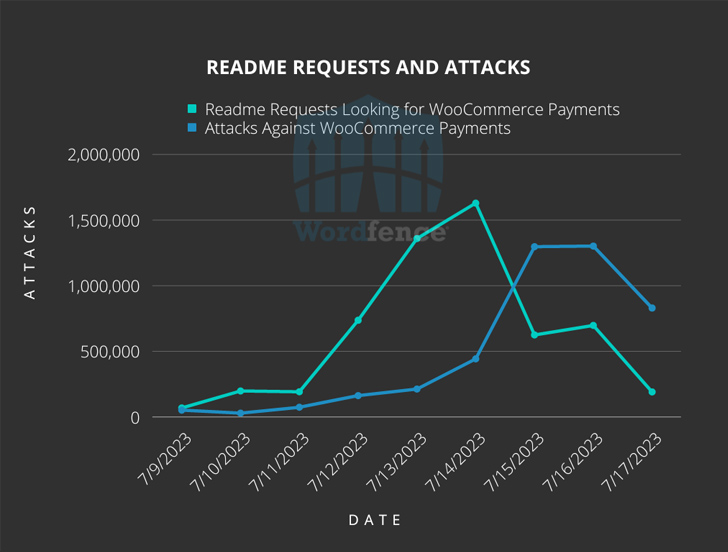

“Les attaques à grande échelle contre la vulnérabilité, attribuée CVE-2023-28121, ont commencé le jeudi 14 juillet 2023 et se sont poursuivies au cours du week-end, culminant à 1,3 million d’attaques contre 157 000 sites le samedi 16 juillet 2023”, a déclaré le chercheur en sécurité de Wordfence. Bélier Gall a dit dans un article du lundi.

Les versions 4.8.0 à 5.6.1 de WooCommerce Payments sont vulnérables. Le plugin est installé sur plus de 600 000 sites. Des correctifs pour le bogue ont été publiés par WooCommerce en mars 2023, WordPress émettant des mises à jour automatiques sur les sites utilisant les versions affectées du logiciel.

Un dénominateur commun observé dans les attaques implique l’utilisation de la En-tête de requête HTTP “X-Wcpay-Platform-Checkout-User : 1” qui amène les sites sensibles à traiter toute charge utile supplémentaire comme provenant d’un utilisateur administratif.

Wordfence a déclaré que la faille susmentionnée est en train d’être armée pour déployer le plug-in WP Console, qui peut être utilisé par un administrateur pour exécuter du code malveillant et installer un téléchargeur de fichiers pour configurer la persistance et déjouer le site compromis.

Les failles d’Adobe ColdFusion exploitées à l’état sauvage

La divulgation intervient alors que Rapid7 a signalé avoir observé une exploitation active des failles d’Adobe ColdFusion dans plusieurs environnements clients à partir du 13 juillet 2023, pour déployer des shells Web sur des terminaux infectés.

“Les acteurs de la menace semblent exploiter CVE-2023-29298 en conjonction avec une vulnérabilité secondaire”, a déclaré Caitlin Condon, chercheuse en sécurité chez Rapid7. a dit. La faille supplémentaire semble être CVE-2023-38203 (score CVSS : 9,8), une faille de désérialisation qui a été corrigée dans un mise à jour hors bande sortie le 14 juillet.

Bouclier contre les menaces internes : maîtriser la gestion de la posture de sécurité SaaS

Inquiet des menaces internes ? Nous avons ce qu’il vous faut! Rejoignez ce webinaire pour explorer les stratégies pratiques et les secrets de la sécurité proactive avec la gestion de la posture de sécurité SaaS.

CVE-2023-29298 (Note CVSS : 7,5) préoccupations une vulnérabilité de contournement du contrôle d’accès impactant ColdFusion 2023, ColdFusion 2021 Update 6 et versions antérieures et ColdFusion 2018 Update 16 et versions antérieures.

“La vulnérabilité permet à un attaquant d’accéder aux terminaux d’administration en insérant une barre oblique supplémentaire inattendue dans l’URL demandée”, a révélé Rapid7 la semaine dernière.

Rapid7, cependant, a averti que le correctif pour CVE-2023-29298 est incomplet et qu’il pourrait être trivialement modifié pour contourner les correctifs publiés par Adobe.

Il est recommandé aux utilisateurs de mettre à jour vers la dernière version d’Adobe ColdFusion pour se protéger contre les menaces potentielles, car les correctifs mis en place pour résoudre CVE-2023-38203 rompent la chaîne d’exploitation.