Les institutions bancaires de détail à Singapour ont trois mois pour éliminer progressivement l’utilisation de mots de passe à usage unique (OTP) à des fins d’authentification lors de la connexion à des comptes en ligne afin d’atténuer le risque d’attaques de phishing.

La décision a été annoncée par l’Autorité monétaire de Singapour (MAS) et l’Association des banques de Singapour (ABS) le 9 juillet 2024.

« Les clients qui ont activé leur jeton numérique sur leur appareil mobile devront utiliser leurs jetons numériques pour se connecter à leur compte bancaire via le navigateur ou l’application bancaire mobile », précise le MAS. dit.

« Le jeton numérique authentifiera la connexion des clients sans avoir besoin d’un OTP que les escrocs peuvent voler ou inciter les clients à divulguer. »

Le MAS exhorte également les clients à activer leurs jetons numériques pour se protéger contre les attaques visant à voler des informations d’identification et à détourner leurs comptes pour commettre des fraudes financières.

« Cette mesure offre aux clients une protection supplémentaire contre les accès non autorisés à leurs comptes bancaires », a déclaré Ong-Ang Ai Boon, directeur de l’ABS, dans un communiqué. « Bien qu’elles puissent entraîner certains désagréments, de telles mesures sont nécessaires pour aider à prévenir les escroqueries et à protéger les clients. »

Alors que les OTP ont été initialement introduits comme une forme d’authentification à deux facteurs (2FA) pour renforcer la sécurité des comptes, les cybercriminels ont conçu des chevaux de Troie bancaires, des robots OTP et des kits de phishing capables de récolter de tels codes à l’aide de sites similaires.

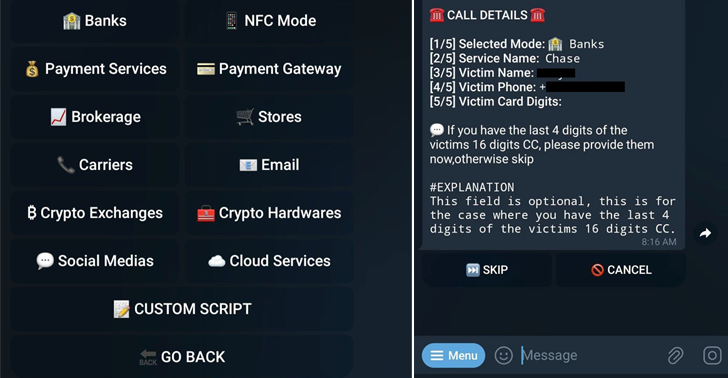

Les bots OTP, accessibles via Telegram et annoncés entre 100 et 420 dollars, poussent l’ingénierie sociale à un niveau supérieur en appelant les utilisateurs et en les convainquant de saisir le code 2FA sur leur téléphone pour les aider à contourner les protections de compte.

Il est important de mentionner que ces robots sont principalement conçus pour piller le code OTP d’une victime, ce qui nécessite que les escrocs obtiennent des informations d’identification valides par d’autres moyens tels que des violations de données, des ensembles de données disponibles à la vente sur le dark web et des pages Web de collecte d’informations d’identification.

« La tâche principale du bot OTP est d’appeler la victime. Les escrocs comptent sur ces appels, car les codes de vérification ne sont valables que pendant une durée limitée », explique Olga Svistunova, chercheuse en menaces chez Kaspersky. dit dans un rapport récent.

« Alors qu’un message peut rester sans réponse pendant un certain temps, appeler l’utilisateur augmente les chances d’obtenir le code. Un appel téléphonique est aussi l’occasion de tenter de produire l’effet souhaité sur la victime avec le ton de la voix. »

La semaine dernière, SlashNext a dévoilé les détails d’un projet « de bout en bout » boîte à outils de phishing surnommé FishXProxy qui, bien qu’apparemment destiné à «à des fins éducatives uniquement » abaisse la barre technique pour les aspirants acteurs de la menace qui cherchent à lancer des campagnes de phishing à grande échelle tout en contournant les défenses.

« FishXProxy équipe les cybercriminels d’un formidable arsenal pour les attaques de phishing par courrier électronique à plusieurs niveaux », a déclaré la société noté« Les campagnes commencent par des liens générés de manière unique ou des pièces jointes dynamiques, contournant ainsi l’examen initial. »

« Les victimes sont alors confrontées à des systèmes anti-bot avancés utilisant le CAPTCHA de Cloudflare, qui filtre les outils de sécurité. Un système de redirection intelligent masque les véritables destinations, tandis que les paramètres d’expiration des pages entravent l’analyse et facilitent la gestion des campagnes. »

Un autre ajout notable à FishXProxy est l’utilisation d’un système de suivi basé sur des cookies qui permet aux attaquants d’identifier et de suivre les utilisateurs dans différents projets ou campagnes de phishing. Il peut également créer des pièces jointes malveillantes à l’aide de techniques de contrebande HTML qui permettent d’échapper à la détection par contournement.

« La contrebande HTML est assez efficace pour contourner les contrôles de sécurité du périmètre tels que les passerelles de messagerie et les proxys Web pour deux raisons principales : elle abuse des fonctionnalités légitimes de HTML5 et JavaScript, et elle exploite différentes formes de codage et de cryptage », a déclaré Cisco Talos. dit.

L’augmentation des logiciels malveillants mobiles au fil des ans a également incité Google à dévoiler un nouveau programme pilote à Singapour qui vise à empêcher les utilisateurs de télécharger certaines applications qui abusent des autorisations des applications Android pour lire les OTP et collecter des données sensibles.