Microsoft a déclaré qu’il développait des mises à jour de sécurité pour combler deux failles qui, selon lui, pourraient être exploitées pour lancer des attaques de rétrogradation contre l’architecture de mise à jour de Windows et remplacer les versions actuelles des fichiers du système d’exploitation par des versions plus anciennes.

Les vulnérabilités sont répertoriées ci-dessous –

- CVE-2024-38202 (Score CVSS : 7,3) – Vulnérabilité d’élévation des privilèges de la pile de mises à jour Windows

- CVE-2024-21302 (Score CVSS : 6,7) – Vulnérabilité d’élévation des privilèges en mode noyau sécurisé Windows

Alon Leviev, chercheur chez SafeBreach Labs, a été crédité de la découverte et du signalement des failles. Il a présenté ses conclusions à Chapeau noir USA 2024 et DÉF CON 32.

CVE-2024-38202, qui trouve son origine dans le composant de sauvegarde Windows, permet à un « attaquant disposant de privilèges utilisateur de base de réintroduire des vulnérabilités précédemment atténuées ou de contourner certaines fonctionnalités de Virtualization Based Security (VBS) », a déclaré le géant de la technologie.

Il a toutefois noté qu’un attaquant tentant d’exploiter la faille devrait convaincre un administrateur ou un utilisateur disposant d’autorisations déléguées d’effectuer une restauration du système qui déclenche par inadvertance la vulnérabilité.

La deuxième vulnérabilité concerne également un cas d’escalade de privilèges dans les systèmes Windows qui prennent en charge VBS, permettant ainsi à un adversaire de remplacer les versions actuelles des fichiers système Windows par des versions obsolètes.

Les conséquences de CVE-2024-21302 sont qu’il pourrait être utilisé comme arme pour réintroduire des failles de sécurité précédemment traitées, contourner certaines fonctionnalités de VBS et exfiltrer des données protégées par VBS.

Leviev, qui a détaillé un outil baptisé Windows Downdate, dit cela pourrait être utilisé pour rendre une « machine Windows entièrement corrigée vulnérable à des milliers de vulnérabilités passées, transformant les vulnérabilités corrigées en vulnérabilités zero-day et rendant le terme « entièrement corrigé » dénué de sens sur n’importe quelle machine Windows dans le monde. »

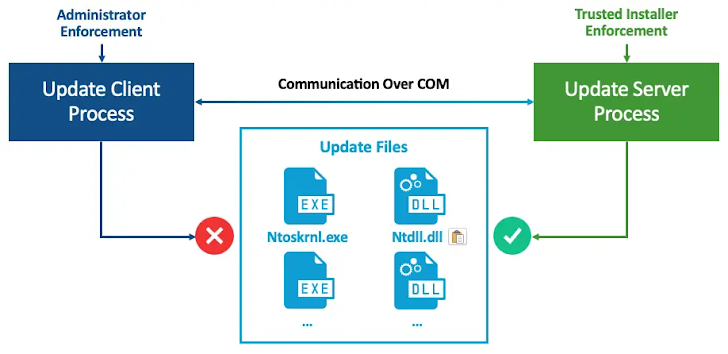

L’outil, a ajouté Leviev, pourrait « prendre en charge le processus de mise à jour de Windows pour créer des rétrogradations totalement indétectables, invisibles, persistantes et irréversibles sur des composants critiques du système d’exploitation, ce qui m’a permis d’élever les privilèges et de contourner les fonctionnalités de sécurité ».

De plus, Windows Downdate est capable de contourner les étapes de vérification, telles que la vérification de l’intégrité et l’application de Trusted Installer, ce qui permet de rétrograder efficacement les composants critiques du système d’exploitation, notamment les bibliothèques de liens dynamiques (DLL), les pilotes et le noyau NT.

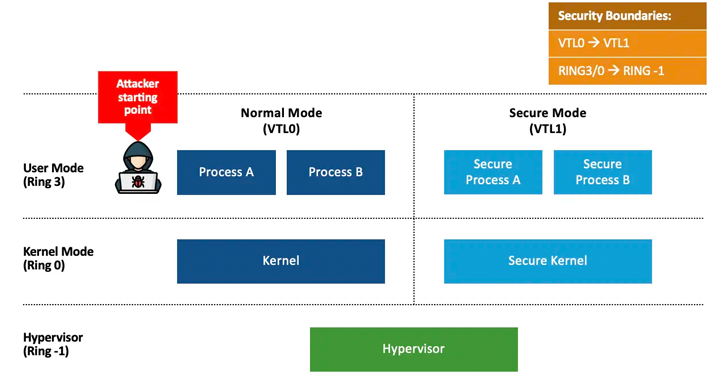

De plus, ces problèmes pourraient être exploités pour rétrograder le processus de mode utilisateur isolé de Credential Guard, le noyau sécurisé et l’hyperviseur Hyper-V afin d’exposer les vulnérabilités d’escalade de privilèges passées, ainsi que de désactiver VBS, ainsi que des fonctionnalités telles que l’intégrité du code protégé par l’hyperviseur (HVCI).

Le résultat net est qu’un système Windows entièrement corrigé pourrait être rendu vulnérable à des milliers de vulnérabilités passées et transformer les failles corrigées en vulnérabilités zero-day.

Ces rétrogradations ont un impact supplémentaire dans la mesure où le système d’exploitation signale que le système est entièrement mis à jour, tout en empêchant simultanément l’installation de futures mises à jour et en inhibant la détection par les outils de récupération et d’analyse.

« L’attaque de rétrogradation que j’ai pu réaliser sur la pile de virtualisation dans Windows a été possible grâce à un défaut de conception qui permettait à des niveaux/anneaux de confiance virtuels moins privilégiés de mettre à jour des composants résidant dans des niveaux/anneaux de confiance virtuels plus privilégiés », a déclaré Leviev.

« C’était très surprenant, étant donné que les fonctionnalités VBS de Microsoft ont été annoncées en 2015, ce qui signifie que la surface d’attaque de rétrogradation que j’ai découverte existe depuis près d’une décennie. »