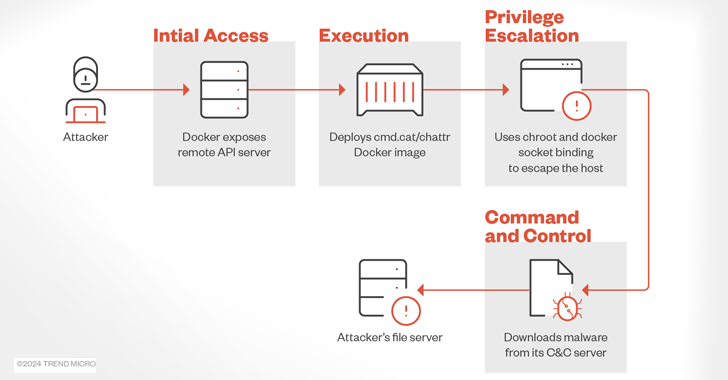

L’acteur menaçant connu sous le nom de Chat Commando a été lié à une campagne d’attaque de cryptojacking en cours qui exploite des instances Docker mal sécurisées pour déployer des mineurs de cryptomonnaie à des fins financières.

« Les attaquants ont utilisé le conteneur d’images Docker cmd.cat/chattr qui récupère la charge utile de leur propre infrastructure de commande et de contrôle (C&C), » Sunil Bharti et Shubham Singh, chercheurs de Trend Micro. dit dans une analyse de jeudi.

Commando Cat, ainsi nommé pour son utilisation du projet open source Commando pour générer un conteneur inoffensif, a été documenté pour la première fois plus tôt cette année par Cado Security.

Les attaques se caractérisent par le ciblage de serveurs API distants Docker mal configurés pour déployer une image Docker nommée cmd.cat/chattr, qui est ensuite utilisée comme base pour instancier un conteneur et sortir de ses limites à l’aide de la commande chroot, et obtenir l’accès. au système d’exploitation hôte.

La dernière étape consiste à récupérer le binaire du mineur malveillant à l’aide d’une commande curl ou wget depuis un serveur C&C (« leetdbs.anondns[.]net/z ») au moyen d’un script shell. Le binaire est soupçonné d’être ZiggyStarTux, un robot IRC open source basé sur le malware Kaiten (alias Tsunami).

« L’importance de cette campagne d’attaque réside dans l’utilisation d’images Docker pour déployer des scripts de cryptojacking sur des systèmes compromis », ont expliqué les chercheurs. « Cette tactique permet aux attaquants d’exploiter les vulnérabilités des configurations Docker tout en échappant à la détection par les logiciels de sécurité. »

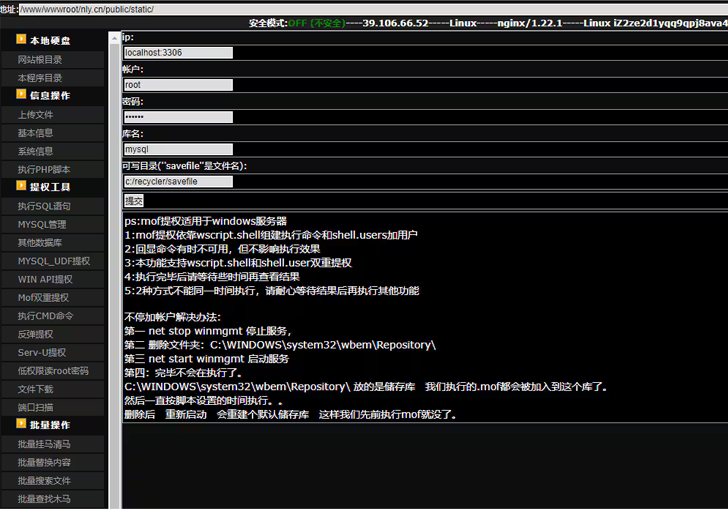

Cette divulgation intervient alors qu’Akamai a révélé que des failles de sécurité vieilles de plusieurs années dans les applications ThinkPHP (par exemple, CVE-2018-20062 et CVE-2019-9082) sont exploités par un acteur menaçant présumé parlant chinois pour diffuser un shell Web baptisé Dama dans le cadre d’une campagne en cours depuis le 17 octobre 2023.

« L’exploit tente de récupérer du code obscurci supplémentaire à partir d’un autre serveur ThinkPHP compromis pour prendre pied initialement », ont déclaré les chercheurs d’Akamai, Ron Mankivsky et Maxim Zavodchik. dit. « Après avoir exploité le système avec succès, les attaquants installeront un shell Web en chinois nommé Dama pour maintenir un accès persistant au serveur. »

Le shell Web est équipé de plusieurs fonctionnalités avancées pour collecter des données système, télécharger des fichiers, analyser les ports réseau, élever les privilèges et naviguer dans le système de fichiers, cette dernière permettant aux acteurs malveillants d’effectuer des opérations telles que l’édition, la suppression et la modification de l’horodatage des fichiers. à des fins d’obscurcissement.

« Les récentes attaques lancées par un adversaire parlant chinois mettent en évidence une tendance actuelle des attaquants à utiliser un shell Web à part entière, conçu pour un contrôle avancé des victimes », ont noté les chercheurs. « Il est intéressant de noter que tous les clients ciblés n’utilisaient pas ThinkPHP, ce qui suggère que les attaquants pourraient cibler sans discernement un large éventail de systèmes. »