Selon de nouvelles découvertes de Cisco Talos, les acteurs de la menace utilisent probablement un outil conçu pour les exercices de red teaming pour diffuser des logiciels malveillants.

Le programme en question est un framework de génération de charge utile appelé Pack de macrosqui permet de générer des documents Office, des scripts Visual Basic, des raccourcis Windows et d’autres formats pour les tests de pénétration et les évaluations d’ingénierie sociale. Il a été développé par le développeur français Emeric Nasi.

La société de cybersécurité a déclaré avoir trouvé des artefacts téléchargés sur VirusTotal depuis la Chine, le Pakistan, la Russie et les États-Unis, tous générés par MacroPack et utilisés pour diffuser diverses charges utiles telles que Havoc, Brute Ratel et une nouvelle variante de PhantomCore, un cheval de Troie d’accès à distance (RAT) attribué à un groupe de hacktivistes nommé Head Mare.

« Une caractéristique commune à tous les documents malveillants que nous avons disséqués et qui a retenu notre attention est l’existence de quatre sous-routines VBA non malveillantes », a déclaré Vanja Svajcer, chercheuse chez Talos. dit.

« Ces sous-routines apparaissaient dans tous les échantillons et n’étaient pas obscurcies. Elles n’avaient jamais été utilisées par d’autres sous-routines malveillantes ni ailleurs dans aucun document. »

Il est important de noter ici que les thèmes de ces documents sont variés, allant de sujets génériques demandant aux utilisateurs d’activer des macros à des documents d’apparence officielle qui semblent provenir d’organisations militaires. Cela suggère l’implication d’acteurs de menace distincts.

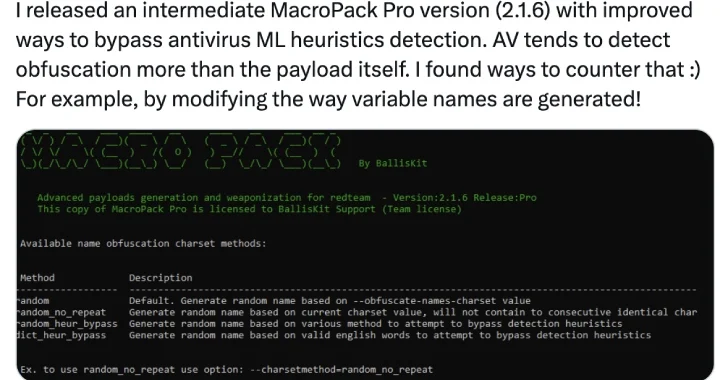

Certains documents ont également été observés profitant des fonctionnalités avancées offertes dans le cadre de MacroPack pour contourner les détections heuristiques anti-malware en masquant la fonctionnalité malveillante à l’aide de Chaînes de Markov pour créer des fonctions et des noms de variables apparemment significatifs.

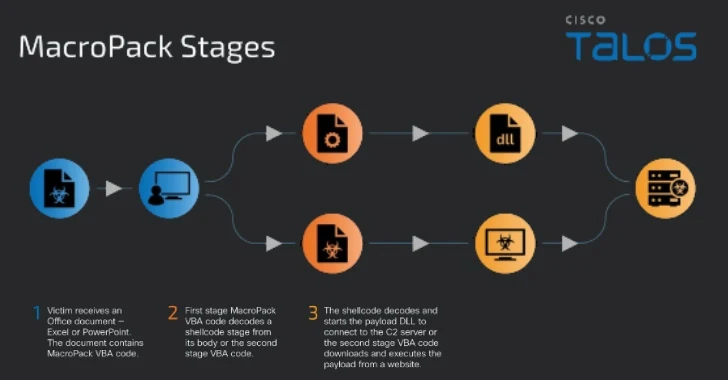

Les chaînes d’attaque, observées entre mai et juillet 2024, suivent un processus en trois étapes qui consiste à envoyer un document Office piégé contenant du code MacroPack VBA, qui décode ensuite une charge utile de prochaine étape pour finalement récupérer et exécuter le malware final.

Cette évolution est un signe que les acteurs de la menace mettent constamment à jour leurs tactiques en réponse aux perturbations et adoptent des approches plus sophistiquées pour l’exécution du code.