Les agences de cybersécurité d’Australie, du Canada, d’Allemagne, du Japon, de Nouvelle-Zélande, de Corée du Sud, du Royaume-Uni et des États-Unis ont publié un avis conjoint concernant un groupe de cyberespionnage lié à la Chine appelé APT40mettant en garde contre sa capacité à exploiter des failles de sécurité nouvellement révélées dans les heures ou les jours suivant leur publication publique.

« L’APT 40 a déjà ciblé des organisations dans divers pays, dont l’Australie et les États-Unis », ont indiqué les agences. dit« Notamment, l’APT 40 possède la capacité de transformer et d’adapter rapidement les preuves de concept (PoC) de vulnérabilité pour les opérations de ciblage, de reconnaissance et d’exploitation. »

Le collectif hostile, également connu sous les noms de Bronze Mohawk, Gingham Typhoon (anciennement Gadolinium), ISLANDDREAMS, Kryptonite Panda, Leviathan, Red Ladon, TA423 et TEMP.Periscope, est connu pour être actif depuis au moins 2013, menant des cyberattaques ciblant des entités de la région Asie-Pacifique. Il serait basé à Haikou.

En juillet 2021, les États-Unis et leurs alliés ont officiellement attribué au groupe son affiliation au ministère chinois de la Sécurité d’État (MSS), accusant plusieurs membres de l’équipe de pirates informatiques d’avoir orchestré une campagne pluriannuelle visant différents secteurs pour faciliter le vol de secrets commerciaux, de propriété intellectuelle et d’informations de grande valeur.

Au cours des dernières années, APT40 a été lié à des vagues d’intrusion diffusant le framework de reconnaissance ScanBox ainsi qu’à l’exploitation d’une faille de sécurité dans WinRAR (CVE-2023-38831, score CVSS : 7,8) dans le cadre d’une campagne de phishing ciblant la Papouasie-Nouvelle-Guinée pour diffuser une porte dérobée baptisée BOXRAT.

Plus tôt en mars, le gouvernement néo-zélandais a impliqué l’acteur de la menace dans la compromission du Bureau du conseiller parlementaire et du Service parlementaire en 2021.

« APT40 identifie de nouveaux exploits au sein de logiciels publics largement utilisés tels que Log4j, Atlassian Confluence et Microsoft Exchange pour cibler l’infrastructure de la vulnérabilité associée », ont déclaré les agences auteurs.

« L’APT40 mène régulièrement des opérations de reconnaissance contre les réseaux d’intérêt, y compris les réseaux des pays des agences auteures, à la recherche d’opportunités de compromettre ses cibles. Ces reconnaissances régulières permettent au groupe d’identifier les appareils vulnérables, en fin de vie ou non entretenus sur les réseaux d’intérêt, et de déployer rapidement des exploits. »

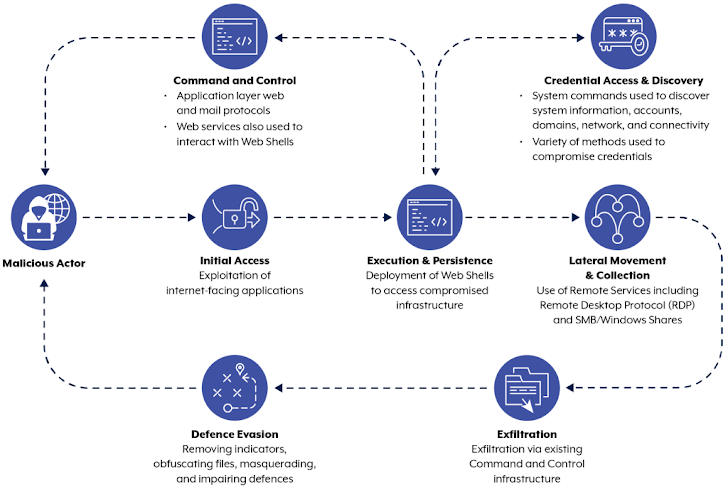

Parmi les techniques employées par l’équipe de piratage parrainée par l’État, on peut citer le déploiement de shells Web pour établir la persistance et maintenir l’accès à l’environnement de la victime, ainsi que l’utilisation de sites Web australiens à des fins de commandement et de contrôle (C2).

Il a également été observé en train d’intégrer des appareils obsolètes ou non corrigés, notamment des routeurs pour petits bureaux ou bureaux à domicile (SOHO), dans le cadre de son infrastructure d’attaque pour tenter de rediriger le trafic malveillant et d’échapper à la détection, un style opérationnel similaire à celui utilisé par d’autres groupes basés en Chine comme Volt Typhoon.

Les chaînes d’attaque impliquent également des activités de reconnaissance, d’escalade de privilèges et de mouvement latéral à l’aide du protocole de bureau à distance (RDP) pour voler des informations d’identification et exfiltrer des informations d’intérêt.

Pour atténuer les risques posés par de telles menaces, il est recommandé de mettre en œuvre des mécanismes de journalisation adéquats, d’appliquer l’authentification multifacteur (MFA), de mettre en œuvre un système de gestion des correctifs robuste, de remplacer les équipements en fin de vie, de désactiver les services, ports et protocoles inutilisés et de segmenter les réseaux pour empêcher l’accès aux données sensibles.