Dans le cas d’une faille de sécurité opérationnelle (OPSEC), l’opérateur derrière un nouveau voleur d’informations appelé Styx Stealer a divulgué des données de son propre ordinateur, y compris des détails relatifs aux clients, des informations sur les bénéfices, des surnoms, des numéros de téléphone et des adresses e-mail.

Styx Stealer, un dérivé du Phemedrone Stealer, est capable de voler des données de navigateur, des sessions de messagerie instantanée de Telegram et Discord, ainsi que des informations de portefeuille de cryptomonnaies, a déclaré la société de cybersécurité Check Point dans une analyse. Il est apparu pour la première fois en avril 2024.

« Styx Stealer est très probablement basé sur le code source d’une ancienne version de Phemedrone Stealer, qui manque de certaines fonctionnalités trouvées dans les versions plus récentes telles que l’envoi de rapports à Telegram, le cryptage des rapports, etc. », a déclaré la société. noté.

« Cependant, le créateur de Styx Stealer a ajouté quelques nouvelles fonctionnalités : démarrage automatique, surveillance du presse-papiers et crypto-clipper, évasion supplémentaire du sandbox et techniques anti-analyse, et réimplémenté l’envoi de données à Telegram. »

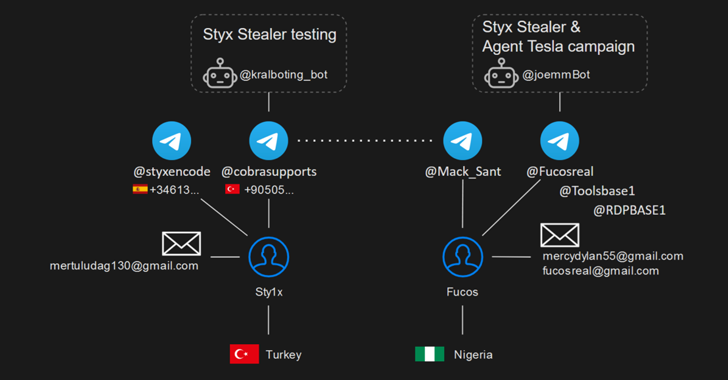

Annoncé pour 75 $ par mois (ou 230 $ pour trois mois ou 350 $ pour un abonnement à vie) sur un site Web dédié (« styxcrypter[.]com »), les licences pour le malware nécessitent que les acheteurs potentiels contactent un compte Telegram (@styxencode). Il est lié à un acteur de la menace basé en Turquie qui utilise le pseudonyme STY1X sur les forums de cybercriminalité.

Check Point a déclaré avoir pu découvrir des liens entre STY1X et une campagne de spam de mars 2024 distribuant le malware Agent Tesla ciblant divers secteurs à travers la Chine, l’Inde, les Philippines et les Émirats arabes unis. L’activité de l’Agent Tesla a été attribuée à un acteur de la menace nommé Fucosreal, dont l’emplacement approximatif est au Nigéria.

Cela a été rendu possible grâce au fait que STY1X a débogué le voleur sur sa propre machine à l’aide d’un jeton de bot Telegram fourni par Fucosreal. Cette erreur fatale a permis à la société de cybersécurité d’identifier jusqu’à 54 clients et 8 portefeuilles de cryptomonnaie, appartenant probablement à STY1X, qui auraient été utilisés pour recevoir les paiements.

« Cette campagne s’est distinguée par son utilisation de l’API Telegram Bot pour l’exfiltration de données, en exploitant l’infrastructure de Telegram au lieu des serveurs de commande et de contrôle (C&C) traditionnels, qui sont plus facilement détectables et bloquables », a noté Check Point.

« Cependant, cette méthode présente un défaut important : chaque échantillon de malware doit contenir un jeton de bot pour l’authentification. Décrypter le malware pour extraire ce jeton donne accès à toutes les données envoyées via le bot, exposant ainsi le compte du destinataire. »

Cette révélation intervient dans un contexte d’émergence de nouvelles souches de logiciels malveillants voleurs telles que AilurophileVoleur de Banshee, et QWERTYalors même que des voleurs bien connus comme RedLine sont utilisés dans des attaques de phishing ciblant les fabricants vietnamiens de pétrole et de gaz, d’industries, d’électricité et de CVC, les industries de peinture, de produits chimiques et d’hôtellerie.

« RedLine est un voleur bien connu qui cible les identifiants de connexion, les détails de carte de crédit, l’historique du navigateur et même les portefeuilles de cryptomonnaies », a déclaré Symantec, propriété de Broadcom. dit« Il est activement utilisé par de nombreux groupes et individus à travers le monde. »

« Une fois installé, il collecte les données de l’ordinateur de la victime et les envoie à un serveur distant ou à un canal Telegram contrôlé par les attaquants. »