Le groupe de cyberespionnage lié à la Chine est suivi comme Volt Typhoon a été attribué avec une confiance modérée à l’exploitation zero-day d’une faille de sécurité de haute gravité récemment divulguée affectant Versa Director.

Les attaques ont ciblé quatre victimes américaines et une victime non américaine dans les secteurs des fournisseurs d’accès Internet (FAI), des fournisseurs de services gérés (MSP) et des technologies de l’information (TI) dès le 12 juin 2024, a déclaré l’équipe Black Lotus Labs de Lumen Technologies. dit dans un rapport technique partagé avec The Hacker News. La campagne serait en cours contre les systèmes Versa Director non corrigés.

La faille de sécurité en question est CVE-2024-39717 (score CVSS : 6,6), un bug de téléchargement de fichiers affectant Versa Director qui a été ajouté au catalogue des vulnérabilités connues exploitées (KEV) la semaine dernière par l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA).

« Cette vulnérabilité permettait aux utilisateurs disposant des privilèges Provider-Data-Center-Admin ou Provider-Data-Center-System-Admin de télécharger des fichiers potentiellement malveillants », a déclaré Versa. dit dans un avis publié lundi, indiquant que les clients concernés n’ont pas mis en œuvre les directives de renforcement du système et de pare-feu publiées respectivement en 2015 et 2017.

Cette faille permet essentiellement aux acteurs malveillants disposant de privilèges d’administrateur de télécharger des fichiers malveillants camouflés en fichiers image PNG en profitant de l’option « Change Favicon » dans l’interface graphique de Versa Director. Elle a été corrigée dans les versions 22.1.4 ou ultérieures.

Le ciblage par Volt Typhoon de Versa Networks, un fournisseur de services d’accès sécurisé (SASE), n’est pas surprenant et s’inscrit dans la lignée de l’exploitation historique par l’adversaire des équipements réseau compromis des petits bureaux et des bureaux à domicile (SOHO) pour acheminer le trafic réseau et échapper à la détection pendant de longues périodes.

L’entreprise basée à Santa Clara compte Adobe, Axis Bank, Barclays, Capital One, Colt Technology Services, Infosys, Orange, Samsung, T-Mobile et Verizon parmi ses clients.

« Une partie de l’attribution [to Volt Typhoon] « est basé sur l’utilisation d’appareils SOHO et sur la manière dont ils ont été employés », a déclaré Ryan English, chercheur en sécurité chez Lumen’s Black Lotus Labs, à The Hacker News.

« Mais il y avait aussi une combinaison de TTP connus et observés, notamment l’infrastructure réseau, l’exploitation zero-day, le ciblage stratégique de secteurs/victimes spécifiques, l’analyse du shell Web et d’autres chevauchements confirmés d’activités malveillantes. »

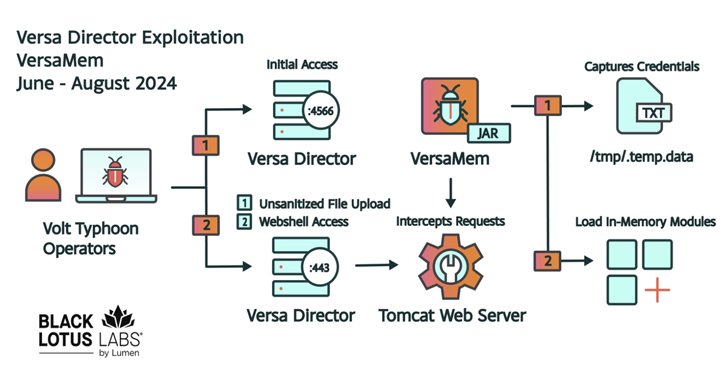

Les chaînes d’attaque se caractérisent par l’exploitation de la faille pour fournir un shell Web personnalisé baptisé VersaMem (« VersaTest.png ») qui est principalement conçu pour intercepter et récolter les informations d’identification qui permettraient d’accéder aux réseaux des clients en aval en tant qu’utilisateur authentifié, ce qui entraînerait une attaque de la chaîne d’approvisionnement à grande échelle.

Une autre caractéristique remarquable du shell Web JAR sophistiqué est qu’il est de nature modulaire et permet aux opérateurs de charger du code Java supplémentaire à exécuter exclusivement en mémoire.

Le premier échantillon de VersaMem était téléchargé à VirusTotal depuis Singapour le 7 juin 2024. Au 27 août 2024, aucun des moteurs anti-malware n’a signalé le shell Web comme malveillant. On pense que les acteurs de la menace ont peut-être testé le shell Web dans la nature sur des victimes non américaines avant de le déployer sur des cibles américaines.

Le shell Web « exploite l’instrumentation Java et Javassist pour injecter du code malveillant dans l’espace mémoire du processus du serveur Web Tomcat sur les serveurs Versa Director exploités », ont expliqué les chercheurs.

« Une fois injecté, le code du shell Web s’accroche à la fonctionnalité d’authentification de Versa, permettant à l’attaquant d’intercepter passivement les informations d’identification en texte clair, ce qui peut potentiellement compromettre en aval l’infrastructure client via l’utilisation légitime des informations d’identification. »

« De plus, le shell Web s’appuie sur la fonctionnalité de filtrage des requêtes de Tomcat, permettant à l’acteur de la menace d’exécuter du code Java arbitraire en mémoire sur le serveur compromis tout en évitant les méthodes de détection basées sur les fichiers et en protégeant son shell Web, ses modules et le zero-day lui-même. »

Pour contrer la menace posée par le cluster d’attaque, il est conseillé d’appliquer les mesures d’atténuation nécessaires, de bloquer l’accès externe aux ports 4566 et 4570, de rechercher de manière récursive les fichiers image PNG et de rechercher le trafic réseau éventuel provenant des appareils SOHO vers le port 4566 sur les serveurs Versa Director.

Volt Typhoon, également suivi sous les noms de Bronze Silhouette, Insidious Taurus, UNC3236, Vanguard Panda et Voltzite, est une menace persistante avancée connue pour être active depuis au moins cinq ans, ciblant les infrastructures critiques aux États-Unis et à Guam dans le but de maintenir un accès furtif et d’exfiltrer des données sensibles.

« C’est un cas qui montre comment Volt Typhoon continue à essayer d’accéder à ses victimes ultimes patiemment et indirectement », a déclaré English. « Ici, ils ont ciblé le système Versa Director comme moyen d’attaquer un carrefour stratégique d’informations où ils pourraient recueillir des informations d’identification et accéder, puis descendre la chaîne jusqu’à leur victime ultime. »

« L’évolution du Volt Typhoon au fil du temps nous montre que même si une entreprise peut avoir l’impression qu’elle n’attirera pas l’attention d’un acteur étatique hautement qualifié, les clients qu’un produit est censé servir peuvent être la véritable cible et cela nous inquiète tous. »