Un groupe d’États-nations lié à la Chine, appelé TAG-112, a compromis les médias tibétains et les sites Web des universités dans le cadre d’une nouvelle campagne de cyberespionnage conçue pour faciliter la fourniture de la boîte à outils post-exploitation Cobalt Strike pour la collecte d’informations de suivi.

« Les attaquants ont intégré du JavaScript malveillant dans ces sites, qui a usurpé une erreur de certificat TLS pour inciter les visiteurs à télécharger un certificat de sécurité déguisé », a déclaré Insikt Group de Recorded Future. dit.

« Ce malware, souvent utilisé par les acteurs malveillants pour un accès à distance et une post-exploitation, met en évidence l’accent mis par le cyberespionnage sur les entités tibétaines. »

Les compromissions ont été attribuées à un groupe de menace parrainé par l’État appelé TAG-112, qui a été décrit comme un sous-groupe possible d’un autre cluster suivi comme Evasive Panda (alias Bronze Highland, Daggerfly, StormBamboo et TAG-102) en raison de les chevauchements tactiques et leur ciblage historique des entités tibétaines.

Les deux sites Web de la communauté tibétaine qui ont été piratés par le collectif adverse fin mai 2024 étaient Tibet Post (tibetpost[.]net) et l’Université tantrique Gyudmed (gyudmedtantricuniversity[.]org).

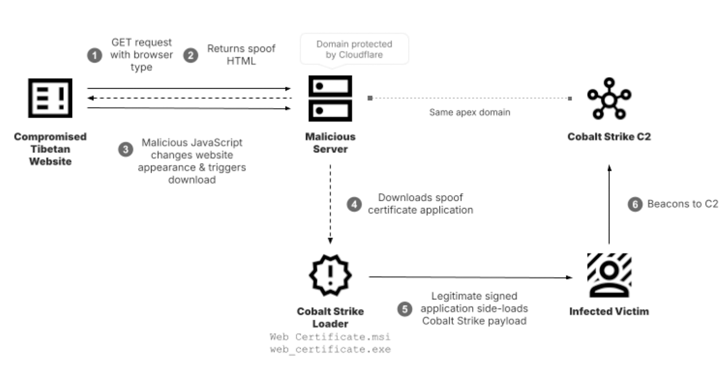

Plus précisément, il a été constaté que les sites Web compromis ont été manipulés pour inciter les visiteurs des sites à télécharger un exécutable malveillant déguisé en « certificat de sécurité » qui chargeait une charge utile Cobalt Strike lors de son exécution.

Le JavaScript qui a rendu cela possible aurait été téléchargé sur les sites en utilisant probablement une faille de sécurité dans leur système de gestion de contenu, Joomla.

« Le JavaScript malveillant est déclenché par l’événement window.onload », a déclaré Recorded Future. « Il vérifie d’abord le système d’exploitation de l’utilisateur et le type de navigateur Web ; cela filtrera probablement les systèmes d’exploitation non Windows, car cette fonction mettra fin au script si Windows n’est pas détecté. »

Les informations du navigateur (c’est-à-dire Google Chrome ou Microsoft Edge) sont ensuite envoyées à un serveur distant (update.maskrisks[.]com), qui renvoie un modèle HTML qui est une version modifiée du navigateur respectif Page d’erreur du certificat TLS cela s’affiche généralement en cas de problème avec le certificat TLS de l’hôte.

Le JavaScript, en plus d’afficher l’alerte de faux certificat de sécurité, démarre automatiquement le téléchargement d’un prétendu certificat de sécurité pour le domaine *.dnspod[.]cn, mais, en réalité, il s’agit d’un exécutable signé légitime qui charge une charge utile Cobalt Strike Beacon à l’aide du chargement latéral de DLL.

Il convient de souligner à ce stade que le site Web de Tibet Post a été infiltré séparément par l’acteur Evasive Panda dans le cadre d’une attaque contre un point d’eau et une chaîne d’approvisionnement ciblant les utilisateurs tibétains au moins depuis septembre 2023. Les attaques ont conduit au déploiement de portes dérobées connues sous le nom de MgBot et Nightdoor, ESET l’a révélé plus tôt en mars.

Malgré cette intersection tactique importante, Recorded Future a déclaré qu’il maintenait les deux ensembles d’intrusions disparates en raison de la « différence de maturité » entre eux.

« L’activité observée par TAG-112 n’a pas la sophistication observée par TAG-102 », a-t-il déclaré. « Par exemple, TAG-112 n’utilise pas l’obscurcissement JavaScript et emploie Cobalt Strike, tandis que TAG-102 exploite des logiciels malveillants personnalisés. TAG-112 est probablement un sous-groupe de TAG-102, travaillant pour répondre à des exigences de renseignement identiques ou similaires. »