Un nouvel ensemble de packages malveillants a été découvert dans le référentiel Python Package Index (PyPI), se faisant passer pour des services de récupération et de gestion de portefeuilles de crypto-monnaie, uniquement pour siphonner des données sensibles et faciliter le vol d’actifs numériques de valeur.

« L’attaque ciblait les utilisateurs d’Atomic, Trust Wallet, Metamask, Ronin, TronLink, Exodus et d’autres portefeuilles importants de l’écosystème cryptographique », a déclaré Yehuda Gelb, chercheur chez Checkmarx. dit dans une analyse de mardi.

« Se présentant comme des utilitaires permettant d’extraire des phrases mnémoniques et de décrypter les données du portefeuille, ces packages semblent offrir des fonctionnalités précieuses pour les utilisateurs de crypto-monnaie engagés dans la récupération ou la gestion du portefeuille. »

Cependant, ils hébergent des fonctionnalités permettant de voler des clés privées, des phrases mnémoniques et d’autres données sensibles du portefeuille, telles que l’historique des transactions ou les soldes du portefeuille. Chacun des packages a attiré des centaines de téléchargements avant d’être supprimé –

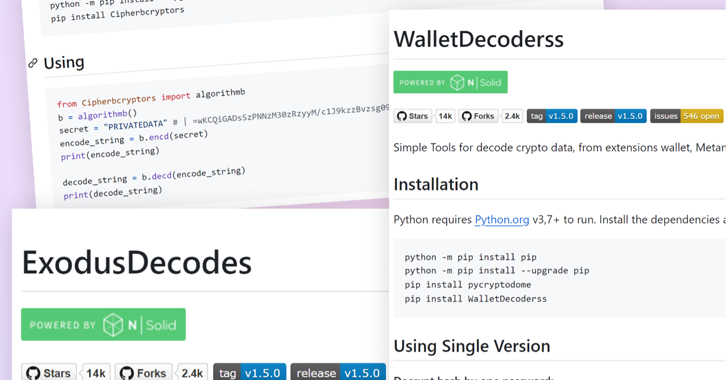

Checkmarx a déclaré que les packages avaient été nommés ainsi dans une tentative délibérée d’attirer les développeurs travaillant dans l’écosystème des crypto-monnaies. Dans une autre tentative de conférer une légitimité aux bibliothèques, les descriptions des packages sur PyPI étaient accompagnées d’instructions d’installation, d’exemples d’utilisation et, dans un cas, même de « meilleures pratiques » pour les environnements virtuels.

La tromperie ne s’est pas arrêtée là, car l’acteur menaçant à l’origine de la campagne a également réussi à afficher de fausses statistiques de téléchargement, donnant aux utilisateurs l’impression que les packages étaient populaires et dignes de confiance.

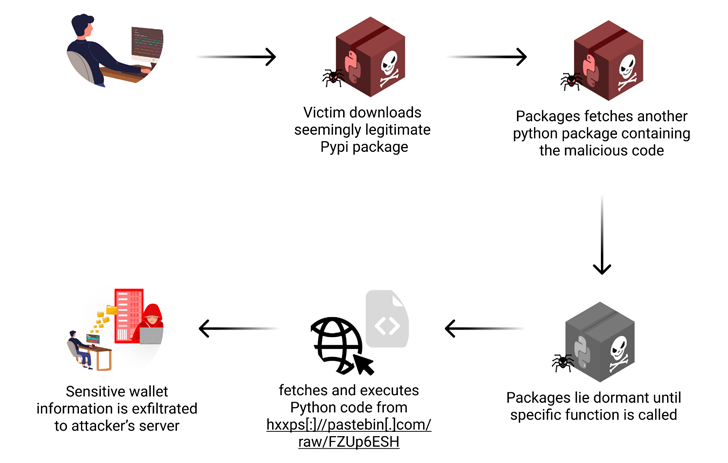

Six des packages PyPI identifiés incluaient une dépendance appelée cipherbcryptors pour exécuter le malware, tandis que quelques autres s’appuyaient sur un package supplémentaire nommé ccl_leveldbases dans un effort apparent pour obscurcir la fonctionnalité.

Un aspect notable des packages est que la fonctionnalité malveillante est déclenchée uniquement lorsque certaines fonctions sont appelées, ce qui marque une différence avec le modèle typique où un tel comportement serait activé automatiquement lors de l’installation. Les données capturées sont ensuite exfiltrées vers un serveur distant.

« L’attaquant a utilisé une couche de sécurité supplémentaire en ne codant pas en dur l’adresse de son serveur de commande et de contrôle dans aucun des packages », a déclaré Gelb. « Au lieu de cela, ils ont utilisé des ressources externes pour récupérer ces informations de manière dynamique. »

Cette technique, appelée résolveur de chute mortedonne aux attaquants la flexibilité de mettre à jour les informations du serveur sans avoir à publier eux-mêmes une mise à jour des packages. Cela facilite également le processus de transition vers une infrastructure différente en cas de panne des serveurs.

« L’attaque exploite la confiance dans les communautés open source et l’utilité apparente des outils de gestion de portefeuille, affectant potentiellement un large éventail d’utilisateurs de cryptomonnaie », a déclaré Gelb.

« La complexité de l’attaque – depuis son emballage trompeur jusqu’à ses capacités malveillantes dynamiques et l’utilisation de dépendances malveillantes – souligne l’importance de mesures de sécurité complètes et d’une surveillance continue. »

Ce développement n’est que le dernier d’une série de campagnes malveillantes ciblant le secteur des crypto-monnaies, les acteurs malveillants étant constamment à la recherche de nouveaux moyens de drainer les fonds des portefeuilles des victimes.

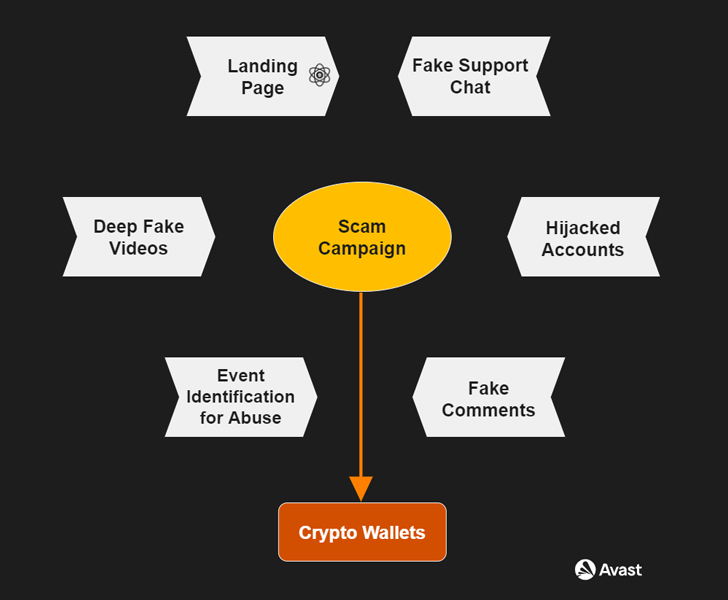

En août 2024, des détails ont été révélés sur une opération sophistiquée d’escroquerie aux cryptomonnaies baptisée CryptoCore, qui consiste à utiliser de fausses vidéos ou des comptes piratés sur des plateformes de médias sociaux comme Facebook, Twitch, X et YouTube pour inciter les utilisateurs à se séparer de leurs actifs en cryptomonnaies sous couvert d’une transaction rapide et efficace. des profits faciles.

« Ce groupe frauduleux et ses campagnes de cadeaux exploitent la technologie deepfake, les comptes YouTube piratés et les sites Web conçus par des professionnels pour inciter les utilisateurs à envoyer leurs crypto-monnaies dans les portefeuilles des fraudeurs », a déclaré Martin Chlumecký, chercheur chez Avast. dit.

« La méthode la plus courante consiste à convaincre une victime potentielle que les messages ou les événements publiés en ligne sont des communications officielles provenant d’un compte de réseau social ou d’une page d’événement de confiance, s’appuyant ainsi sur la confiance associée à la marque, à la personne ou à l’événement choisi. »

Puis la semaine dernière, Check Point a mis en lumière une application Android malveillante qui a usurpé l’identité du protocole open source légitime WalletConnect pour voler environ 70 000 $ de crypto-monnaie en initiant des transactions frauduleuses à partir d’appareils infectés.