Les acteurs de la menace derrière le groupe de ransomware BlackByte ont été observés exploitant probablement une faille de sécurité récemment corrigée affectant les hyperviseurs VMware ESXi, tout en exploitant divers pilotes vulnérables pour désarmer les protections de sécurité.

« Le groupe de ransomware BlackByte continue d’exploiter les tactiques, techniques et procédures (TTP) qui ont constitué la base de son savoir-faire depuis sa création, en répétant continuellement son utilisation de pilotes vulnérables pour contourner les protections de sécurité et en déployant un crypteur de ransomware auto-propagateur et vermifuge », a déclaré Cisco Talos dans un communiqué technique. rapport partagé avec The Hacker News.

L’exploitation de CVE-2024-37085, une vulnérabilité de contournement d’authentification dans VMware ESXi qui a également été exploitée par d’autres groupes de ransomware, est un signe que le groupe de cybercriminalité s’éloigne des approches établies.

Byte noir fait ses débuts au cours du second semestre 2021 et est censé être l’une des variantes de ransomware à avoir émergé dans les mois précédant la fermeture de la tristement célèbre équipe de ransomware Conti.

Le groupe de ransomware-as-a-service (RaaS) a pour habitude d’exploiter ProxyShell vulnérabilités dans Microsoft Exchange Server pour obtenir un accès initial, tout en évitant les systèmes qui utilisent le russe et un certain nombre de langues d’Europe de l’Est.

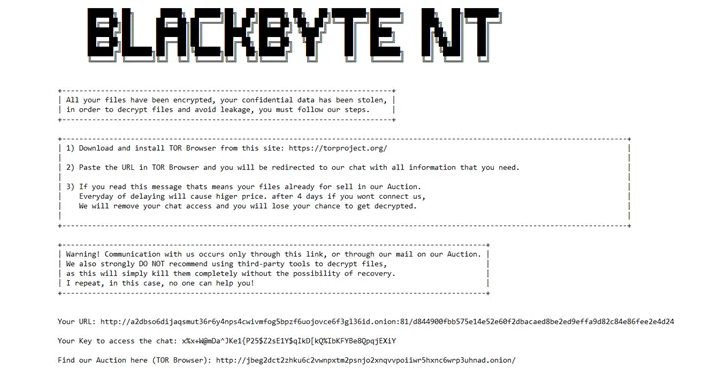

Comme les groupes RaaS, il exploite également double extorsion dans le cadre d’attaques, en adoptant une approche de dénonciation et de honte via un site de fuite de données exploité sur le dark web pour faire pression sur les victimes afin qu’elles paient. Plusieurs variantes du ransomware, écrit en C, .NET et Goont été observés dans la nature à ce jour.

Alors qu’un décrypteur Depuis que BlackByte a été lancé par Trustwave en octobre 2021, le groupe a continué à affiner son modus operandi, allant même jusqu’à employer un outil personnalisé nommé ExByte pour l’exfiltration des données avant de commencer le cryptage.

Un avis libéré Début 2022, le gouvernement américain a attribué au groupe RaaS des attaques à motivation financière ciblant des secteurs d’infrastructures critiques, notamment les secteurs financier, alimentaire et agricole, et les installations gouvernementales.

L’un des aspects importants de leurs attaques est l’utilisation de pilotes vulnérables pour mettre fin aux processus de sécurité et contourner les contrôles, une technique connue sous le nom de « Bring Your Own Vulnerable Driver » (BYOVD).

Cisco Talos, qui a enquêté sur une récente attaque de ransomware BlackByte, a déclaré que l’intrusion avait probablement été facilitée par l’utilisation d’identifiants valides pour accéder au VPN de l’organisation victime. On pense que l’accès initial a été obtenu par une attaque par force brute.

« Étant donné que BlackByte exploite depuis longtemps les vulnérabilités publiques pour un accès initial, l’utilisation d’un VPN pour l’accès à distance peut représenter un léger changement de technique ou pourrait être une forme d’opportunisme », ont déclaré les chercheurs en sécurité James Nutland, Craig Jackson, Terryn Valikodath et Brennan Evans. « L’utilisation du VPN de la victime pour l’accès à distance offre également à l’adversaire d’autres avantages, notamment une visibilité réduite depuis l’EDR de l’organisation. »

L’acteur malveillant a ensuite réussi à élever ses privilèges, en utilisant les autorisations d’accès au serveur VMware vCenter de l’organisation pour créer et ajouter de nouveaux comptes à un groupe Active Directory nommé ESX Admins. Selon Talos, cela a été fait en exploitant la faille CVE-2024-37085, qui permet à un attaquant d’obtenir des privilèges d’administrateur sur l’hyperviseur en créant un groupe portant ce nom et en y ajoutant n’importe quel utilisateur.

Ce privilège pourrait ensuite être utilisé abusivement pour contrôler les machines virtuelles (VM), modifier la configuration du serveur hôte et obtenir un accès non autorisé aux journaux système, aux diagnostics et aux outils de surveillance des performances.

Talos a souligné que l’exploitation de la faille a eu lieu quelques jours après sa divulgation publique, soulignant la vitesse à laquelle les acteurs de la menace affinent leurs tactiques pour intégrer les vulnérabilités nouvellement divulguées dans leur arsenal et faire progresser leurs attaques.

De plus, les récentes attaques BlackByte culminent avec la réécriture des fichiers chiffrés avec l’extension de fichier « blackbytent_h », le crypteur abandonnant également quatre pilotes vulnérables dans le cadre de l’attaque BYOVD. Les quatre pilotes suivent une convention de dénomination similaire : huit caractères alphanumériques aléatoires suivis d’un trait de soulignement et d’une valeur numérique incrémentielle –

- AM35W2PH (RtCore64.sys)

- AM35W2PH_1 (DBUtil_2_3.sys)

- AM35W2PH_2 (zamguard64.sys aussi appelé Terminator)

- AM35W2PH_3 (gdrv.sys)

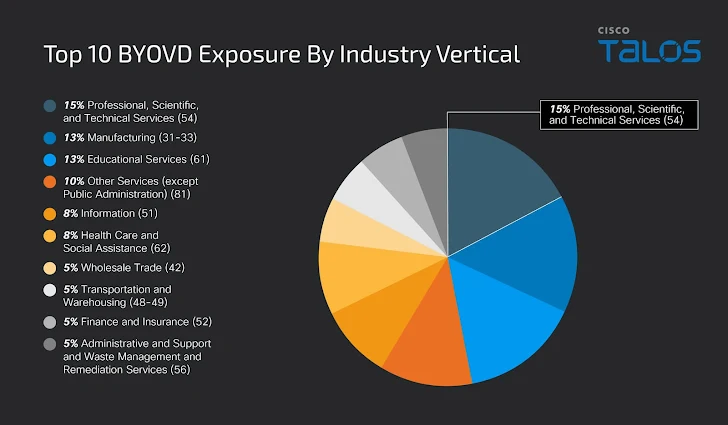

Les secteurs des services professionnels, scientifiques et techniques sont les plus exposés aux facteurs de vulnérabilité observés, représentant 15 % du total, suivis par l’industrie manufacturière (13 %) et les services éducatifs (13 %). Talos a également estimé que l’acteur de la menace est probablement plus actif qu’il n’y paraît et que seulement 20 à 30 % des victimes sont affichées publiquement, bien que la raison exacte de cette disparité reste floue.

« La progression de BlackByte dans les langages de programmation de C# à Go, puis à C/C++ dans le dernière version de son crypteur – BlackByteNT – représente un effort délibéré pour augmenter la résilience des logiciels malveillants face à la détection et à l’analyse », ont déclaré les chercheurs.

« Les langages complexes comme C/C++ permettent l’intégration de techniques avancées d’anti-analyse et d’anti-débogage, qui ont été observées dans l’outillage BlackByte lors d’analyses détaillées par d’autres chercheurs en sécurité. »

Cette révélation intervient alors que Group-IB a déballé les tactiques associées à deux autres souches de ransomware suivies comme Brain Cipher et RansomHub, soulignant les connexions potentielles du premier avec des groupes de ransomware tels que EstateRansomware, SenSayQ et RebornRansomware.

« Il existe des similitudes en termes de style et de contenu entre la demande de rançon de Brain Cipher et celles du ransomware SenSayQ », a déclaré la société de cybersécurité singapourienne dit« Les sites Web TOR du groupe de ransomware Brain Cipher et du groupe de ransomware SenSayQ utilisent des technologies et des scripts similaires. »

RansomHub, en revanche, a été observé en train de recruter d’anciens membres de Scattered Spider, un détail qui a été révélé pour la première fois le mois dernier. La majorité des attaques ont ciblé les secteurs de la santé, de la finance et du gouvernement aux États-Unis, au Brésil, en Italie, en Espagne et au Royaume-Uni

« Pour l’accès initial, les affiliés achètent généralement des comptes de domaine valides compromis auprès de courtiers d’accès initial (IAB) et de services distants externes », a déclaré Group-IB ditajoutant que « les comptes ont été acquis via le voleur LummaC2 ».

« Les tactiques de RansomHub incluent l’exploitation de comptes de domaine compromis et de VPN publics pour un accès initial, suivi d’une exfiltration de données et de processus de cryptage approfondis. Leur récente introduction d’un programme d’affiliation RaaS et l’utilisation de paiements de rançon à forte demande illustrent leur approche évolutive et agressive. »