Des chercheurs en cybersécurité ont découvert un nouveau malware voleur conçu pour cibler spécifiquement les systèmes macOS d’Apple.

Surnommé Banshee Stealer, il est proposé à la vente dans le milieu de la cybercriminalité pour un prix élevé de 3 000 $ par mois et fonctionne sur les architectures x86_64 et ARM64.

« Banshee Stealer cible une large gamme de navigateurs, de portefeuilles de crypto-monnaie et environ 100 extensions de navigateur, ce qui en fait une menace extrêmement polyvalente et dangereuse », a déclaré Elastic Security Labs dit dans un rapport de jeudi.

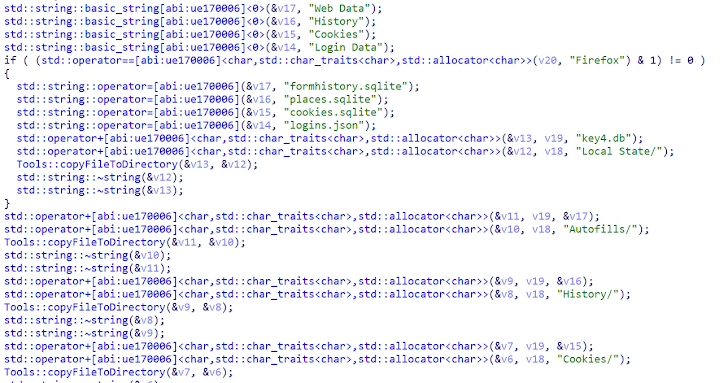

Les navigateurs Web et les portefeuilles cryptographiques ciblés par le malware comprennent Google Chrome, Mozilla Firefox, Brave, Microsoft Edge, Vivaldi, Yandex, Opera, OperaGX, Exodus, Electrum, Coinomi, Guarda, Wasabi Wallet, Atomic et Ledger.

Il est également équipé pour collecter des informations système et des données à partir des mots de passe et des notes du trousseau iCloud, ainsi que pour intégrer une série de mesures anti-analyse et anti-débogage pour déterminer s’il s’exécute dans un environnement virtuel pour tenter d’échapper à la détection.

De plus, il utilise le CFLocaleCopyLangues préférées API pour éviter d’infecter les systèmes où le russe est la langue principale.

Comme d’autres souches de logiciels malveillants macOS telles que Coucou et MacStealer, Banshee Stealer utilise également osascript pour afficher une fausse invite de mot de passe afin d’inciter les utilisateurs à saisir leurs mots de passe système pour une escalade des privilèges.

Parmi les autres fonctionnalités notables, citons la possibilité de collecter des données à partir de divers fichiers correspondant aux extensions .txt, .docx, .rtf, .doc, .wallet, .keys et .key des dossiers Bureau et Documents. Les données collectées sont ensuite exfiltrées dans un format d’archive ZIP vers un serveur distant (« 45.142.122[.]92/envoyer/ »).

« Alors que macOS devient de plus en plus une cible de choix pour les cybercriminels, Banshee Stealer souligne l’observation croissante des logiciels malveillants spécifiques à macOS », a déclaré Elastic.

Cette révélation intervient alors que Hunt.io et Kandji détaillé une autre souche de voleur de macOS qui exploite SwiftUI et les API Open Directory d’Apple pour capturer et vérifier les mots de passe saisis par l’utilisateur dans une fausse invite affichée afin de terminer le processus d’installation.

« Cela commence par l’exécution d’un dropper basé sur Swift qui affiche une fausse invite de mot de passe pour tromper les utilisateurs », a déclaré Symantec, propriété de Broadcom. dit. « Après avoir capturé les informations d’identification, le logiciel malveillant les vérifie à l’aide de l’API OpenDirectory, puis les télécharge et les exécute. scripts malveillants depuis un serveur de commande et de contrôle.

Cette évolution fait également suite à la émergence continue de nouveaux voleurs basés sur Windows tels que Voleur de flammesmême si faux sites se faisant passer pour l’outil d’intelligence artificielle (IA) texte-vidéo d’OpenAI, Sorasont utilisés pour propager Braodo Stealer.

Par ailleurs, les utilisateurs israéliens sont ciblé avec des e-mails de phishing contenant des pièces jointes d’archives RAR qui se font passer pour Calcalist et Mako pour livrer Rhadamanthys Stealer.