Les victimes de la langue espagnole sont la cible d’une campagne de phishing par courrier électronique qui diffuse un nouveau cheval de Troie d’accès à distance (RAT) appelé Petit RAT depuis au moins février 2024.

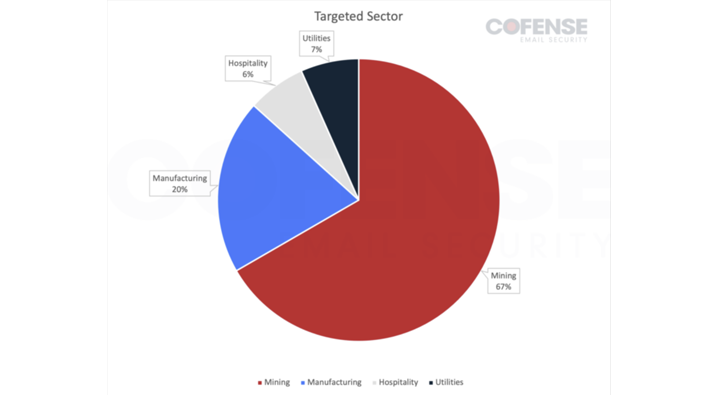

Selon la société de cybersécurité Cofense, les attaques visent principalement les secteurs minier, manufacturier, de l’hôtellerie et des services publics.

« La majorité du code personnalisé du malware semble être axée sur l’anti-analyse, la communication avec son centre de commande et de contrôle (C2) et le téléchargement et l’exécution de fichiers avec une attention limitée à la surveillance ou à la collecte d’informations d’identification », a-t-il déclaré. dit.

Les chaînes d’infection commencent par des messages de phishing contenant des leurres à thème financier qui incitent les destinataires à cliquer sur une URL intégrée pointant vers un fichier d’archive 7-Zip hébergé sur Google Drive.

D’autres méthodes observées incluent l’utilisation de fichiers HTML ou PDF directement joints aux e-mails ou téléchargés via un autre lien Google Drive intégré. L’utilisation abusive de services légitimes par des acteurs malveillants n’est pas un phénomène nouveau, car elle leur permet de contourner les passerelles de messagerie sécurisées (SEG).

Les fichiers HTML propageant Poco RAT contiennent à leur tour un lien qui, en cliquant, mène au téléchargement de l’archive contenant l’exécutable du malware.

« Cette tactique serait probablement plus efficace que de simplement fournir une URL pour télécharger directement le logiciel malveillant, car tout SEG qui explorerait l’URL intégrée ne téléchargerait et ne vérifierait que le fichier HTML, qui semblerait légitime », a noté Cofense.

Les fichiers PDF ne sont pas différents dans la mesure où ils contiennent également un lien Google Drive qui héberge Poco RAT.

Une fois lancé, le malware basé sur Delphi établit une persistance sur l’hôte Windows compromis et contacte un serveur C2 afin de fournir des charges utiles supplémentaires. Il est ainsi nommé en raison de son utilisation du Bibliothèques POCO C++.

L’utilisation de Delphi est un signe que les acteurs de la menace non identifiés derrière la campagne se concentrent sur l’Amérique latine, connue pour être la cible de chevaux de Troie bancaires écrits dans le langage de programmation.

Ce lien est renforcé par le fait que le serveur C2 ne répond pas aux requêtes provenant d’ordinateurs infectés qui ne sont pas géolocalisés dans la région.

Ce développement intervient alors que les auteurs de logiciels malveillants sont de plus en plus utilisé Codes QR intégrés aux fichiers PDF pour inciter les utilisateurs à visiter des pages de phishing conçues pour récolter les informations de connexion à Microsoft 365.

Il suit également les campagnes d’ingénierie sociale qui utilisent des sites trompeurs faisant la publicité de logiciels populaires pour diffuser des logiciels malveillants tels que des RAT et des voleurs d’informations comme AsyncRAT et RisePro.

Des attaques de vol de données similaires ont également ciblé les internautes en Inde avec de faux messages SMS affirmant à tort que la livraison des colis avait échoué et leur demandant de cliquer sur un lien fourni pour mettre à jour leurs coordonnées.

La campagne de phishing par SMS a été attribuée à un acteur malveillant parlant chinois appelé Smishing Triad, qui a pour habitude d’utiliser des comptes iCloud Apple compromis ou enregistrés intentionnellement (par exemple, « [email protected] ») pour envoyer des messages de smishing afin de commettre des fraudes financières.

« Les acteurs ont enregistré des noms de domaine se faisant passer pour l’India Post vers le mois de juin, mais ne les utilisaient pas activement, se préparant probablement à une activité à grande échelle, qui est devenue visible en juillet », a déclaré Resecurity. dit« L’objectif de cette campagne est de voler des quantités massives d’informations personnelles identifiables (PII) et de données de paiement. »