Les chercheurs en cybersécurité ont signalé une nouvelle famille de ransomwares appelée Ymir qui a été déployée lors d’une attaque deux jours après que les systèmes ont été compromis par un malware voleur appelé RustyStealer.

« Le ransomware Ymir introduit une combinaison unique de fonctionnalités techniques et de tactiques qui améliorent son efficacité », a déclaré le fournisseur russe de cybersécurité Kaspersky. dit.

« Les acteurs malveillants ont exploité un mélange non conventionnel de fonctions de gestion de la mémoire – malloc, memmove et memcmp – pour exécuter du code malveillant directement dans la mémoire. Cette approche s’écarte du flux d’exécution séquentiel typique observé dans les types de ransomwares répandus, améliorant ainsi ses capacités furtives.

Kaspersky a déclaré avoir observé le ransomware utilisé dans une cyberattaque ciblant une organisation anonyme en Colombie, les acteurs de la menace ayant précédemment livré le message. Voleur rouillé malware pour recueillir les informations d’identification de l’entreprise.

On pense que le identifiants volés ont été utilisés pour obtenir un accès non autorisé au réseau de l’entreprise afin de déployer le ransomware. Bien qu’il existe généralement un transfert entre un courtier d’accès initial et l’équipe du ransomware, il n’est pas clair si c’est le cas ici.

« Si les courtiers sont effectivement les mêmes acteurs qui ont déployé le ransomware, cela pourrait signaler une nouvelle tendance, créant des options de détournement supplémentaires sans s’appuyer sur les groupes Ransomware-as-a-Service (RaaS) traditionnels », a déclaré Cristian Souza, chercheur chez Kaspersky.

L’attaque se distingue par l’installation d’outils tels que Advanced IP Scanner et Process Hacker. Deux scripts faisant partie du malware SystemBC sont également utilisés, qui permettent de configurer un canal secret vers une adresse IP distante pour exfiltrer des fichiers d’une taille supérieure à 40 Ko et créés après une date spécifiée.

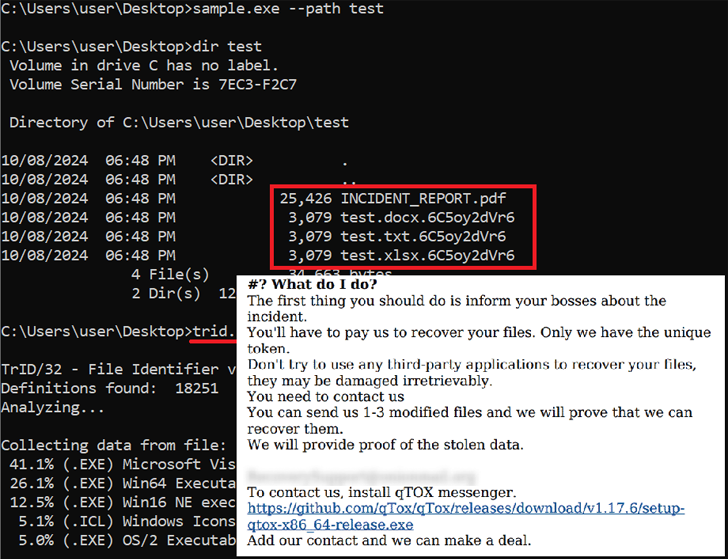

Le binaire du ransomware, pour sa part, utilise l’algorithme de chiffrement de flux ChaCha20 pour crypter les fichiers, en ajoutant l’extension « .6C5oy2dVr6 » à chaque fichier crypté.

« Ymir est flexible : en utilisant la commande –path, les attaquants peuvent spécifier un répertoire dans lequel le ransomware doit rechercher les fichiers », a déclaré Kaspersky. « Si un fichier figure sur la liste blanche, le ransomware l’ignorera et le laissera non chiffré. Cette fonctionnalité donne aux attaquants plus de contrôle sur ce qui est ou non chiffré. »

Cette évolution intervient alors que les attaquants à l’origine du ransomware Black Basta ont été repérés en train d’utiliser les messages de discussion de Microsoft Teams pour interagir avec des cibles potentielles et d’incorporer des codes QR malveillants pour faciliter l’accès initial en les redirigeant vers un domaine frauduleux.

« La motivation sous-jacente est susceptible de jeter les bases des techniques d’ingénierie sociale de suivi, de convaincre les utilisateurs de télécharger des outils de surveillance et de gestion à distance (RMM) et d’obtenir un premier accès à l’environnement ciblé », ReliaQuest dit. « En fin de compte, l’objectif final des attaquants dans ces incidents est presque certainement le déploiement de ransomwares. »

La société de cybersécurité a déclaré avoir également identifié des cas dans lesquels des acteurs malveillants ont tenté de tromper les utilisateurs en se faisant passer pour du personnel de support informatique et en les incitant à utiliser Quick Assist pour obtenir un accès à distance, une technique contre laquelle Microsoft a mis en garde en mai 2024.

Dans le cadre de l’attaque de vishing, les acteurs malveillants demandent à la victime d’installer un logiciel de bureau à distance tel qu’AnyDesk ou de lancer Quick Assist afin d’obtenir un accès à distance au système.

Il convient de mentionner ici qu’un itération précédente de l’attaque a utilisé des tactiques de spam, inondant les boîtes de réception des employés avec des milliers d’e-mails, puis appelant l’employé en se faisant passer pour le service d’assistance informatique de l’entreprise pour soi-disant aider à résoudre le problème.

Les attaques de ransomware impliquant les familles Akira et Fog ont également bénéficié de systèmes exécutant des VPN SSL SonicWall qui ne sont pas corrigés contre CVE-2024-40766 pour violer les réseaux des victimes. Jusqu’à 30 nouvelles intrusions tirant parti de cette tactique ont été détectées entre août et mi-octobre 2024, selon Loup arctique.

Ces événements reflètent la évolution continue des ransomwares et du menace persistante cela pose aux organisations du monde entier, même si efforts d’application de la loi pour perturber les groupes de cybercriminalité ont conduit à une fragmentation encore plus grande.

Le mois dernier, Secureworks, qui devrait être racheté par Sophos au début de l’année prochaine, a révélé que le nombre de groupes de ransomwares actifs a connu une augmentation de 30 % d’une année sur l’autre, portée par l’émergence de 31 nouveaux groupes dans l’écosystème.

« Malgré cette croissance des groupes de ransomwares, le nombre de victimes n’a pas augmenté au même rythme, ce qui montre un paysage nettement plus fragmenté posant la question de savoir dans quelle mesure ces nouveaux groupes pourraient réussir », a déclaré la société de cybersécurité. dit.

Données partagées par NCC Group montre qu’un total de 407 cas de ransomware ont été enregistrés en septembre 2024, contre 450 en août, soit une baisse de 10 % d’un mois à l’autre. En revanche, 514 attaques de ransomware ont été enregistrées en septembre 2023. Certains des principaux secteurs ciblés au cours de cette période comprennent l’industrie, la consommation discrétionnaire et les technologies de l’information.

Ce n’est pas tout. Ces derniers mois, l’utilisation de ransomwares s’est étendue à des groupes hacktivistes à motivation politique comme CyberVolkqui ont utilisé « un ransomware comme outil de représailles ».

Entre-temps, les autorités américaines recherchent de nouveaux moyens de contrer les ransomwares, notamment en exhortant les compagnies d’assurance cyber à cesser de rembourser les rançons afin de tenter de dissuader les victimes de payer en premier lieu.

« Certaines polices d’assurance des compagnies d’assurance – couvrant par exemple le remboursement des paiements de ransomwares – encouragent le paiement de rançons qui alimentent les écosystèmes de cybercriminalité », Anne Neuberger, conseillère adjointe à la sécurité nationale des États-Unis pour la cybersécurité et les technologies émergentes, a écrit dans un article d’opinion du Financial Times. « C’est une pratique troublante qui doit cesser. »