Des chercheurs en cybersécurité ont mis en lumière une nouvelle version d’une souche de ransomware appelée HardBit, qui est fournie avec de nouvelles techniques d’obscurcissement pour dissuader les efforts d’analyse.

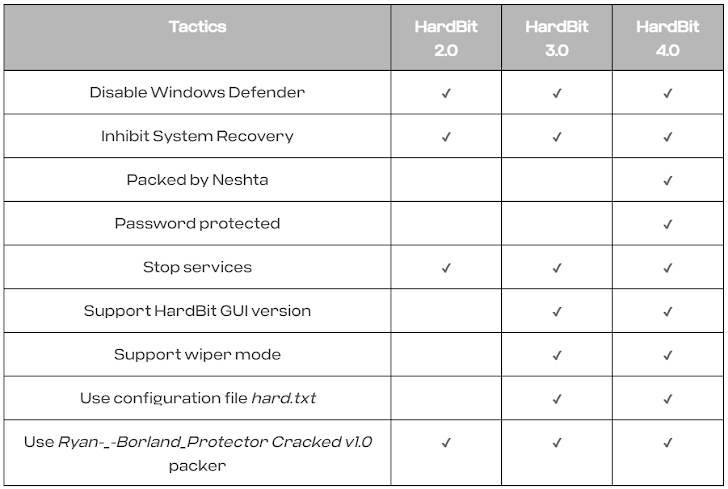

« Contrairement aux versions précédentes, le groupe HardBit Ransomware a amélioré la version 4.0 avec une protection par mot de passe », ont déclaré les chercheurs de Cybereason Kotaro Ogino et Koshi Oyama dit dans une analyse.

« La phrase de passe doit être fournie pendant l’exécution pour que le ransomware soit exécuté correctement. Une obscurcissement supplémentaire empêche les chercheurs en sécurité d’analyser le malware. »

HardBit, qui est apparu pour la première fois en octobre 2022, est un acteur de menace motivé par des raisons financières qui, comme d’autres groupes de ransomware, opère dans le but de générer des revenus illicites via des tactiques de double extorsion.

Ce qui distingue ce groupe de pirates, c’est qu’il n’exploite pas de site de fuite de données, mais fait pression sur les victimes pour qu’elles paient en menaçant de mener de nouvelles attaques à l’avenir. Son principal mode de communication s’effectue via le service de messagerie instantanée Tox.

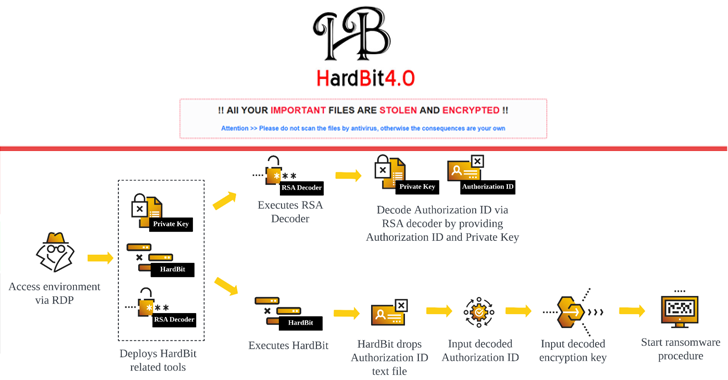

Le vecteur d’accès initial exact utilisé pour violer les environnements cibles n’est pas actuellement clair, bien qu’il soit suspecté d’impliquer une attaque par force brute sur les services RDP et SMB.

Les étapes de suivi comprennent le vol d’informations d’identification à l’aide d’outils tels que Mimikatz et NLBrute, ainsi que la découverte du réseau via des utilitaires tels que Advanced Port Scanner, permettant aux attaquants de se déplacer latéralement sur le réseau au moyen de RDP.

« Après avoir compromis un hôte victime, la charge utile du ransomware HardBit est exécutée et effectue un certain nombre d’étapes qui réduisent la posture de sécurité de l’hôte avant de crypter les données de la victime », a déclaré Varonis. noté dans son article technique sur HardBit 2.0 l’année dernière.

Le chiffrement des hôtes victimes est effectué en déployant HardBit, qui est fourni à l’aide d’un virus infectant les fichiers connu appelé NeshtaIl convient de noter que Neshta a été utilisé par des acteurs malveillants dans le passé pour également distribuer le ransomware Big Head.

HardBit est également conçu pour désactiver l’antivirus Microsoft Defender et mettre fin aux processus et services afin d’échapper à la détection potentielle de ses activités et d’empêcher la récupération du système. Il crypte ensuite les fichiers d’intérêt, met à jour leurs icônes, change le fond d’écran du bureau et modifie le nom du volume du système avec la chaîne « Verrouillé par HardBit ».

En plus d’être proposé aux opérateurs sous forme de versions en ligne de commande ou d’interface graphique, le ransomware nécessite un identifiant d’autorisation pour pouvoir être exécuté avec succès. La version GUI prend également en charge un mode d’effacement pour effacer irrévocablement les fichiers et effacer le disque.

« Une fois que les acteurs de la menace ont saisi avec succès l’ID d’autorisation décodé, HardBit demande une clé de cryptage pour crypter les fichiers sur les machines cibles et procède à la procédure de ransomware », a noté Cybereason.

« La fonctionnalité du mode effaceur doit être activée par le groupe HardBit Ransomware et il s’agit probablement d’une fonctionnalité supplémentaire que les opérateurs doivent acheter. Si les opérateurs ont besoin du mode effaceur, ils doivent déployer hard.txt, un fichier de configuration optionnel du binaire HardBit et contenant l’ID d’autorisation pour activer le mode effaceur. »

Ce développement intervient alors que la société de cybersécurité Trellix détaillé une attaque de ransomware CACTUS qui a été observée exploitant des failles de sécurité dans Ivanti Sentry (CVE-2023-38035) pour installer le malware de cryptage de fichiers à l’aide d’outils de bureau à distance légitimes comme AnyDesk et Splashtop.

L’activité des ransomwares continue de « suivre une tendance à la hausse » en 2024, les acteurs du ransomware ayant revendiqué 962 attaques au premier trimestre 2024, contre 886 attaques signalées d’une année sur l’autre. LockBit, Akira et BlackSuit sont apparus comme les familles de ransomwares les plus répandues au cours de cette période, a déclaré Symantec.

Selon le rapport de réponse aux incidents de l’unité 42 de 2024 de Palo Alto Networks, temps médian Le temps nécessaire pour passer d’une compromission à une exfiltration de données est passé de neuf jours en 2021 à deux jours l’an dernier. Dans près de la moitié (45 %) des cas cette année, ce délai a été d’un peu moins de 24 heures.

« Les preuves disponibles suggèrent que l’exploitation des vulnérabilités connues dans les applications publiques continue d’être le principal vecteur des attaques de ransomware », a déclaré la société appartenant à Broadcom. dit« Bring Your Own Vulnerable Driver (BYOVD) continue d’être une tactique privilégiée parmi les groupes de ransomware, notamment comme moyen de désactiver les solutions de sécurité. »