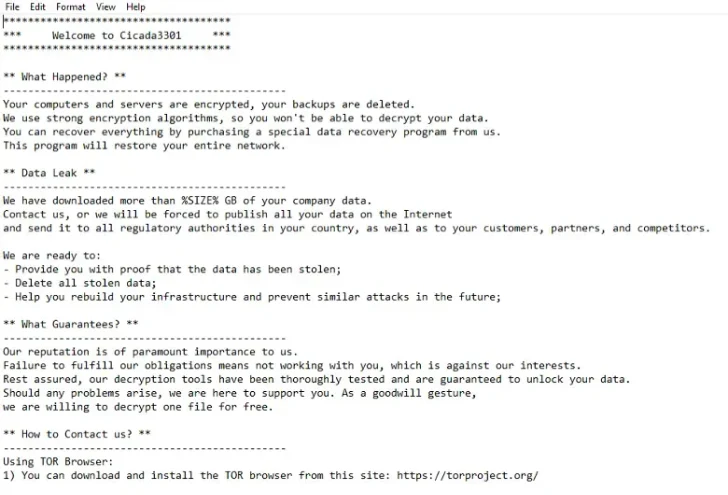

Des chercheurs en cybersécurité ont décrypté le fonctionnement interne d’une nouvelle variante de ransomware appelée Cicada3301 qui partage des similitudes avec l’opération BlackCat (alias ALPHV), désormais disparue.

« Il semble que le ransomware Cicada3301 cible principalement les petites et moyennes entreprises (PME), probablement via des attaques opportunistes qui exploitent les vulnérabilités comme vecteur d’accès initial », a déclaré la société de cybersécurité Morphisec. dit dans un rapport technique partagé avec The Hacker News.

Écrit en Rust et capable de cibler à la fois les hôtes Windows et Linux/ESXi, Cicada3301 est apparu pour la première fois en juin 2024, invitant les affiliés potentiels à rejoindre leur plateforme de ransomware-as-a-service (RaaS) via une publicité sur le forum underground RAMP.

Un aspect notable du ransomware est que l’exécutable intègre les informations d’identification de l’utilisateur compromis, qui sont ensuite utilisées pour s’exécuter. PsExecun outil légitime qui permet d’exécuter des programmes à distance.

Les similitudes de Cicada3301 avec BlackCat s’étendent également à son utilisation de ChaCha20 pour le cryptage, fsutil pour évaluer les liens symboliques et crypter les fichiers redirigés, ainsi que IISReset.exe pour arrêter les services IIS et crypter les fichiers qui pourraient autrement être verrouillés pour modification ou suppression.

D’autres chevauchements avec BlackCat incluent les étapes entreprises pour supprimer les copies fantômes, désactiver la récupération du système en manipulant le bcdedit utilité, augmenter la MaxMpxCt valeur pour prendre en charge des volumes de trafic plus élevés (par exemple, les requêtes SMB PsExec) et effacer tous les journaux d’événements en utilisant le nousvtutil utilitaire.

Cicada3301 a également observé l’arrêt des machines virtuelles (VM) déployées localement, un comportement précédemment adopté par le ransomware Megazord et le ransomware Yanluowang, et la fin de divers services de sauvegarde et de récupération et d’une liste codée en dur de dizaines de processus.

En plus de conserver une liste intégrée de fichiers et répertoires exclus pendant le processus de cryptage, le ransomware cible un total de 35 extensions de fichiers : sql, doc, rtf, xls, jpg, jpeg, psd, docm, xlsm, ods, ppsx, png, raw, dotx, xltx, pptx, ppsm, gif, bmp, dotm, xltm, pptm, odp, webp, pdf, odt, xlsb, ptox, mdf, tiff, docx, xlsx, xlam, potm et txt.

Morphisec a déclaré que son enquête a également révélé des outils supplémentaires tels que EDRSandBlast qui utilisent un pilote signé vulnérable pour contourner les détections EDR, une technique également adoptée par le groupe de ransomware BlackByte dans le passé.

Les résultats font suite à l’analyse de Truesec de la version ESXi de Cicada3301, tout en découvrant des indications selon lesquelles le groupe aurait pu faire équipe avec les opérateurs du Botnet Brutus pour obtenir un accès initial aux réseaux d’entreprise.

« Peu importe si Cicada3301 est une nouvelle marque d’ALPHV, s’ils ont un ransomware écrit par le même développeur qu’ALPHV, ou s’ils ont simplement copié des parties d’ALPHV pour créer leur propre ransomware, la chronologie suggère que la disparition de BlackCat et l’émergence d’abord du botnet Brutus puis l’opération de ransomware Cicada3301 pourraient éventuellement être toutes liées », a déclaré la société. noté.

Les attaques contre les systèmes VMware ESXi impliquent également l’utilisation d’un chiffrement intermittent pour chiffrer les fichiers supérieurs à un seuil défini (100 Mo) et d’un paramètre nommé « no_vm_ss » pour chiffrer les fichiers sans arrêter les machines virtuelles en cours d’exécution sur l’hôte.

L’émergence de Cicada3301 a également donné naissance à un « mouvement non politique » éponyme, qui s’est intéressé au « mystérieux » énigmes cryptographiquespour émettre un déclaration qu’il n’a aucun lien avec le programme de ransomware.