Des chercheurs en cybersécurité ont décrypté une nouvelle souche de malware baptisée PG_MEM, conçue pour exploiter la cryptomonnaie après avoir forcé brutalement son chemin dans les instances de base de données PostgreSQL.

« Les attaques par force brute sur Postgres impliquent des tentatives répétées de deviner les informations d’identification de la base de données jusqu’à ce que l’accès soit obtenu, en exploitant des mots de passe faibles », explique Assaf Morag, chercheur en sécurité chez Aqua. dit dans un rapport technique.

« Une fois accessibles, les attaquants peuvent exploiter le COPIER… À PARTIR DU PROGRAMME SQL commande permettant d’exécuter des commandes shell arbitraires sur l’hôte, leur permettant d’effectuer des activités malveillantes telles que le vol de données ou le déploiement de logiciels malveillants.

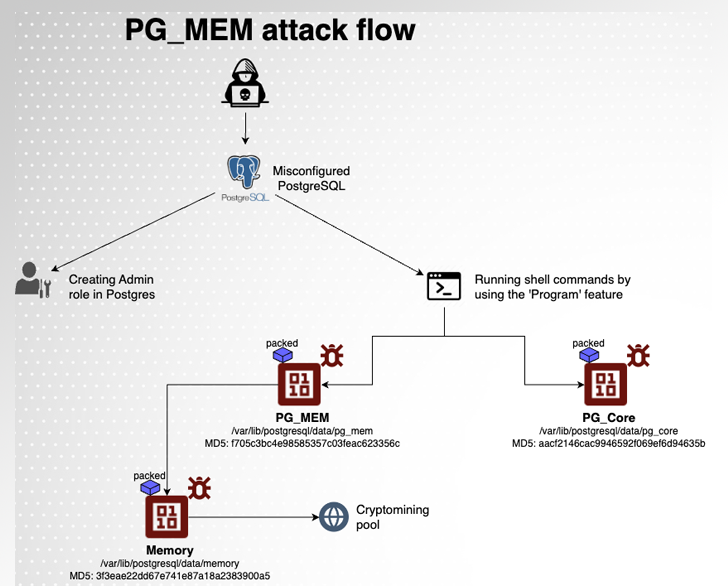

La chaîne d’attaque observée par la société de sécurité cloud consiste à cibler des bases de données PostgreSQL mal configurées pour créer un rôle d’administrateur dans Postgres et à exploiter une fonctionnalité appelée PROGRAM pour exécuter des commandes shell.

En outre, une attaque par force brute réussie est suivie par l’acteur de la menace effectuant une reconnaissance initiale et exécutant des commandes pour priver l’utilisateur « postgres » des autorisations de superutilisateur, limitant ainsi les privilèges d’autres acteurs de la menace qui pourraient accéder par la même méthode.

Les commandes shell sont responsables de la suppression de deux charges utiles à partir d’un serveur distant (« 128.199.77[.]96″), à savoir PG_MEM et PG_CORE, qui sont capables de mettre fin aux processus concurrents (par exemple, Kinsing), de configurer la persistance sur l’hôte et, finalement, de déployer le mineur de crypto-monnaie Monero.

Cela est possible grâce à une commande PostgreSQL appelée COPY, qui permet de copier des données entre un fichier et une table de base de données. Elle utilise notamment un paramètre appelé PROGRAM qui permet au serveur d’exécuter la commande transmise et d’écrire les résultats de l’exécution du programme dans la table.

« Alors que [cryptocurrency mining] « C’est l’impact principal, à ce stade, l’attaquant peut également exécuter des commandes, afficher des données et contrôler le serveur », a déclaré Morag.

« Cette campagne exploite les bases de données Postgres accessibles sur Internet avec des mots de passe faibles. De nombreuses organisations connectent leurs bases de données à Internet. Les mots de passe faibles sont le résultat d’une mauvaise configuration et d’un manque de contrôles d’identité appropriés. »