Les utilisateurs d’appareils Android en Corée du Sud sont devenus la cible d’une nouvelle campagne de logiciels malveillants mobiles qui délivre un nouveau type de menace baptisée Agent espion.

Le logiciel malveillant « cible les clés mnémoniques en recherchant des images sur votre appareil qui pourraient les contenir », a déclaré SangRyol Ryu, chercheur chez McAfee Labs. dit dans une analyse, l’ajout de l’empreinte de ciblage a élargi sa portée pour inclure le Royaume-Uni

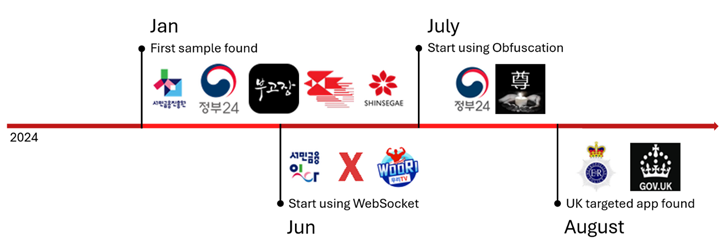

La campagne utilise de fausses applications Android qui se font passer pour des applications bancaires, des services gouvernementaux, des applications de streaming et des applications utilitaires en apparence légitimes, dans le but d’inciter les utilisateurs à les installer. Pas moins de 280 fausses applications ont été détectées depuis le début de l’année.

Tout commence par des SMS contenant des liens piégés qui incitent les utilisateurs à télécharger les applications en question sous la forme de fichiers APK hébergés sur des sites trompeurs. Une fois installés, ils sont conçus pour demander des autorisations intrusives afin de collecter des données sur les appareils.

Cela inclut les contacts, les messages SMS, les photos et d’autres informations sur l’appareil, qui sont ensuite tous exfiltrés vers un serveur externe sous le contrôle de l’acteur malveillant.

La fonctionnalité la plus notable est sa capacité à exploiter la reconnaissance optique de caractères (OCR) pour voler des clés mnémoniques, qui font référence à une phrase de récupération ou de départ qui permet aux utilisateurs de retrouver l’accès à leurs portefeuilles de crypto-monnaie.

Un accès non autorisé aux clés mnémoniques pourrait donc permettre aux acteurs malveillants de prendre le contrôle des portefeuilles des victimes et de siphonner tous les fonds qui y sont stockés.

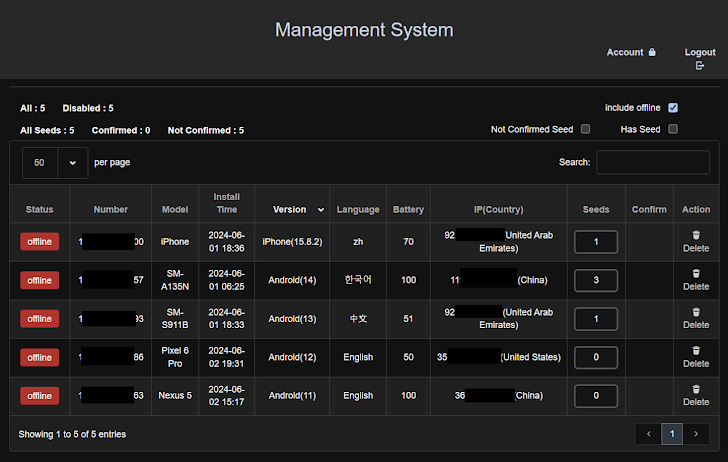

McAfee Labs a déclaré que l’infrastructure de commande et de contrôle (C2) souffrait de graves failles de sécurité qui permettaient non seulement de naviguer vers le répertoire racine du site sans authentification, mais laissaient également exposées les données collectées auprès des victimes.

Le serveur héberge également un panneau d’administration qui fait office de guichet unique pour contrôler à distance les appareils infectés. La présence d’un appareil iPhone d’Apple exécutant iOS 15.8.2 avec la langue système définie sur le chinois simplifié (« zh ») dans le panneau est un signe qu’il peut également cibler les utilisateurs iOS.

« À l’origine, le malware communiquait avec son serveur de commande et de contrôle (C2) via de simples requêtes HTTP », explique Ryu. « Bien que cette méthode soit efficace, elle était également relativement facile à suivre et à bloquer pour les outils de sécurité. »

« Dans le cadre d’un changement tactique important, le malware a désormais adopté les connexions WebSocket pour ses communications. Cette mise à niveau permet des interactions bidirectionnelles plus efficaces et en temps réel avec le serveur C2 et l’aide à éviter la détection par les outils de surveillance réseau traditionnels basés sur HTTP. »

Ce développement intervient un peu plus d’un mois après que Group-IB ait exposé un autre cheval de Troie d’accès à distance (RAT) Android appelé CraxsRAT Les utilisateurs de services bancaires en Malaisie ont été ciblés depuis au moins février 2024 à l’aide de sites Web de phishing. Il convient de souligner que les campagnes de CraxsRAT ont également été identifiées comme ciblant Singapour au plus tard en avril 2023.

« CraxsRAT est une famille de malwares notoires d’outils d’administration à distance Android (RAT) qui offrent des fonctionnalités de contrôle à distance des appareils et de logiciels espions, notamment l’enregistrement des frappes au clavier, l’exécution de gestes, l’enregistrement des caméras, des écrans et des appels », a déclaré la société singapourienne dit.

« Les victimes qui ont téléchargé les applications contenant le malware Android CraxsRAT subiront une fuite d’informations d’identification et un retrait illégitime de leurs fonds. »