Des chercheurs en cybersécurité ont découvert un nouveau malware Android capable de relayer les données de paiement sans contact des victimes à partir de cartes de crédit et de débit physiques vers un appareil contrôlé par un attaquant dans le but de mener des opérations frauduleuses.

La société slovaque de cybersécurité traque le nouveau malware sous le nom de NGate, affirmant avoir observé la campagne de logiciels criminels ciblant trois banques en Tchéquie.

Le malware « a la capacité unique de relayer les données des cartes de paiement des victimes, via une application malveillante installée sur leurs appareils Android, vers le téléphone Android rooté de l’attaquant », ont déclaré les chercheurs Lukáš Štefanko et Jakub Osmani. dit dans une analyse.

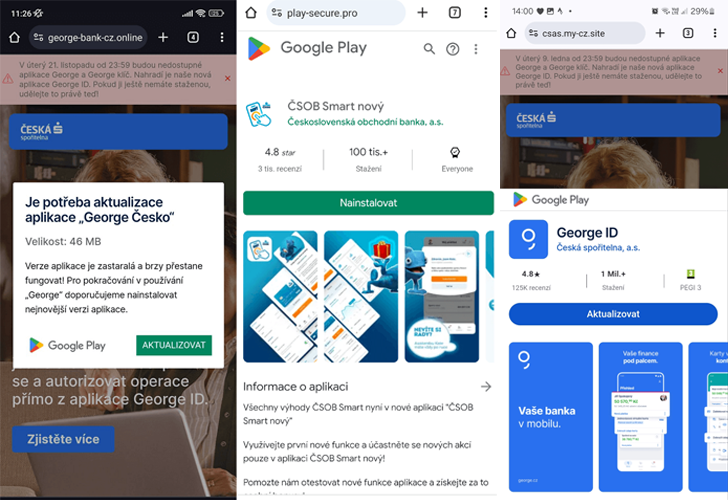

Cette activité fait partie d’une campagne plus vaste qui cible les institutions financières en République tchèque depuis novembre 2023 à l’aide d’applications Web progressives (PWA) et de WebAPK malveillantes. La première utilisation enregistrée de NGate remonte à mars 2024.

L’objectif final des attaques est de cloner les données de communication en champ proche (NFC) des cartes de paiement physiques des victimes à l’aide de NGate et de transmettre les informations à un appareil attaquant qui émule ensuite la carte d’origine pour retirer de l’argent à un guichet automatique.

NGate a ses racines dans un outil légitime nommé NFCGatequi a été développé à l’origine en 2015 à des fins de recherche en matière de sécurité par des étudiants du Secure Mobile Networking Lab de la TU Darmstadt.

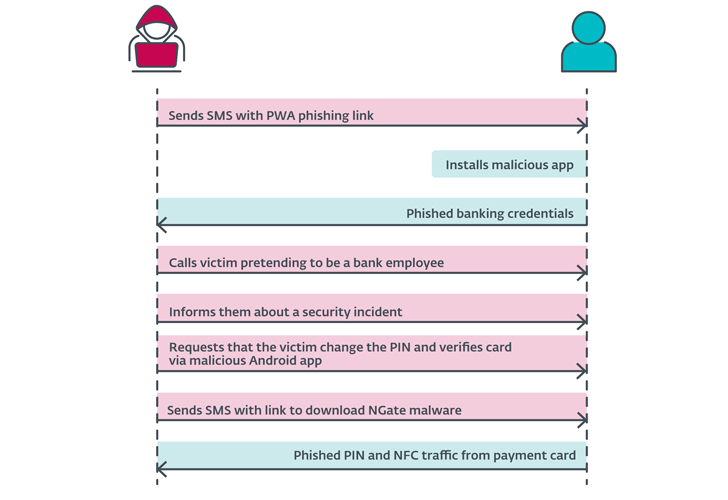

On pense que les chaînes d’attaque impliquent une combinaison d’ingénierie sociale et de phishing par SMS pour inciter les utilisateurs à installer NGate en dirigeant les utilisateurs vers des domaines de courte durée se faisant passer pour des sites Web bancaires légitimes ou des applications bancaires mobiles officielles disponibles sur le Google Play Store.

Jusqu’à six applications NGate différentes ont été identifiées à ce jour entre novembre 2023 et mars 2024, lorsque les activités ont été interrompues probablement suite à la arrêter d’un jeune homme de 22 ans arrêté par les autorités tchèques pour vol de fonds dans des distributeurs automatiques de billets.

NGate, en plus d’abuser de la fonctionnalité de NFCGate pour capturer le trafic NFC et le transmettre à un autre appareil, invite les utilisateurs à saisir des informations financières sensibles, notamment l’identifiant client bancaire, la date de naissance et le code PIN de leur carte bancaire. La page de phishing est présentée dans un Vue Web.

« L’application demande également aux victimes d’activer la fonction NFC sur leur smartphone », ont expliqué les chercheurs. « Ensuite, elles doivent placer leur carte de paiement au dos de leur smartphone jusqu’à ce que l’application malveillante reconnaisse la carte. »

Les attaques adoptent en outre une approche insidieuse dans la mesure où les victimes, après avoir installé l’application PWA ou WebAPK via des liens envoyés par SMS, se font pirater leurs identifiants et reçoivent ensuite des appels de l’acteur malveillant, qui se fait passer pour un employé de banque et les informe que leur compte bancaire a été compromis à la suite de l’installation de l’application.

Il leur est ensuite demandé de modifier leur code PIN et de valider leur carte bancaire à l’aide d’une autre application mobile (NGate), dont un lien d’installation leur est également envoyé par SMS. Rien ne prouve que ces applications aient été distribuées via le Google Play Store.

« NGate utilise deux serveurs distincts pour faciliter ses opérations », expliquent les chercheurs. « Le premier est un site Web de phishing conçu pour inciter les victimes à fournir des informations sensibles et capable de lancer une attaque par relais NFC. Le second est un serveur relais NFCGate chargé de rediriger le trafic NFC de l’appareil de la victime vers celui de l’attaquant. »

Cette révélation intervient alors que Zscaler ThreatLabz a détaillé une nouvelle variante d’un cheval de Troie bancaire Android connu appelé Copybara qui se propage via des attaques de phishing vocal (vishing) et les incite à saisir leurs informations d’identification de compte bancaire.

« Cette nouvelle variante de Copybara est active depuis novembre 2023 et utilise le protocole MQTT pour établir une communication avec son serveur de commande et de contrôle (C2) », a déclaré Ruchna Nigam dit.

« Le logiciel malveillant exploite la fonctionnalité de service d’accessibilité native des appareils Android pour exercer un contrôle précis sur l’appareil infecté. En arrière-plan, le logiciel malveillant télécharge également des pages de phishing qui imitent les bourses de cryptomonnaies et les institutions financières populaires en utilisant leurs logos et noms d’application. »