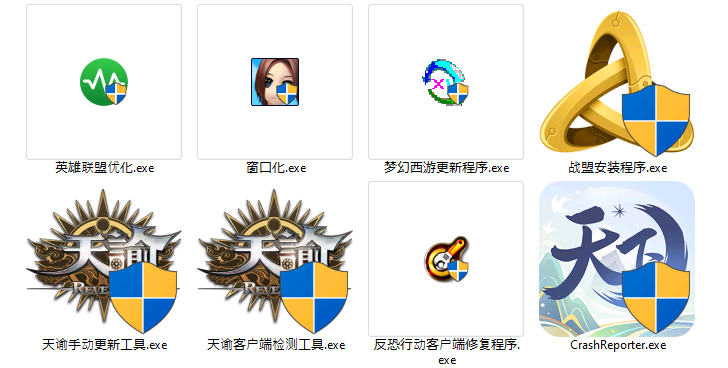

Les chercheurs en cybersécurité préviennent qu’un cadre de commande et de contrôle (C&C) appelé Vins est distribué dans des applications liées aux jeux telles que des outils d’installation, des boosters de vitesse et des utilitaires d’optimisation.

« Winos 4.0 est un framework malveillant avancé qui offre des fonctionnalités complètes, une architecture stable et un contrôle efficace sur de nombreux points de terminaison en ligne pour exécuter d’autres actions », Fortinet FortiGuard Labs dit dans un rapport partagé avec The Hacker News. « Reconstruit à partir de Gh0st RAT, il comprend plusieurs composants modulaires, chacun gérant des fonctions distinctes. »

Les campagnes distribuant Winos 4.0 ont été documentées en juin par Trend Micro et l’équipe KnownSec 404. Les sociétés de cybersécurité suivent le cluster d’activités sous les noms de Void Arachne et Silver Fox.

Des attaques ont été observées ciblant les utilisateurs de langue chinoise, tirant parti des tactiques d’optimisation des moteurs de recherche (SEO), des médias sociaux et des plateformes de messagerie comme Telegram pour distribuer le malware.

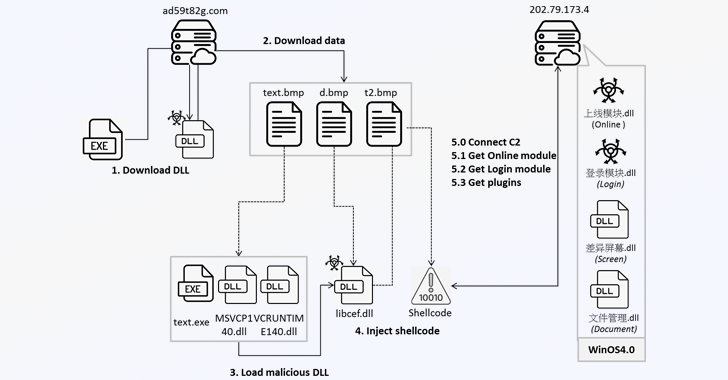

La dernière analyse de Fortinet montre que les utilisateurs qui finissent par exécuter des applications malveillantes liées au jeu déclenchent un processus d’infection en plusieurs étapes qui commence par la récupération d’un faux fichier BMP sur un serveur distant (« ad59t82g[.]com ») qui est ensuite décodé dans une bibliothèque de liens dynamiques (DLL).

Le fichier DLL prend soin de configurer l’environnement d’exécution en téléchargeant trois fichiers depuis le même serveur : t3d.tmp, t4d.tmp et t5d.tmp, dont les deux premiers sont ensuite décompressés pour obtenir l’ensemble suivant de charges utiles comprenant un exécutable. (« u72kOdQ.exe ») et trois fichiers DLL, dont « libcef.dll ».

« La DLL s’appelle ‘学籍系统’, ce qui signifie ‘Système d’enregistrement des étudiants’, ce qui suggère que l’acteur malveillant pourrait cibler les établissements d’enseignement », a déclaré Fortinet.

À l’étape suivante, le binaire est utilisé pour charger « libcef.dll », qui extrait et exécute ensuite le shellcode de deuxième étape à partir de t5d.tmp. Le malware établit le contact avec son serveur de commande et de contrôle (C2) (« 202.79.173[.]4″ en utilisant le protocole TCP et récupérez une autre DLL (« 上线模块.dll »).

La DLL de troisième étape, qui fait partie de Winos 4.0, télécharge les données codées depuis le serveur C2, un nouveau module DLL (« 登录模块.dll ») qui est responsable de la collecte des informations système, de la copie du contenu du presse-papiers et de la collecte des données à partir d’extensions de portefeuille de crypto-monnaie comme OKX. Wallet et MetaMask, et faciliter la fonctionnalité de porte dérobée en attendant d’autres commandes du serveur.

Winos 4.0 permet également la fourniture de plugins supplémentaires depuis le serveur C2 qui lui permettent de capturer des captures d’écran et de télécharger des documents sensibles à partir du système compromis.

« Winos4.0 est un framework puissant, similaire à Cobalt Strike et Sliver, qui peut prendre en charge plusieurs fonctions et contrôler facilement les systèmes compromis », a déclaré Fortinet. « Les campagnes de menace exploitent les applications liées aux jeux pour inciter une victime à télécharger et à exécuter le logiciel malveillant sans précaution et à déployer avec succès un contrôle approfondi du système. »