Il a été découvert que des acteurs malveillants exploitaient une nouvelle technique qui abuse des attributs étendus des fichiers macOS pour faire passer clandestinement un nouveau malware appelé RouilléAttr.

La société singapourienne de cybersécurité a attribué la nouvelle activité avec une confiance modérée au tristement célèbre groupe Lazarus, lié à la Corée du Nord, citant des chevauchements d’infrastructures et de tactiques observés dans le cadre de campagnes précédentes, y compris RustBucket.

Les attributs étendus font référence à des métadonnées supplémentaires associées aux fichiers et répertoires qui peuvent être extraites à l’aide d’une commande dédiée appelée xattr. Ils sont souvent utilisés pour stocker des informations qui vont au-delà des attributs standard, tels que la taille du fichier, les horodatages et les autorisations.

Les applications malveillantes découvertes par Group-IB sont construites à l’aide Taureauun framework d’applications de bureau multiplateformes, et signé avec un certificat divulgué qui a depuis été révoqué par Apple. Ils incluent un attribut étendu configuré pour récupérer et exécuter un script shell.

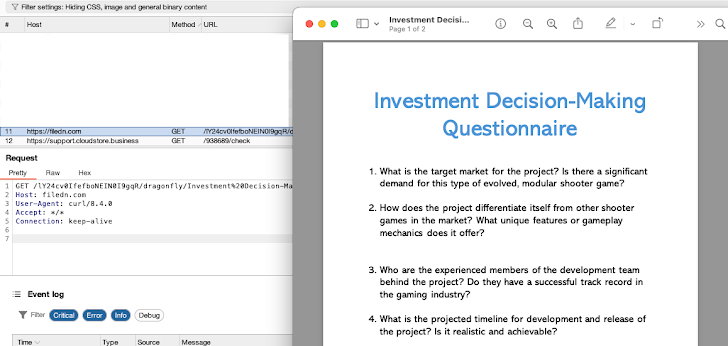

L’exécution du script shell déclenche également un leurre, qui sert de mécanisme de distraction en affichant soit un message d’erreur « Cette application ne prend pas en charge cette version », soit un document PDF apparemment inoffensif lié au développement et au financement de projets de jeux.

« Lors de l’exécution de l’application, l’application Tauri tente d’afficher une page Web HTML à l’aide d’une WebView », a déclaré Sharmine Low, chercheuse en sécurité au Group-IB. « Le [threat actor] J’ai utilisé un modèle aléatoire extrait d’Internet.

Mais ce qui est également remarquable, c’est que ces pages Web sont conçues pour charger un code JavaScript malveillant, qui obtient ensuite le contenu des attributs étendus et l’exécute au moyen d’un backend Rust. Cela dit, la fausse page Web n’est finalement affichée que dans les cas où il n’y a pas d’attributs étendus.

L’objectif final de la campagne reste flou, surtout à la lumière du fait qu’il n’y a eu aucune preuve d’autres charges utiles ni de victimes confirmées.

« Heureusement, les systèmes macOS offrent un certain niveau de protection pour les échantillons trouvés », a déclaré Low. « Pour déclencher l’attaque, les utilisateurs doivent désactiver Gatekeeper en ignorant la protection contre les logiciels malveillants. Il est probable qu’un certain degré d’interaction et d’ingénierie sociale sera nécessaire pour convaincre les victimes de prendre ces mesures. »

Cette évolution intervient alors que les acteurs de la menace nord-coréenne se sont engagés dans de vastes campagnes visant à sécuriser les postes à distance avec des entreprises du monde entier, et inciter les employés actuels travaillant dans des sociétés de cryptomonnaie à télécharger des logiciels malveillants sous prétexte d’entretiens de codage.