Un malware multiplateforme jusqu’alors non documenté nommé Nouilles RAT est utilisé depuis des années par des acteurs menaçants de langue chinoise, que ce soit à des fins d’espionnage ou de cybercriminalité.

Alors que cette porte dérobée était auparavant classée comme une variante de Gh0st RAT et Rekoobe, Hara Hiroaki, chercheur en sécurité chez Trend Micro. dit « Cette porte dérobée n’est pas simplement une variante d’un malware existant, mais constitue un tout nouveau type. »

Noodle RAT, qui porte également les surnoms ANGRYREBEL et Nood RAT, est disponible en versions Windows et Linux et serait utilisé depuis au moins juillet 2016.

Le tran d’accès à distance Gh0st RAT fait surface pour la première fois en 2008, lorsqu’un groupe menaçant chinois appelé C. Rufus Security Team a rendu public son code source.

Au fil des années, le malware – aux côtés d’autres outils comme PlugX et ShadowPad – est devenu une marque distinctive des pirates informatiques du gouvernement chinois, qui l’ont utilisé dans de nombreuses campagnes et attaques.

La version Windows de Noodle RAT, une porte dérobée modulaire en mémoire, a été utilisée par des équipes de piratage comme Tigre de fer et Calypso. Lancé via un chargeur en raison de ses fondements shellcode, il prend en charge les commandes permettant de télécharger/télécharger des fichiers, d’exécuter des types supplémentaires de logiciels malveillants, de fonctionner comme un proxy TCP et même de se supprimer.

Au moins deux types différents de chargeurs, à savoir. MULTIDROP et MICROLOAD ont été observés jusqu’à présent lors d’attaques visant respectivement la Thaïlande et l’Inde.

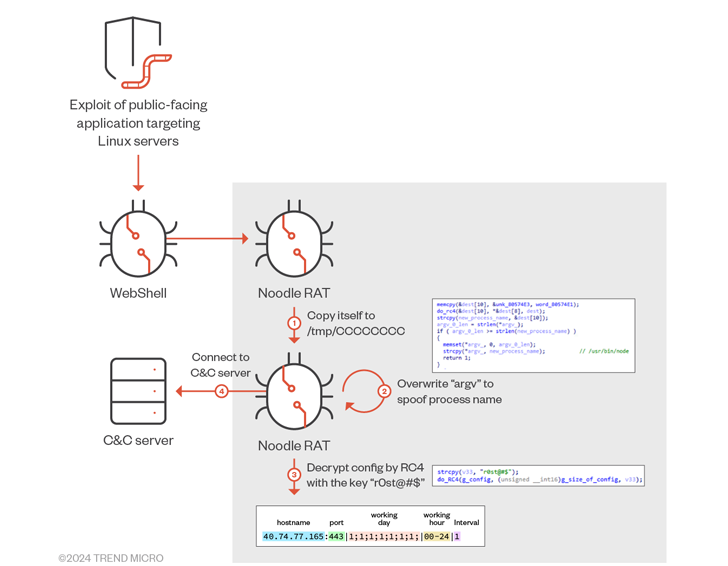

L’équivalent Linux de Noodle RAT, en revanche, a été utilisé par différents groupes de cybercriminalité et d’espionnage liés à la Chine, notamment Rocke et Fouineur de nuages.

Il est équipé pour lancer un shell inversé, télécharger/télécharger des fichiers, planifier l’exécution et lancer le tunneling SOCKS, les attaques exploitant les failles de sécurité connues dans les applications publiques pour violer les serveurs Linux et supprimer un shell Web pour l’accès à distance et la diffusion de logiciels malveillants.

Malgré les différences dans les commandes de porte dérobée, les deux versions partageraient un code identique pour les communications de commande et de contrôle (C2) et utiliseraient des formats de configuration similaires.

Une analyse plus approfondie des artefacts de Noodle RAT montre que même si le malware réutilise divers plugins utilisés par Gh0st RAT, certaines parties du code de partage de la version Linux se chevauchent avec Rekoobela porte dérobée en elle-même est entièrement nouvelle.

Trend Micro a déclaré avoir également pu accéder à un panneau de contrôle et à un constructeur utilisé pour la variante Linux de Noodle RAT, avec des notes de version écrites en chinois simplifié contenant des détails sur les corrections de bugs et les améliorations, indiquant qu’il est probablement développé, maintenu et vendu aux clients de intérêt.

Cette hypothèse est également renforcée par les fuites d’I-Soon plus tôt cette année, qui ont mis en lumière une vaste scène de piratage d’entreprises opérant à partir de Chine et les liens opérationnels et organisationnels entre les entreprises du secteur privé et les cyberacteurs parrainés par l’État chinois.

De tels outils sont a cru être le résultat d’une chaîne d’approvisionnement complexe au sein de l’écosystème de cyberespionnage chinois, où ils sont vendus et distribués sur une base commerciale au sein du secteur privé et des entités gouvernementales engagées dans des activités malveillantes parrainées par l’État.

« Les nouilles RAT sont probablement partagées (ou vendues) entre groupes de langue chinoise », a déclaré Hiroaki. « Noodle RAT a été mal classé et sous-estimé pendant des années. »

Ce développement intervient alors que le Mustang Panda (alias Fireant), lié à la Chine, a été lié à un campagne de spear phishing ciblant des entités vietnamiennes à l’aide de leurres sur le thème de la fiscalité et de l’éducation pour fournir des fichiers de raccourci Windows (LNK) conçus pour déployer probablement le logiciel malveillant PlugX.