Des chercheurs en cybersécurité ont découvert une version mise à jour d’un cheval de Troie bancaire Android appelé Méduse qui a été utilisé pour cibler des utilisateurs au Canada, en France, en Italie, en Espagne, en Turquie, au Royaume-Uni et aux États-Unis

Les nouvelles campagnes de fraude, observées en mai 2024 et actives depuis juillet 2023, se sont manifestées à travers cinq botnets différents exploités par diverses filiales, selon la société de cybersécurité Cleafy. dit dans une analyse publiée la semaine dernière.

Les nouveaux échantillons de Medusa présentent « un ensemble d’autorisations léger et de nouvelles fonctionnalités, telles que la possibilité d’afficher une superposition en plein écran et de désinstaller des applications à distance », ont déclaré les chercheurs en sécurité Simone Mattia et Federico Valentini.

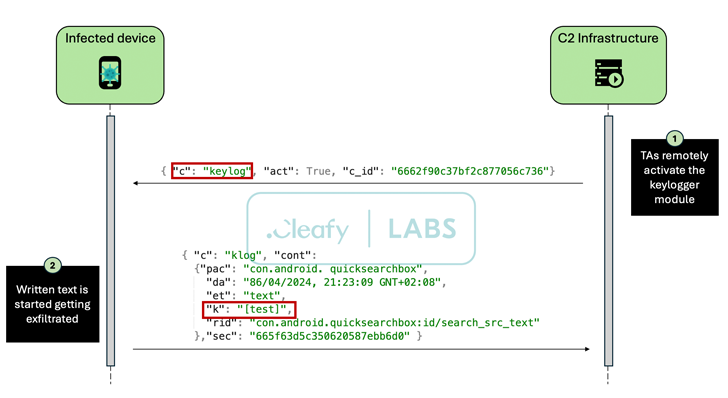

Medusa, également connu sous le nom de TangleBot, est un malware Android sophistiqué découvert pour la première fois en juillet 2020, ciblant des entités financières en Turquie. Il est doté de fonctionnalités permettant de lire des messages SMS, d’enregistrer des frappes au clavier, de capturer des captures d’écran, d’enregistrer des appels, de partager l’écran de l’appareil en temps réel et d’effectuer des transferts de fonds non autorisés à l’aide d’attaques superposées pour voler les informations d’identification bancaires.

En février 2022, ThreatFabric a découvert des campagnes Medusa exploitant des mécanismes de diffusion similaires à ceux de FluBot (alias Cabassous) en faisant passer le malware sous la forme d’applications de livraison de packages et d’utilitaires apparemment inoffensives. On soupçonne que les auteurs de la menace derrière le cheval de Troie viennent de Turquie.

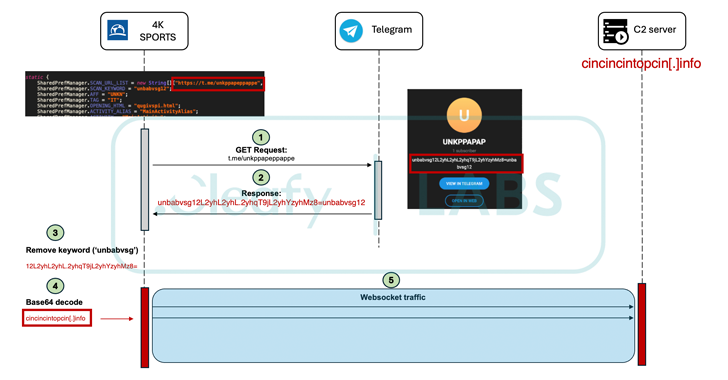

La dernière analyse de Cleafy révèle non seulement des améliorations du malware, mais également l’utilisation d’applications compte-gouttes pour diffuser Medusa sous couvert de fausses mises à jour. De plus, des services légitimes comme Telegram et X sont utilisés comme résolveurs de chute morte pour récupérer le serveur de commande et de contrôle (C2) utilisé pour l’exfiltration des données.

Un changement notable est la réduction du nombre d’autorisations demandées dans le but apparent de réduire les chances de détection. Cela dit, il nécessite toujours l’API des services d’accessibilité d’Android, qui lui permet d’activer furtivement d’autres autorisations selon les besoins et d’éviter d’éveiller les soupçons des utilisateurs.

Une autre modification est la possibilité de superposer un écran noir sur l’appareil de la victime pour donner l’impression que l’appareil est verrouillé ou éteint et l’utiliser comme couverture pour mener des activités malveillantes.

Les clusters de botnets Medusa s’appuient généralement sur des approches éprouvées telles que le phishing pour propager les logiciels malveillants. Cependant, de nouvelles vagues ont été observées le propageant via des applications de compte-gouttes téléchargées à partir de sources non fiables, soulignant les efforts continus des acteurs malveillants pour faire évoluer leurs tactiques.

« Réduire les autorisations requises échappe à la détection et semble plus inoffensif, améliorant sa capacité à fonctionner sans être détecté pendant de longues périodes », ont déclaré les chercheurs. « Géographiquement, le malware s’étend à de nouvelles régions, comme l’Italie et la France, ce qui indique un effort délibéré pour diversifier son bassin de victimes et élargir sa surface d’attaque. »

Le développement intervient alors que Symantec révélé que des mises à jour fictives du navigateur Chrome pour Android sont utilisées comme un leurre pour supprimer le cheval de Troie bancaire Cerberus. Des campagnes similaires distribuant de fausses applications Telegram via de faux sites Web (« telegroms[.]icu ») ont également été observés en train de distribuer un autre malware Android baptisé SpyMax.

Une fois installée, l’application invite l’utilisateur à activer les services d’accessibilité, lui permettant de recueillir les frappes au clavier, les emplacements précis et même la vitesse à laquelle l’appareil se déplace. Les informations collectées sont ensuite compressées et exportées vers un serveur C2 codé.

« SpyMax est un outil d’administration à distance (RAT) qui a la capacité de collecter des informations personnelles/privées à partir de l’appareil infecté sans le consentement de l’utilisateur et de les envoyer à un acteur malveillant distant », K7 Security Labs dit. « Cela permet aux auteurs de menaces de contrôler les appareils des victimes, ce qui a un impact sur la confidentialité et l’intégrité de la vie privée et des données de la victime. »