Un nouveau botnet basé sur Go appelé Zérobot a été observé dans la nature proliférant en tirant parti de près de deux douzaines de vulnérabilités de sécurité dans les appareils de l’Internet des objets (IoT) et d’autres logiciels.

Le botnet “contient plusieurs modules, y compris l’auto-réplication, les attaques pour différents protocoles et l’auto-propagation”, a déclaré Cara Lin, chercheuse chez Fortinet FortiGuard Labs. a dit. “Il communique également avec son serveur de commande et de contrôle à l’aide du protocole WebSocket.”

La campagne, qui aurait commencé après le 18 novembre 2022, cible principalement le système d’exploitation Linux pour prendre le contrôle des appareils vulnérables.

Zerobot tire son nom d’un script de propagation utilisé pour récupérer la charge utile malveillante après avoir obtenu l’accès à un hôte en fonction de sa mise en œuvre de la microarchitecture (par exemple, “zero.arm64”).

Le logiciel malveillant est conçu pour cibler un large éventail d’architectures de processeur telles que i386, amd64, arm, arm64, mips, mips64, mips64le, mipsle, ppc64, ppc64le, riscv64 et s390x.

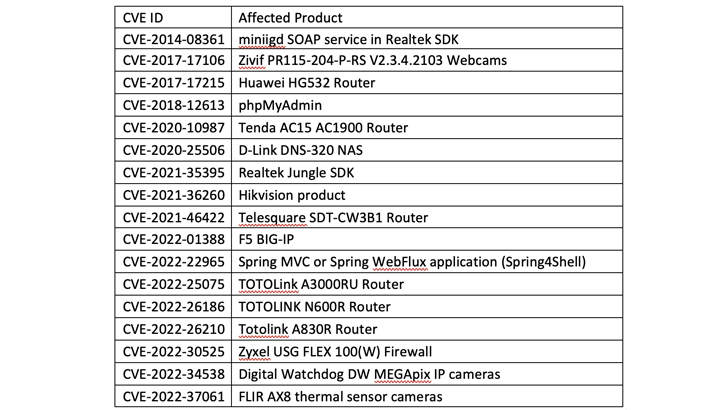

Deux versions de Zerobot ont été repérées à ce jour : une utilisée avant le 24 novembre 2022, qui est livrée avec des fonctions de base et une variante mise à jour qui comprend un module d’auto-propagation pour violer d’autres terminaux à l’aide de 21 exploits.

Cela comprend les vulnérabilités affectant les routeurs TOTOLINK, les pare-feu Zyxel, F5 BIG-IP, les caméras Hikvision, les caméras thermiques FLIR AX8, le NAS D-Link DNS-320 et Spring Framework, entre autres.

Zerobot, lors de l’initialisation dans la machine compromise, établit un contact avec un serveur de commande et de contrôle (C2) distant et attend d’autres instructions qui lui permettent d’exécuter des commandes arbitraires et de lancer des attaques pour différents protocoles réseau tels que TCP, UDP, TLS, HTTP, et ICMP.

“En très peu de temps, il a été mis à jour avec l’obscurcissement des chaînes, un module de copie de fichiers et un module d’exploitation de propagation qui font[s] il est plus difficile à détecter et lui donne une plus grande capacité à infecter plus d’appareils », a déclaré Lin.