Le ministère américain de la Justice (DoJ) a dévoilé jeudi un acte d’accusation contre un agent des services de renseignement militaire nord-coréen pour avoir prétendument mené des attaques de ransomware contre des établissements de santé du pays et avoir canalisé les paiements pour orchestrer des intrusions supplémentaires dans les entités de défense, de technologie et gouvernementales à travers le monde.

« Rim Jong Hyok et ses co-conspirateurs ont déployé des ransomwares pour extorquer des fonds aux hôpitaux et aux sociétés de soins de santé américains, puis ont blanchi les bénéfices pour aider à financer les activités illicites de la Corée du Nord », dit Paul Abbate, directeur adjoint du FBI : « Ces actions inacceptables et illégales ont mis en danger des vies innocentes. »

Parallèlement à l’acte d’accusation, le Département d’État américain annoncé une récompense pouvant atteindre 10 millions de dollars pour toute information pouvant conduire à sa localisation ou à l’identification d’autres individus en lien avec l’activité malveillante.

Hyok, membre d’une équipe de hackers surnommée Andariel (alias APT45, Nickel Hyatt, Onyx Sleet, Silent Chollima, Stonefly et TDrop2), serait à l’origine de cyberattaques liées à l’extorsion impliquant une souche de ransomware appelée Maui, qui a été révélée pour la première fois en 2022 comme ciblant des organisations au Japon et aux États-Unis.

Les rançons ont été blanchies par des intermédiaires basés à Hong Kong, convertissant les produits illicites en yuans chinois, après quoi ils ont été retirés d’un distributeur automatique de billets et utilisés pour acheter des serveurs privés virtuels (VPS) qui, à leur tour, ont été utilisés pour exfiltrer des informations sensibles en matière de défense et de technologie.

Les cibles de la campagne comprennent deux bases de l’armée de l’air américaine, la NASA-OIG, ainsi que des entrepreneurs de défense sud-coréens et taïwanais et une société énergétique chinoise.

Dans un cas mis en évidence par le Département d’État, une cyberattaque qui a débuté en novembre 2022 a conduit les acteurs malveillants à exfiltrer plus de 30 gigaoctets de données d’un sous-traitant de la défense américain dont le nom n’a pas été dévoilé. Ces données comprenaient des informations techniques non classifiées concernant des matériaux utilisés dans des avions et des satellites militaires.

Les agences ont également annoncé « l’interception d’environ 114 000 $ de monnaie virtuelle provenant d’attaques de ransomware et de transactions de blanchiment d’argent connexes, ainsi que la saisie de comptes en ligne utilisés par des co-conspirateurs pour mener à bien leurs activités cybernétiques malveillantes ».

Andariel, affilié au 3e Bureau du Bureau Général de Reconnaissance (RGB), a un historique de frapper des entreprises étrangères, des gouvernements, des industries aérospatiales, nucléaires et de défense dans le but d’obtenir des informations techniques sensibles et classifiées ainsi que de la propriété intellectuelle pour favoriser les aspirations militaires et nucléaires du régime.

D’autres cibles d’intérêt récentes incluent les établissements d’enseignement, les entreprises de construction et les organisations manufacturières sud-coréennes.

« Ce groupe représente une menace permanente pour divers secteurs industriels à travers le monde, y compris, mais sans s’y limiter, des entités aux États-Unis, en Corée du Sud, au Japon et en Inde », a déclaré l’Agence de sécurité nationale (NSA). dit« Le groupe finance ses activités d’espionnage par le biais d’opérations de ransomware contre des entités de santé américaines. »

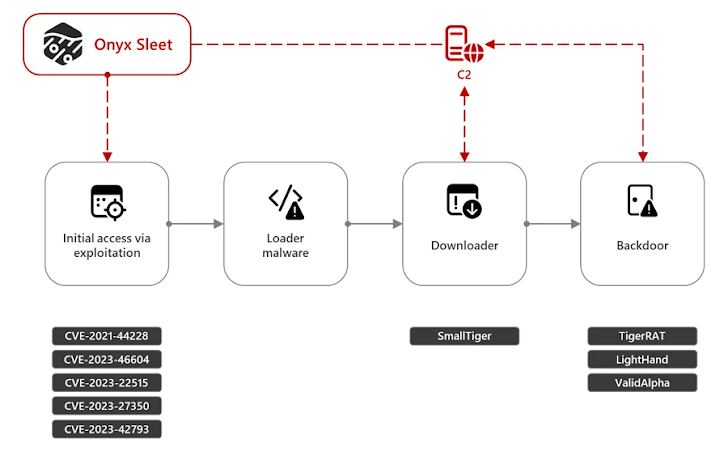

L’accès initial aux réseaux cibles s’effectue en exploitant des failles de sécurité connues depuis N jours dans les applications connectées à Internet, ce qui permet au groupe de pirates d’effectuer des étapes de reconnaissance, d’énumération du système de fichiers, de persistance, d’escalade des privilèges, de mouvement latéral et d’exfiltration de données en utilisant une combinaison de portes dérobées personnalisées, de chevaux de Troie d’accès à distance, d’outils prêts à l’emploi et d’utilitaires open source à leur disposition.

D’autres vecteurs de distribution de programmes malveillants documentés impliquent l’utilisation d’e-mails de phishing contenant des pièces jointes malveillantes, telles que des fichiers de raccourci Microsoft Windows (LNK) ou des fichiers de script d’application HTML (HTA) dans des archives ZIP.

« Les acteurs sont très expérimentés dans l’utilisation d’outils et de processus natifs sur les systèmes, connus sous le nom de living-off-the-land (LotL) », selon l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) dit« Ils utilisent la ligne de commande Windows, PowerShell, la ligne de commande Windows Management Instrumentation (WMIC) et Linux bash pour l’énumération du système, du réseau et des comptes. »

Microsoft, dans son propre avis sur Andariel, l’a décrit comme faisant constamment évoluer son ensemble d’outils pour ajouter de nouvelles fonctionnalités et mettre en œuvre de nouvelles méthodes pour contourner la détection, tout en présentant un « modèle d’attaque assez uniforme ».

« La capacité d’Onyx Sleet à développer un spectre d’outils pour lancer sa chaîne d’attaque éprouvée en fait une menace persistante, en particulier pour les cibles d’intérêt pour les services de renseignement nord-coréens, comme les organisations des secteurs de la défense, de l’ingénierie et de l’énergie », a déclaré le fabricant de Windows. noté.

Certains des outils remarquables mis en évidence par Microsoft sont répertoriés ci-dessous :

- TigerRAT – Un logiciel malveillant qui peut voler des informations confidentielles et exécuter des commandes, telles que l’enregistrement de frappe et l’enregistrement d’écran, à partir d’un serveur de commande et de contrôle (C2)

- SmallTiger – Une porte dérobée en C++

- LightHand – Une porte dérobée légère pour l’accès à distance aux appareils infectés

- ValidAlpha (alias Black RAT) – Une porte dérobée basée sur Go qui peut exécuter un fichier arbitraire, répertorier le contenu d’un répertoire, télécharger un fichier, prendre des captures d’écran et lancer un shell pour exécuter des commandes arbitraires

- Dora RAT – Une « souche de malware simple » avec prise en charge du shell inversé et des capacités de téléchargement/chargement de fichiers

« Ils sont passés du ciblage des institutions financières sud-coréennes avec des attaques perturbatrices au ciblage des soins de santé américains avec un ransomware, connu sous le nom de Maui, bien que pas à la même échelle que d’autres groupes de cybercriminalité russophones », a déclaré Alex Rose, directeur de la recherche sur les menaces et des partenariats gouvernementaux à Secureworks Counter Threat Unit.

« Cela s’ajoute à leur mission première qui est de recueillir des renseignements sur les opérations militaires étrangères et l’acquisition de technologies stratégiques. »

Andariel n’est qu’un des nombreux groupes de piratage informatique parrainés par l’État et opérant sous la direction du gouvernement et de l’armée nord-coréens, aux côtés d’autres groupes connus sous le nom de Lazarus Group, BlueNoroff, Kimsuky et ScarCruft.

« Depuis des décennies, la Corée du Nord est impliquée dans la génération de revenus illicites par le biais d’entreprises criminelles, pour compenser le manque d’industrie nationale et son isolement diplomatique et économique mondial », a ajouté M. Rose.

« La cybercriminalité a rapidement été adoptée comme une capacité stratégique pouvant être utilisée à la fois pour recueillir des renseignements et pour gagner de l’argent. Alors qu’historiquement ces objectifs étaient couverts par des groupes différents, ces dernières années, les frontières se sont estompées et de nombreux groupes de cybermenaces opérant pour le compte de la Corée du Nord se sont également lancés dans des activités lucratives. »