Le malware sophistiqué connu sous le nom de ViperSoftX a été observé en train d’être distribué sous forme de livres électroniques via des torrents.

« Un aspect notable de la variante actuelle de ViperSoftX est qu’elle utilise le Common Language Runtime (CLR) pour charger et exécuter dynamiquement des commandes PowerShell, créant ainsi un environnement PowerShell dans AutoIt pour les opérations », ont déclaré les chercheurs en sécurité de Trellix Mathanraj Thangaraju et Sijo Jacob dit.

« En utilisant CLR, ViperSoftX peut intégrer de manière transparente les fonctionnalités PowerShell, ce qui lui permet d’exécuter des fonctions malveillantes tout en échappant aux mécanismes de détection qui pourraient autrement signaler une activité PowerShell autonome. »

Détecté initialement par Fortinet en 2020, ViperSoftX est connu pour sa capacité à exfiltrer des informations sensibles à partir d’hôtes Windows compromis. Au fil des ans, le malware est devenu un exemple pertinent de la manière dont les acteurs de la menace innovent en permanence dans leurs tactiques pour tenter de rester furtifs et de contourner les défenses.

Ceci est illustré par la complexité accrue et l’adoption de techniques anti-analyse avancées telles que le remappage d’octets et le blocage des communications du navigateur Web, comme documenté par Trend Micro en avril 2023.

Pas plus tard qu’en mai 2024, des campagnes malveillantes ont utilisé ViperSoftX comme véhicule de livraison pour distribuer Quasar RAT et un autre voleur d’informations nommé TesseractStealer.

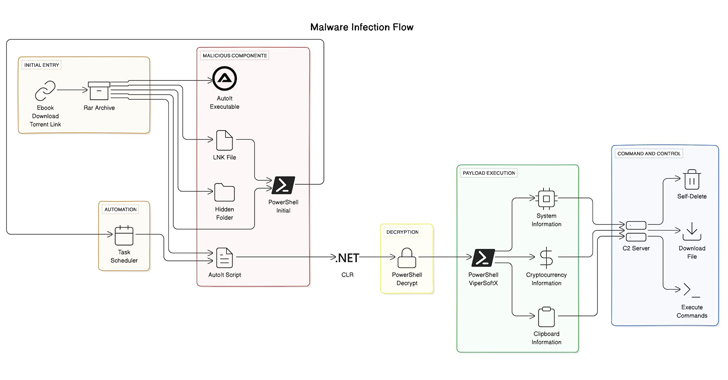

Les chaînes d’attaque qui propagent le malware sont connues pour utiliser des logiciels piratés et des sites de torrents, mais l’utilisation de leurres pour livres électroniques est une approche nouvellement observée. Dans le fichier d’archive RAR supposé du livre électronique se trouvent un dossier caché ainsi qu’un fichier de raccourci Windows trompeur qui prétend être un document inoffensif.

L’exécution du fichier de raccourci lance une séquence d’infection en plusieurs étapes qui commence par l’extraction du code PowerShell qui révèle le dossier caché et configure la persistance sur le système pour lancer un script AutoIt qui, à son tour, interagit avec le framework .NET CLR, pour décrypter et exécuter un script PowerShell secondaire, qui est ViperSoftX.

« AutoIt ne prend pas en charge par défaut le Common Language Runtime (CLR) .NET », ont déclaré les chercheurs. « Cependant, les fonctions définies par l’utilisateur du langage (FDU) offrent une passerelle vers la bibliothèque CLR, permettant aux acteurs malveillants d’accéder aux formidables capacités de PowerShell. »

ViperSoftX collecte les informations système, recherche les portefeuilles de crypto-monnaie via des extensions de navigateur, capture le contenu du presse-papiers et télécharge et exécute de manière dynamique des charges utiles et des commandes supplémentaires en fonction des réponses reçues d’un serveur distant. Il est également doté de mécanismes d’auto-suppression pour défier la détection.

« L’une des caractéristiques distinctives de ViperSoftX est son utilisation habile du Common Language Runtime (CLR) pour orchestrer les opérations PowerShell dans l’environnement AutoIt », ont déclaré les chercheurs. « Cette intégration permet une exécution transparente des fonctions malveillantes tout en échappant aux mécanismes de détection qui signalent généralement l’activité PowerShell autonome. »

« De plus, la capacité de ViperSoftX à corriger l’interface d’analyse anti-programme malveillant (AMSI) avant d’exécuter des scripts PowerShell souligne sa détermination à contourner les mesures de sécurité traditionnelles. »