Le logiciel malveillant connu sous le nom de GootLoader continue d’être activement utilisé par les acteurs malveillants cherchant à fournir des charges utiles supplémentaires aux hôtes compromis.

« Les mises à jour de la charge utile GootLoader ont donné lieu à plusieurs versions de GootLoader, GootLoader 3 étant actuellement en utilisation active », a déclaré la société de cybersécurité Cybereason dit dans une analyse publiée la semaine dernière.

« Bien que certains détails des charges utiles de GootLoader aient changé au fil du temps, les stratégies d’infection et les fonctionnalités globales restent similaires à celles de la résurgence du malware en 2020. »

GootLoader, un chargeur de logiciels malveillants Une partie du cheval de Troie bancaire Gootkit est liée à un acteur malveillant nommé Hive0127 (alias UNC2565). Il utilise JavaScript pour télécharger des outils de post-exploitation et est distribué via des tactiques d’empoisonnement d’optimisation des moteurs de recherche (SEO).

Il sert généralement de canal pour la livraison de diverses charges utiles telles que Cobalt Strike, Gootkit, IcedID, Kronos, REvil et SystemBC.

Ces derniers mois, les acteurs malveillants derrière GootLoader ont également lancé leur propre outil de commandement et de contrôle (C2) et de mouvement latéral baptisé GootBot, indiquant que le « groupe étend son marché pour gagner un public plus large pour ses gains financiers ».

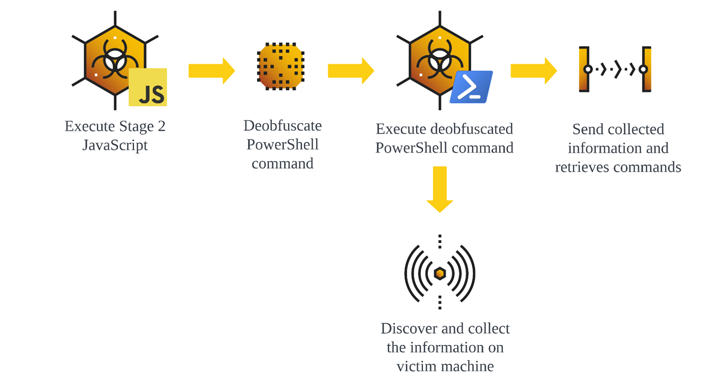

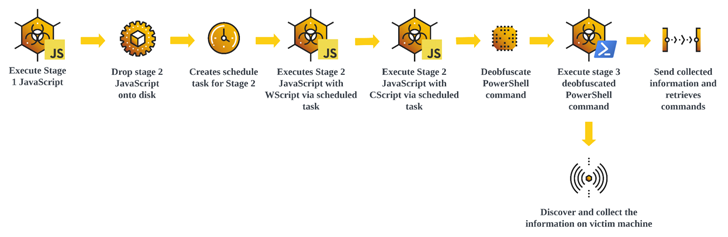

Les chaînes d’attaque impliquent la compromission de sites Web pour héberger la charge utile JavaScript de GootLoader en la faisant passer pour des documents et accords juridiques, qui, une fois lancés, configurent la persistance à l’aide d’une tâche planifiée et exécutent du JavaScript supplémentaire pour démarrer un script PowerShell afin de collecter des informations système et d’attendre d’autres instructions.

« Les sites qui hébergent ces fichiers d’archives exploitent les techniques d’empoisonnement du référencement (SEO) pour attirer les victimes qui recherchent des fichiers liés à l’entreprise, tels que des modèles de contrat ou des documents juridiques », ont déclaré les chercheurs en sécurité Ralph Villanueva, Kotaro Ogino et Gal Romano.

Les attaques se distinguent également par l’utilisation de l’encodage du code source, de l’obscurcissement du flux de contrôle et de l’inflation de la taille de la charge utile afin de résister à l’analyse et à la détection. Une autre technique consiste à intégrer le malware dans des fichiers de bibliothèque JavaScript légitimes tels que jQuery, Lodash, Maplace.js et tui-chart.

« GootLoader a reçu plusieurs mises à jour au cours de son cycle de vie, notamment des modifications des fonctionnalités d’évasion et d’exécution », ont conclu les chercheurs.