Le chargeur en tant que service (LaaS) connu sous le nom de FakeBat est devenu l’une des familles de malwares de chargement les plus répandues distribuées à l’aide de la technique de téléchargement par drive-by cette année, révèlent les conclusions de Sekoia.

« FakeBat vise principalement à télécharger et à exécuter la charge utile de la prochaine étape, comme IcedID, Lumma, RedLine, SmokeLoader, SectopRAT et Ursnif », a déclaré la société. dit dans une analyse de mardi.

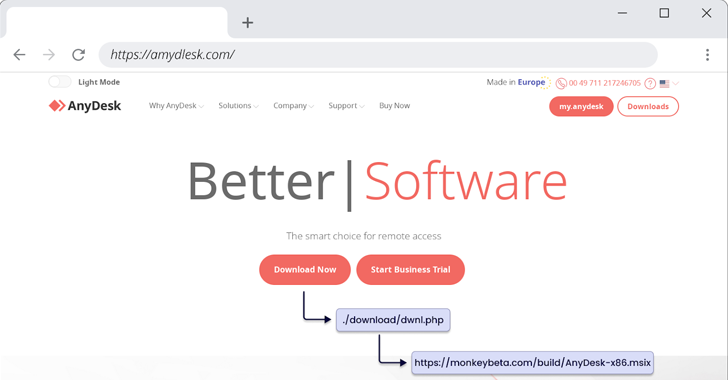

Les attaques drive-by impliquent l’utilisation de méthodes telles que l’empoisonnement de l’optimisation des moteurs de recherche (SEO), la publicité malveillante et les injections de code néfastes dans des sites compromis pour inciter les utilisateurs à télécharger de faux programmes d’installation de logiciels ou de mises à jour de navigateur.

L’utilisation de chargeurs de logiciels malveillants au cours des dernières années s’inscrit dans la tendance croissante des pages de destination à se faire passer pour des sites Web de logiciels légitimes en les faisant passer pour des installateurs légitimes. Cela s’inscrit dans le contexte plus large selon lequel le phishing et l’ingénierie sociale restent l’un des principaux moyens utilisés par les acteurs malveillants pour obtenir un accès initial.

FakeBat, également connu sous le nom d’EugenLoader et PaykLoader, est proposé à d’autres cybercriminels sous un modèle d’abonnement LaaS sur des forums clandestins par un acteur de menace russophone nommé Eugenfest (alias Payk_34) depuis au moins décembre 2022.

Le chargeur est conçu pour contourner les mécanismes de sécurité et offre aux clients des options permettant de générer des builds à l’aide de modèles pour trojaniser des logiciels légitimes ainsi que de surveiller les installations au fil du temps via un panneau d’administration.

Alors que les versions précédentes utilisaient un format MSI pour les builds de malwares, les itérations récentes observées depuis septembre 2023 sont passées à un format MSIX et ont ajouté une signature numérique au programme d’installation avec un certificat valide pour contourner les protections Microsoft SmartScreen.

Le malware est disponible pour 1 000 $ par semaine et 2 500 $ par mois pour le format MSI, 1 500 $ par semaine et 4 000 $ par mois pour le format MSIX, et 1 800 $ par semaine et 5 000 $ par mois pour le package combiné MSI et signature.

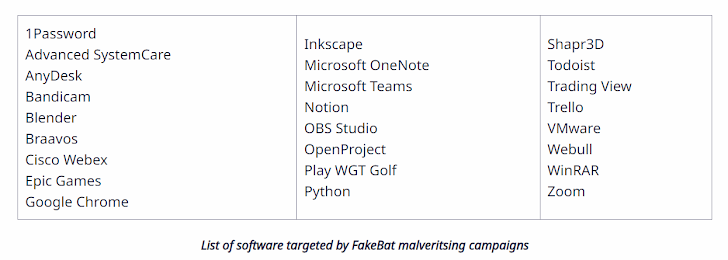

Sekoia a déclaré avoir détecté différents groupes d’activités diffusant FakeBat par trois approches principales : l’usurpation d’identité de logiciels populaires via des publicités Google malveillantes, de fausses mises à jour de navigateurs Web via des sites compromis et des stratagèmes d’ingénierie sociale sur les réseaux sociaux. Cela comprend des campagnes probablement liées au groupe FIN7, à Nitrogen et à BATLOADER.

“En plus d’héberger des charges utiles, FakeBat [command-and-control] « Les serveurs filtrent très probablement le trafic en fonction de caractéristiques telles que la valeur de l’agent utilisateur, l’adresse IP et l’emplacement », a déclaré Sekoia. « Cela permet la distribution du malware à des cibles spécifiques. »

Cette révélation intervient alors que l’AhnLab Security Intelligence Center (ASEC) a détaillé une campagne de malware distribuant un autre chargeur nommé DBatLoader (alias ModiLoader et NatsoLoader) via des e-mails de phishing sur le thème des factures.

Il suit également la découverte de chaînes d’infection propageant Hijack Loader (alias DOILoader et IDAT Loader) via des sites de téléchargement de films piratés pour finalement livrer le voleur d’informations Lumma.

« Cette campagne IDATLOADER utilise une chaîne d’infection complexe contenant plusieurs couches d’obfuscation directe basée sur du code ainsi que des astuces innovantes pour masquer davantage le caractère malveillant du code », a déclaré Dave Truman, chercheur chez Kroll.

« L’infection consistait à utiliser le fichier mshta.exe de Microsoft pour exécuter un code enfoui au plus profond d’un fichier spécialement conçu se faisant passer pour une clé secrète PGP. La campagne a utilisé de nouvelles adaptations de techniques courantes et une forte dissimulation pour cacher le code malveillant de la détection. »

Des campagnes de phishing ont également été observées diffusant le RAT Remcos, avec un nouvel acteur de menace d’Europe de l’Est surnommé Unfurling Hemlock exploitant des chargeurs et des e-mails pour déposer des fichiers binaires qui agissent comme une « bombe à fragmentation » pour propager différentes souches de logiciels malveillants à la fois.

« Les logiciels malveillants distribués à l’aide de cette technique sont principalement constitués de voleurs, tels que RedLine, RisePro et Mystic Stealer, et de chargeurs tels qu’Amadey et Chargeur de fumée“, a déclaré Hector Garcia, chercheur chez Outpost24.

« La plupart des premières étapes ont été détectées lors de leur envoi par courrier électronique à différentes entreprises ou lors de leur dépôt à partir de sites externes contactés par des chargeurs externes. »