Les entités taïwanaises des secteurs de la fabrication, de la santé et des technologies de l’information sont devenues la cible d’une nouvelle campagne distribuant le malware SmokeLoader.

“SmokeLoader est réputé pour sa polyvalence et ses techniques d’évasion avancées, et sa conception modulaire lui permet d’effectuer un large éventail d’attaques”, Fortinet FortiGuard Labs dit dans un rapport partagé avec The Hacker News.

“Alors que SmokeLoader sert principalement de téléchargeur pour diffuser d’autres logiciels malveillants, dans ce cas, il mène l’attaque lui-même en téléchargeant des plugins depuis son [command-and-control] serveur.”

SmokeLoader, un téléchargeur de logiciels malveillants annoncé pour la première fois sur les forums de cybercriminalité en 2011, est principalement conçu pour exécuter des charges utiles secondaires. De plus, il possède la capacité de télécharger davantage de modules qui augmentent ses propres fonctionnalités pour voler des données, lancer des attaques par déni de service distribué (DDoS) et exploiter des cryptomonnaies.

“SmokeLoader détecte les environnements d’analyse, génère un faux trafic réseau et obscurcit le code pour échapper à la détection et entraver l’analyse”, une analyse approfondie du malware par Zscaler ThreatLabz noté.

“Les développeurs de cette famille de logiciels malveillants ont constamment amélioré ses capacités en introduisant de nouvelles fonctionnalités et en employant des techniques d’obscurcissement pour entraver les efforts d’analyse.”

L’activité de SmokeLoader a connu une baisse importante à la suite de l’opération Endgame, un effort dirigé par Europol qui a supprimé l’infrastructure liée à plusieurs familles de logiciels malveillants telles que IcedID, SystemBC, PikaBot, SmokeLoader, Bumblebee et TrickBot fin mai 2024.

Jusqu’à 1 000 domaines C2 liés à SmokeLoader ont été démantelés et plus de 50 000 infections ont été nettoyées à distance. Cela dit, les logiciels malveillants continuent d’être utilisés par des groupes malveillants pour distribuer des charges utiles via la nouvelle infrastructure C2.

Ceci, selon Zscalerest en grande partie dû aux nombreuses versions crackées accessibles au public sur Internet.

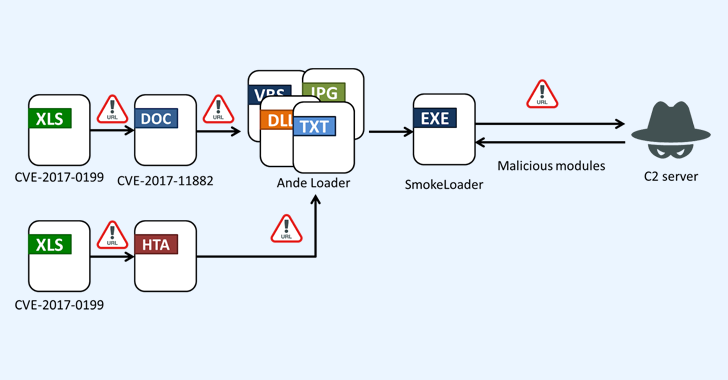

Le point de départ de la dernière chaîne d’attaque découverte par FortiGuard Labs est un e-mail de phishing contenant une pièce jointe Microsoft Excel qui, une fois lancé, exploite des failles de sécurité vieilles de plusieurs années (par exemple, CVE-2017-0199 et CVE-2017-11882) pour supprimer un chargeur de malware appelé Ande Loader, qui est ensuite utilisé pour déployer SmokeLoader sur l’hôte compromis.

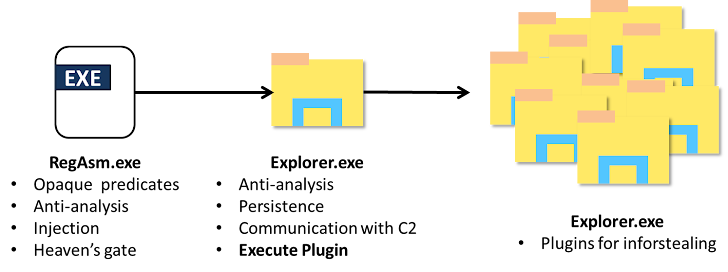

SmokeLoader se compose de deux composants : un stager et un module principal. Alors que le but du stager est de déchiffrer, décompresser et injecter le module principal dans un processus explorer.exe, le module principal est responsable de l’établissement de la persistance, de la communication avec l’infrastructure C2 et du traitement des commandes.

Le malware prend en charge plusieurs plugins qui peuvent voler les informations de connexion et FTP, les adresses e-mail, les cookies et d’autres informations des navigateurs Web, Outlook, Thunderbird, FileZilla et WinSCP.

“SmokeLoader effectue son attaque avec ses plugins au lieu de télécharger un fichier complet pour l’étape finale”, a expliqué Fortinet. “Cela montre la flexibilité de SmokeLoader et souligne que les analystes doivent être prudents même lorsqu’ils examinent des logiciels malveillants bien connus comme celui-ci.”