Un groupe de cybercriminels ayant des liens avec le ransomware RansomHub a été observé en train d’utiliser un nouvel outil conçu pour mettre fin aux logiciels de détection et de réponse aux points de terminaison (EDR) sur les hôtes compromis, rejoignant ainsi d’autres programmes similaires comme AuKill (alias AvNeutralizer) et Terminator.

L’utilitaire de suppression d’EDR a été surnommé EDRKillShifter par la société de cybersécurité Sophos, qui a découvert l’outil en lien avec une attaque de ransomware ratée en mai 2024.

« L’outil EDRKillShifter est un exécutable « chargeur » – un mécanisme de livraison pour un pilote légitime vulnérable aux abus (également connu sous le nom de « apportez votre propre pilote vulnérable » ou Apportez votre propre vinoutil), » chercheur en sécurité Andreas Klopsch dit« En fonction des exigences de l’acteur de la menace, il peut fournir une variété de charges utiles de pilotes différentes. »

RansomHub, une version présumée du ransomware Knight, a fait surface en février 2024, exploitant des failles de sécurité connues pour obtenir un accès initial et supprimer des logiciels de bureau à distance légitimes tels qu’Atera et Splashtop pour un accès persistant.

Le mois dernier, Microsoft a révélé que le célèbre syndicat de cybercriminalité connu sous le nom de Scattered Spider a intégré des souches de ransomware telles que RansomHub et Qilin dans son arsenal.

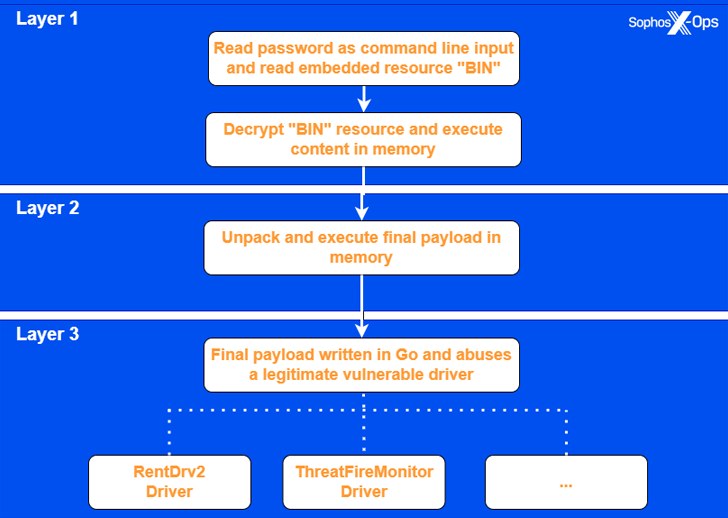

Exécuté via la ligne de commande avec une entrée de chaîne de mot de passe, l’exécutable décrypte une ressource intégrée nommée BIN et l’exécute en mémoire. La ressource BIN décompresse et exécute une charge utile finale et obscurcie basée sur Go, qui exploite ensuite différents pilotes vulnérables et légitimes pour obtenir des privilèges élevés et désarmer le logiciel EDR.

« La langue du binaire est le russe, ce qui indique que l’auteur du malware a compilé l’exécutable sur un ordinateur avec des paramètres de localisation russes », a déclaré Klopsch. « Tous les tueurs EDR décompressés intègrent un pilote vulnérable dans la section .data. »

Pour atténuer la menace, il est recommandé de maintenir les systèmes à jour, d’activer la protection contre les falsifications dans le logiciel EDR et de pratiquer une hygiène rigoureuse pour les rôles de sécurité Windows.

« Cette attaque n’est possible que si l’attaquant augmente les privilèges qu’il contrôle ou s’il peut obtenir des droits d’administrateur », a déclaré Klopsch. « La séparation entre les privilèges d’utilisateur et d’administrateur peut aider à empêcher les attaquants de charger facilement les pilotes. »