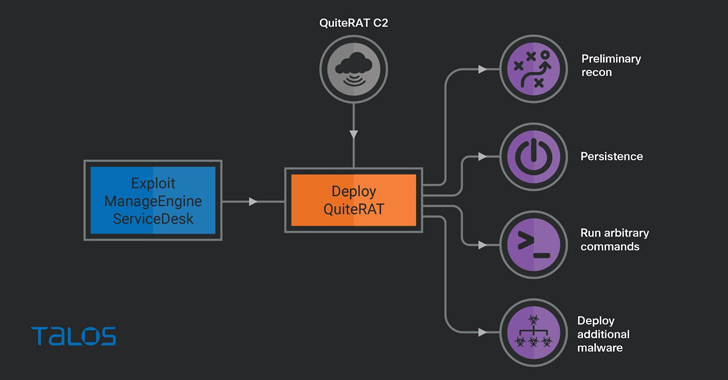

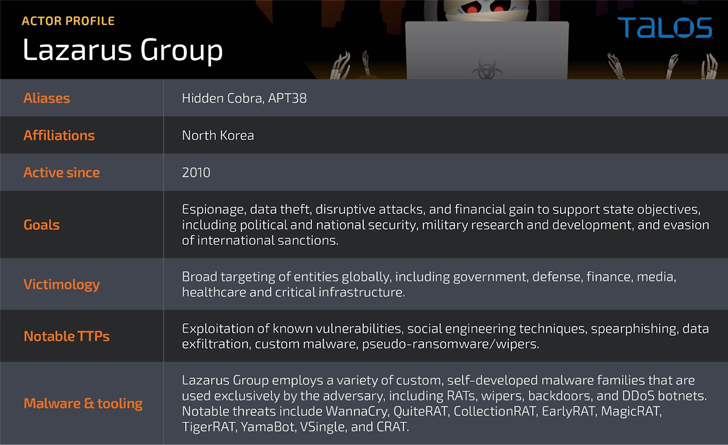

L’acteur malveillant lié à la Corée du Nord, connu sous le nom de Lazarus Group, a été observé en train d’exploiter une faille de sécurité critique désormais corrigée affectant Zoho ManageEngine ServiceDesk Plus pour distribuer un cheval de Troie d’accès à distance appelé tel que Tout à faitRAT.

Les cibles incluent l’infrastructure de base Internet et les entités de soins de santé en Europe et aux États-Unis, a déclaré la société de cybersécurité Cisco Talos dans un communiqué. en deux parties analyse publié aujourd’hui.

De plus, un examen plus approfondi de l’infrastructure d’attaque recyclée de l’adversaire dans ses cyberattaques contre les entreprises a conduit à la découverte d’une nouvelle menace baptisée CollectionRAT.

Le fait que le groupe Lazarus continue de s’appuyer sur le même savoir-faire, même si ces composants ont été bien documentés au fil des années, souligne la confiance des acteurs menaçants dans leurs opérations, a souligné Talos.

QuiteRAT serait le successeur de MagicRAT, lui-même un suivi de TigerRAT, tandis que CollectionRAT semble partager des chevauchements avec EarlyRAT (alias Jupiter), un implant écrit en PureBasic avec des capacités pour exécuter des commandes sur le point final.

« QuiteRAT possède bon nombre des mêmes capacités que le malware MagicRAT le plus connu du groupe Lazarus, mais la taille de son fichier est nettement plus petite », ont déclaré les chercheurs en sécurité Asheer Malhotra, Vitor Ventura et Jungsoo An. « Les deux implants sont construits sur le framework Qt et incluent des fonctionnalités telles que l’exécution de commandes arbitraires. »

L’utilisation du framework Qt est considérée comme un effort intentionnel de la part de l’adversaire pour rendre l’analyse beaucoup plus difficile car elle « augmente la complexité du code du malware ».

L’activité, détectée début 2023, impliquait l’exploitation de CVE-2022-47966, cinq jours seulement après la validation de principe (Poc) de la faille en ligne, pour déployer directement le binaire QuiteRAT à partir d’une URL malveillante.

« QuiteRAT est clairement une évolution de MagicRAT », ont déclaré les chercheurs. « Alors que MagicRAT est une famille de logiciels malveillants plus grande et plus volumineuse, d’une taille moyenne d’environ 18 Mo, QuiteRAT est une implémentation beaucoup plus petite, d’une taille moyenne d’environ 4 à 5 Mo. »

Une autre différence cruciale entre les deux est l’absence d’un mécanisme de persistance intégré dans QuiteRAT, nécessitant qu’une commande soit émise depuis le serveur pour garantir la continuité du fonctionnement sur l’hôte compromis.

Les résultats chevauchent également une autre campagne découverte par WithSecure plus tôt en février, dans laquelle des failles de sécurité dans des appareils Zimbra non corrigés ont été utilisées pour pirater les systèmes des victimes et finalement installer QuiteRAT.

Cisco Talos a déclaré que l’adversaire « s’appuie de plus en plus sur des outils et des frameworks open source dans la phase d’accès initiale de ses attaques, au lieu de les utiliser strictement dans la phase post-compromis ».

Cela inclut le logiciel open source basé sur GoLang Cadre DeimosC2 pour obtenir un accès persistant, CollectionRAT étant principalement utilisé pour collecter des métadonnées, exécuter des commandes arbitraires, gérer des fichiers sur le système infecté et fournir des charges utiles supplémentaires.

La manière dont CollectionRAT se propage n’est pas immédiatement claire, mais les preuves montrent qu’une copie trojanisée de l’utilitaire PuTTY Link (Plink) hébergée sur la même infrastructure est utilisée pour établir un tunnel distant vers le système et servir le malware.

« Le groupe Lazarus s’appuyait auparavant sur l’utilisation d’implants sur mesure tels que MagicRAT, CélibataireDtrack et YamaBot comme moyen d’établir un accès initial persistant sur un système compromis avec succès », ont déclaré les chercheurs.

« Ces implants sont ensuite instrumentés pour déployer une variété d’outils open source ou à double usage afin d’effectuer une multitude d’activités pratiques malveillantes sur le clavier dans le réseau d’entreprise compromis. »

Ce développement est le signe que le groupe Lazarus change continuellement de tactique et élargit son arsenal malveillant, tout en exploitant les vulnérabilités logicielles récemment révélées avec un effet dévastateur.