Les réseaux du gouvernement irakien sont devenus la cible d’une campagne de cyberattaque « élaborée » orchestrée par un acteur de menace parrainé par l’État iranien appelé Plateforme pétrolière.

Les attaques ont ciblé des organisations irakiennes telles que le cabinet du Premier ministre et le ministère des Affaires étrangères, a déclaré la société de cybersécurité Check Point dans une nouvelle analyse.

OilRig, également appelé APT34, Crambus, Cobalt Gypsy, GreenBug, Hazel Sandstorm (anciennement EUROPIUM) et Helix Kitten, est un groupe cybernétique iranien associé au ministère iranien du renseignement et de la sécurité (MOIS).

Actif depuis au moins 2014, le groupe a l’habitude de mener des attaques de phishing au Moyen-Orient pour fournir une variété de portes dérobées personnalisées telles que Karkoff, Shark, Marlin, Saitama, MrPerfectionManager, PowerExchange, Solar, Mango et Menorah pour le vol d’informations.

La dernière campagne ne fait pas exception dans la mesure où elle implique l’utilisation d’un nouvel ensemble de familles de logiciels malveillants baptisés Veaty et Spearal, qui sont dotés de capacités permettant d’exécuter des commandes PowerShell et de récolter des fichiers d’intérêt.

« L’ensemble d’outils utilisé dans cette campagne ciblée utilise des mécanismes de commande et de contrôle (C2) uniques, notamment un protocole de tunneling DNS personnalisé et un canal C2 basé sur la messagerie électronique sur mesure », a déclaré Check Point. dit.

« Le canal C2 utilise des comptes de messagerie compromis au sein de l’organisation ciblée, indiquant que l’acteur de la menace a réussi à infiltrer les réseaux de la victime. »

Certaines des actions entreprises par l’acteur de la menace lors de l’exécution de l’attaque et après celle-ci étaient cohérentes avec les tactiques, techniques et procédures (TTP) qu’OilRig a employées lors d’opérations similaires dans le passé.

Cela inclut l’utilisation de canaux C2 basés sur la messagerie électronique, en exploitant spécifiquement les boîtes aux lettres électroniques précédemment compromises pour émettre des commandes et exfiltrer des données. Ce mode opératoire est commun à plusieurs portes dérobées telles que Karkoff, MrPerfectionManager et PowerExchange.

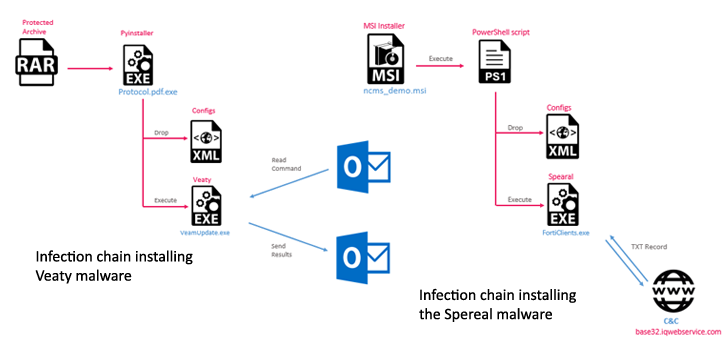

La chaîne d’attaque est déclenchée par des fichiers trompeurs se faisant passer pour des documents inoffensifs (« Avamer.pdf.exe » ou « IraqiDoc.docx.rar ») qui, une fois lancés, ouvrent la voie au déploiement de Veaty et Spearal. Il est probable que le chemin d’infection ait impliqué un élément d’ingénierie sociale.

Les fichiers initient l’exécution de scripts PowerShell ou Pyinstaller intermédiaires qui, à leur tour, suppriment les exécutables des logiciels malveillants et leurs fichiers de configuration basés sur XML, qui incluent des informations sur le serveur C2.

“Le malware Spearal est une porte dérobée .NET qui utilise le tunneling DNS pour [C2] “communication”, a déclaré Check Point. “Les données transférées entre le malware et le serveur C2 sont codées dans les sous-domaines des requêtes DNS à l’aide d’un Base32 schème.”

Spearal est conçu pour exécuter des commandes PowerShell, lire le contenu des fichiers et l’envoyer sous forme de données codées en Base32, et récupérer les données du serveur C2 et les écrire dans un fichier sur le système.

Egalement écrit en .NET, Veaty exploite les e-mails pour les communications C2 dans le but final de télécharger des fichiers et d’exécuter des commandes via des boîtes aux lettres spécifiques appartenant au domaine gov-iq.net. Les commandes lui permettent de charger/télécharger des fichiers et d’exécuter des scripts PowerShell.

Check Point a déclaré que son analyse de l’infrastructure des acteurs de la menace a conduit à la découverte d’un fichier de configuration XML différent qui est probablement associé à une troisième porte dérobée de tunnel SSH.

Il a également identifié une porte dérobée basée sur HTTP, CacheHttp.dll, qui cible les serveurs Internet Information Services (IIS) de Microsoft et examine les requêtes Web entrantes pour les événements « OnGlobalPreBeginRequest » et exécute des commandes lorsqu’ils se produisent.

« Le processus d’exécution commence par vérifier si l’en-tête Cookie est présent dans les requêtes HTTP entrantes et lit jusqu’au signe ; », a déclaré Check Point. « Le paramètre principal est F=0/1 qui indique si la porte dérobée initialise sa configuration de commande (F=1) ou exécute les commandes en fonction de cette configuration (F=0). »

Le module IIS malveillant, qui représente une évolution d’un malware classé dans le groupe 2 par ESET en août 2021 et d’une autre porte dérobée IIS APT34 portant le nom de code Porte RGprend en charge l’exécution de commandes et les opérations de lecture/écriture de fichiers.

« Cette campagne contre les infrastructures du gouvernement irakien met en évidence les efforts soutenus et ciblés des acteurs de la menace iranienne opérant dans la région », a déclaré la société.

« Le déploiement d’un protocole de tunneling DNS personnalisé et d’un canal C2 basé sur la messagerie électronique exploitant des comptes compromis met en évidence l’effort délibéré des acteurs iraniens pour développer et maintenir des mécanismes de commandement et de contrôle spécialisés. »