Un groupe d’hacktivistes connu sous le nom de Twelve a été observé en train d’utiliser un arsenal d’outils accessibles au public pour mener des cyberattaques destructrices contre des cibles russes.

« Plutôt que de demander une rançon pour le décryptage des données, Twelve préfère crypter les données des victimes puis détruire leur infrastructure avec un wiper pour empêcher la récupération », explique Kaspersky dit dans une analyse du vendredi.

« Cette approche est révélatrice d’une volonté de causer un maximum de dommages aux organisations ciblées sans en tirer de bénéfices financiers directs. »

Le groupe de pirates informatiques, qui aurait été formé en avril 2023 après le début de la guerre russo-ukrainienne, a pour habitude de lancer des cyberattaques visant à paralyser les réseaux des victimes et à perturber les opérations commerciales.

Il a également été observé en train de mener des opérations de piratage et de fuite qui exfiltrent des informations sensibles, qui sont ensuite partagées sur sa chaîne Telegram.

Kaspersky a déclaré que Twelve partage des chevauchements infrastructurels et tactiques avec un groupe de ransomware appelé Étoile noire (alias COMET ou Shadow), ce qui soulève la possibilité que les deux ensembles d’intrusions soient probablement liés l’un à l’autre ou fassent partie du même groupe d’activité.

« En même temps, alors que les actions de Twelve sont clairement de nature hacktiviste, DARKSTAR s’en tient au modèle classique de double extorsion », a déclaré le fournisseur russe de cybersécurité. « Cette variation des objectifs au sein du syndicat souligne la complexité et la diversité des cybermenaces modernes. »

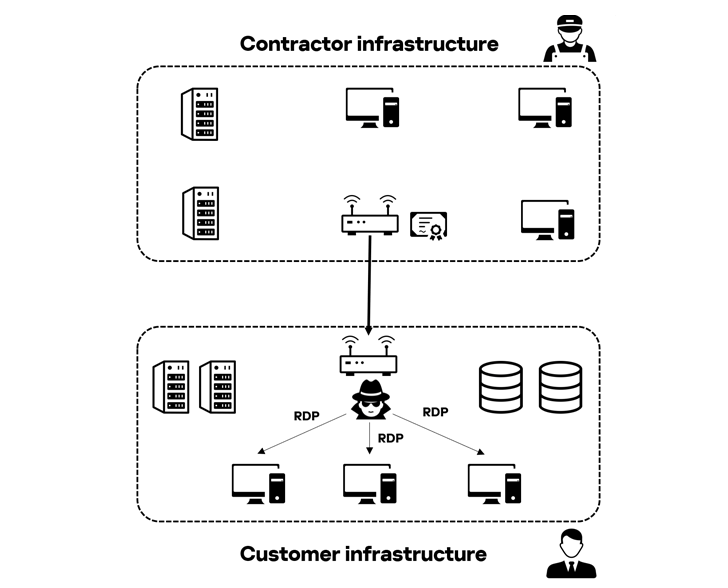

Les chaînes d’attaque commencent par l’obtention d’un accès initial en abusant de comptes locaux ou de domaine valides, après quoi le protocole RDP (Remote Desktop Protocol) est utilisé pour faciliter le mouvement latéral. Certaines de ces attaques sont également menées par l’intermédiaire des sous-traitants de la victime.

« Pour ce faire, ils ont pu accéder à l’infrastructure du sous-traitant et ont ensuite utilisé son certificat pour se connecter au VPN de son client », a indiqué Kaspersky. « Une fois cet accès obtenu, l’adversaire peut se connecter aux systèmes du client via le protocole RDP (Remote Desktop Protocol) et pénétrer ensuite l’infrastructure du client. »

Parmi les autres outils utilisés par Twelve, on trouve Cobalt Strike, Mimikatz, Chisel, BloodHound, PowerView, adPEAS, CrackMapExec, Advanced IP Scanner et PsExec pour le vol d’identifiants, la découverte, la cartographie du réseau et l’escalade des privilèges. Les connexions RDP malveillantes au système sont acheminées via ngrok.

Des shells Web PHP sont également déployés avec des capacités permettant d’exécuter des commandes arbitraires, de déplacer des fichiers ou d’envoyer des e-mails. programmescomme le Shell Web WSOsont facilement disponibles sur GitHub.

Dans un incident étudié par Kaspersky, les acteurs de la menace auraient exploité des vulnérabilités de sécurité connues (par exemple, CVE-2021-21972 et CVE-2021-22005) dans VMware vCenter pour fournir un shell Web qui a ensuite été utilisé pour larguer une porte dérobée baptisée FaceFish.

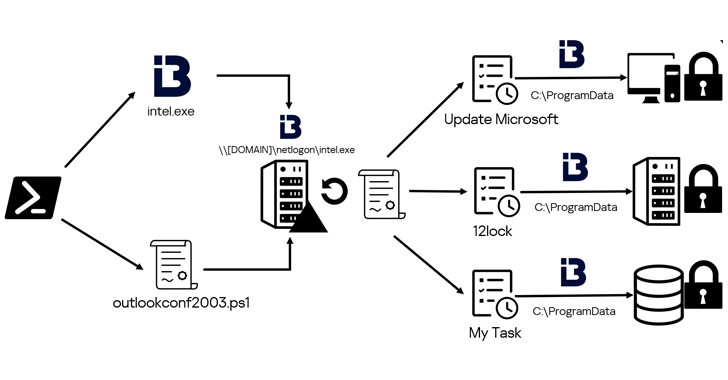

« Pour prendre pied dans l’infrastructure du domaine, l’attaquant a utilisé PowerShell pour ajouter des utilisateurs et des groupes au domaine et pour modifier les listes de contrôle d’accès (ACL) des objets Active Directory », a-t-il expliqué. « Pour éviter d’être détecté, les attaquants ont déguisé leurs programmes malveillants et leurs tâches sous les noms de produits ou de services existants. »

Certains des noms utilisés incluent « Update Microsoft », « Yandex », « YandexUpdate » et « intel.exe ».

Les attaques sont également caractérisées par l’utilisation d’un script PowerShell (« Sophos_kill_local.ps1 ») pour mettre fin aux processus liés au logiciel de sécurité Sophos sur l’hôte compromis.

Les étapes finales impliquent l’utilisation du planificateur de tâches Windows pour lancer des charges utiles de ransomware et d’effacement, mais pas avant d’avoir collecté et exfiltré des informations sensibles sur leurs victimes via un service de partage de fichiers appelé DropMeFiles sous la forme d’archives ZIP.

« Les attaquants ont utilisé une version du célèbre ransomware LockBit 3.0, compilée à partir d’un code source accessible au public, pour chiffrer les données », ont déclaré les chercheurs de Kaspersky. « Avant de commencer à travailler, le ransomware arrête les processus qui peuvent interférer avec le chiffrement des fichiers individuels. »

Le wiper, identique au malware Shamoon, réécrit le master boot record (MBR) sur les lecteurs connectés et écrase tout le contenu des fichiers avec des octets générés aléatoirement, empêchant ainsi efficacement la récupération du système.

« Le groupe s’en tient à un arsenal d’outils malveillants connus et accessibles au public, ce qui suggère qu’il n’en fabrique aucun lui-même », a noté Kaspersky. « Cela permet de détecter et d’empêcher les attaques de Twelve à temps. »