Un cyberespionnage lié à la Corée du Sud a été lié à l’exploitation zero-day d’une faille critique d’exécution de code à distance désormais corrigée dans Kingsoft WPS Office pour déployer une porte dérobée sur mesure baptisée SpyGlace.

L’activité a été attribuée à un acteur de la menace surnommé APT-C-60selon les sociétés de cybersécurité ESET et DBAPPSecurity. Les attaques ont été trouvé pour infecter les utilisateurs chinois et d’Asie de l’Est avec des logiciels malveillants.

La faille de sécurité en question est CVE-2024-7262 (Score CVSS : 9,3), qui résulte d’un manque de validation appropriée des chemins de fichiers fournis par l’utilisateur. Cette faille permet essentiellement à un adversaire de télécharger une bibliothèque Windows arbitraire et d’exécuter du code à distance.

Le bug « permet l’exécution de code via le détournement du flux de contrôle du composant du plug-in WPS Office promecefpluginhost.exe », ESET ditajoutant qu’il a trouvé un autre moyen d’obtenir le même effet. La deuxième vulnérabilité est suivie comme CVE-2024-7263 (Score CVSS : 9,3).

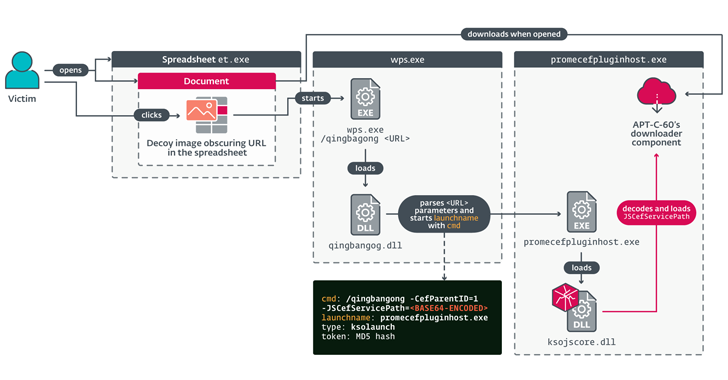

L’attaque conçue par APT-C-60 transforme la faille en un exploit en un clic qui prend la forme d’un document de feuille de calcul piégé qui a été téléchargé sur VirusTotal en février 2024.

Plus précisément, le fichier est livré avec un lien malveillant qui, lorsqu’on clique dessus, déclenche une séquence d’infection en plusieurs étapes pour transmettre le cheval de Troie SpyGlace, un fichier DLL nommé TaskControler.dll qui offre des capacités de vol de fichiers, de chargement de plugins et d’exécution de commandes.

« Les développeurs de l’exploit ont intégré une image des lignes et des colonnes de la feuille de calcul dans la feuille de calcul afin de tromper et de convaincre l’utilisateur que le document est une feuille de calcul ordinaire », a déclaré le chercheur en sécurité Romain Dumont. « L’hyperlien malveillant était lié à l’image de sorte qu’un clic sur une cellule de l’image déclencherait l’exploit. »

APT-C-60 est croyait être actif depuis 2021, avec SpyGlace détecté dans la nature dès juin 2022, selon le fournisseur de cybersécurité basé à Pékin ThreatBook.

« Que le groupe ait développé ou acheté l’exploit pour CVE-2024-7262, cela a certainement nécessité des recherches sur le fonctionnement interne de l’application, mais aussi une connaissance du comportement du processus de chargement de Windows », a déclaré Dumont.

« L’exploit est astucieux car il est suffisamment trompeur pour inciter n’importe quel utilisateur à cliquer sur une feuille de calcul d’apparence légitime tout en étant très efficace et fiable. Le choix du format de fichier MHTML a permis aux attaquants de transformer une vulnérabilité d’exécution de code en une vulnérabilité à distance. »

Cette révélation intervient alors que la société slovaque de cybersécurité a noté qu’un plugin tiers malveillant pour l’application de messagerie Pidgin nommé ScreenShareOTR (ou ss-otr) contenait un code responsable du téléchargement des binaires de l’étape suivante à partir d’un serveur de commande et de contrôle (C&C), conduisant finalement au déploiement du malware DarkGate.

« La fonctionnalité du plugin, telle qu’annoncée, inclut le partage d’écran qui utilise le protocole de messagerie sécurisée hors-enregistrement (OTR). Cependant, en plus de cela, le plugin contient du code malveillant », a déclaré ESET dit. « Plus précisément, certaines versions de pidgin-screenshare.dll peuvent télécharger et exécuter un script PowerShell à partir du serveur C&C. »

Le plugin, qui contient également des fonctionnalités d’enregistrement de frappe et de capture d’écran, a depuis été supprimé du liste des plugins tiersIl est recommandé aux utilisateurs ayant installé le plugin de le supprimer avec effet immédiat.