Le Federal Bureau of Investigation (FBI) américain a annoncé lundi la perturbation de l’infrastructure en ligne associée à un groupe de ransomware naissant appelé Dispossessor (alias Radar).

L’opération a permis de démanteler trois serveurs américains, trois serveurs britanniques, 18 serveurs allemands, huit domaines criminels basés aux États-Unis et un domaine criminel basé en Allemagne. Dispossessor serait dirigé par un ou plusieurs individus connus sous le surnom en ligne de « Brain ».

« Depuis sa création en août 2023, Radar/Dispossessor s’est rapidement développé en un groupe de ransomware à impact international, ciblant et attaquant les petites et moyennes entreprises et organisations des secteurs de la production, du développement, de l’éducation, de la santé, des services financiers et des transports », a déclaré le FBI. dit dans une déclaration.

Pas moins de 43 entreprises ont été identifiées comme victimes d’attaques de dépossédés, notamment celles situées en Argentine, en Australie, en Belgique, au Brésil, au Canada, en Croatie, en Allemagne, au Honduras, en Inde, au Pérou, en Pologne, aux Émirats arabes unis, au Royaume-Uni et aux États-Unis.

Dispossessor est apparu pour la première fois en août 2023 en tant que groupe de ransomware en tant que service (RaaS) suivant le même modèle de double extorsion que celui mis au point par d’autres gangs de cybercriminalité. Ces attaques fonctionnent en exfiltrant les données des victimes pour obtenir une rançon, en plus de crypter leurs systèmes. Les utilisateurs qui refusent de régler leurs comptes sont menacés d’exposition de leurs données.

Il a été observé que les chaînes d’attaque montées par les acteurs de la menace exploitent des systèmes présentant des failles de sécurité ou des mots de passe faibles comme point d’entrée pour violer les cibles et obtenir un accès élevé pour verrouiller leurs données derrière des barrières de cryptage.

« Une fois l’entreprise attaquée, si elle ne contactait pas l’acteur criminel, le groupe contactait alors de manière proactive d’autres personnes de l’entreprise victime, soit par courrier électronique, soit par téléphone », a déclaré le FBI.

« Les courriels contenaient également des liens vers des plateformes vidéo sur lesquelles les fichiers précédemment volés avaient été présentés. Le but était toujours d’augmenter la pression du chantage et d’accroître la volonté de payer. »

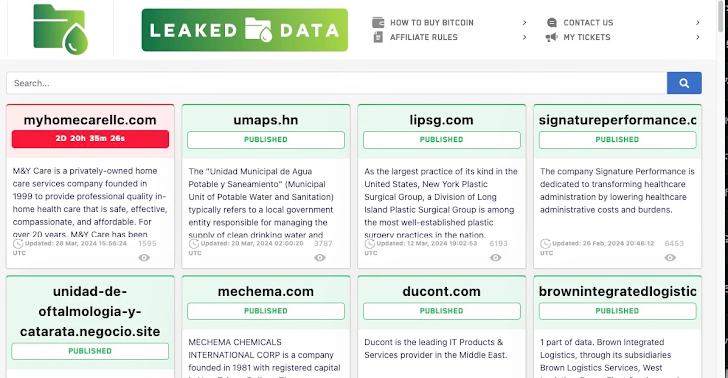

Reportage précédent de la société de cybersécurité SentinelOne trouvé Le groupe Dispossessor annonce que des données déjà divulguées sont disponibles en téléchargement et en vente, ajoutant qu’il « semble republier des données précédemment associées à d’autres opérations avec des exemples allant de Cl0p, Hunters International et 8Base ».

La fréquence de ces démantèlements est une autre indication que les forces de l’ordre du monde entier intensifient leurs efforts pour lutter contre la menace persistante des ransomwares, alors même que les acteurs de la menace trouvent des moyens d’innover et de prospérer dans un paysage en constante évolution.

Cela comprend un augmentation des attaques menées par des sous-traitants et des prestataires de services, mettant en évidence la manière dont les acteurs de la menace se servent d’armes relations de confiance à leur avantage, car « cette approche facilite les attaques à grande échelle avec moins d’efforts, passant souvent inaperçues jusqu’à ce que des fuites de données ou des données cryptées soient découvertes ».

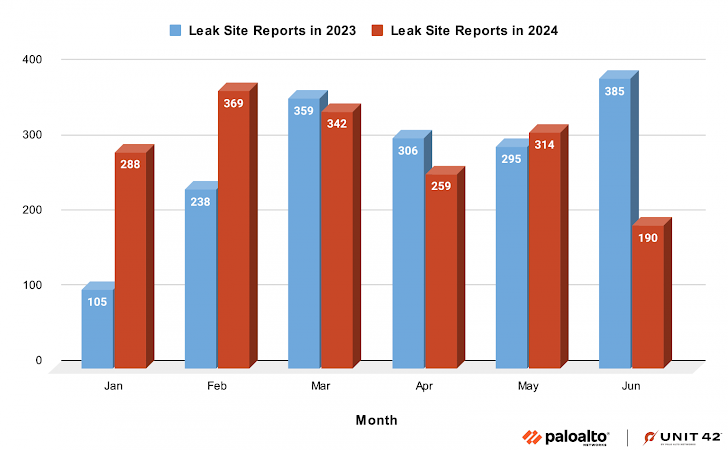

Les données recueillies par Palo Alto Networks Unit 42 à partir de sites de fuite montrent que les secteurs les plus touchés par les ransomwares au cours du premier semestre 2024 étaient l’industrie manufacturière (16,4 %), la santé (9,6 %) et la construction (9,4 %).

Certains des pays les plus ciblés au cours de cette période étaient les États-Unis, le Canada, le Royaume-Uni, l’Allemagne, l’Italie, la France, l’Espagne, le Brésil, l’Australie et la Belgique.

« Les vulnérabilités récemment révélées ont principalement alimenté l’activité de ransomware, les attaquants s’efforçant d’exploiter rapidement ces opportunités », a déclaré la société. dit« Les acteurs de la menace ciblent régulièrement les vulnérabilités pour accéder aux réseaux des victimes, élever leurs privilèges et se déplacer latéralement dans les environnements piratés. »

Une tendance notable est l’émergence de nouveaux groupes de ransomware (ou de groupes remaniés), qui représentent 21 des 68 groupes uniques publiant des tentatives d’extorsion, et le ciblage accru des petites organisations, selon Rapid7.

« Cela peut être dû à de nombreuses raisons, notamment au fait que ces petites organisations contiennent bon nombre des mêmes données que celles recherchées par les acteurs de la menace, mais elles ont souvent mis en place des précautions de sécurité moins matures », a-t-il ajouté. dit.

Un autre aspect important est la professionnalisation des modèles économiques RaaSLes groupes de ransomware ne sont pas seulement plus sophistiqués, ils étendent également de plus en plus leurs opérations qui ressemblent à celles d’entreprises légitimes.

« Ils ont leurs propres marketplaces, vendent leurs propres produits et, dans certains cas, proposent une assistance 24h/24 et 7j/7 », souligne Rapid7. « Ils semblent également créer un écosystème de collaboration et de consolidation dans les types de ransomware qu’ils déploient. »