Les utilisateurs mobiles au Brésil sont la cible d’une nouvelle campagne de malware qui diffuse un nouveau cheval de Troie bancaire Android nommé Rocinante.

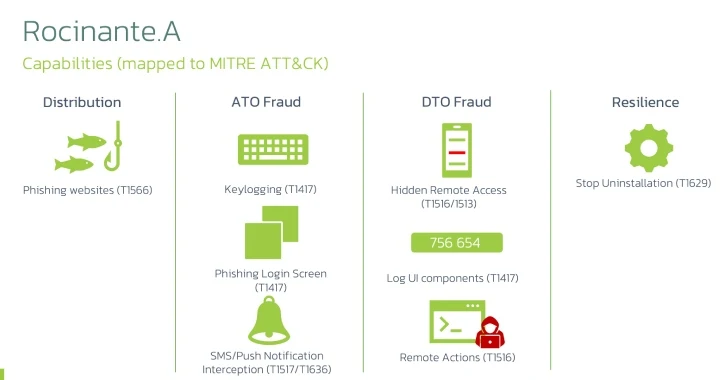

« Cette famille de logiciels malveillants est capable d’effectuer un enregistrement de frappe à l’aide du service d’accessibilité et est également capable de voler les informations personnelles de ses victimes à l’aide d’écrans de phishing se faisant passer pour différentes banques », a déclaré la société de sécurité néerlandaise ThreatFabric. dit.

« Enfin, il peut utiliser toutes ces informations exfiltrées pour effectuer une prise de contrôle de l’appareil (DTO) en exploitant les privilèges du service d’accessibilité pour obtenir un accès à distance complet sur l’appareil infecté. »

Certaines des principales cibles du malware incluent des institutions financières telles qu’Itaú Shop, Santander, avec des applications factices se faisant passer pour Bradesco Prime et Correios Celular, entre autres.

- Livelo Pontos (com.resgatelivelo.cash)

- Correios Recarga (com.correiosrecarga.android)

- Bratesco Prine (com.resgatelivelo.cash)

- Module de sécurité (com.viberotion1414.app)

L’analyse du code source du malware a révélé que Rocinante est appelé en interne par les opérateurs Pegasus (ou PegasusSpy). Il convient de noter que le nom Pegasus n’a aucun lien avec un logiciel espion multiplateforme développé par le fournisseur de surveillance commerciale NSO Group.

Cela dit, Pegasus est considéré comme l’œuvre d’un acteur malveillant surnommé DukeEugene, également connu pour des souches de logiciels malveillants similaires telles que ERMAC, BlackRock, Hook et Loot, selon une analyse récente de Silent Push.

ThreatFabric a déclaré avoir identifié des parties du malware Rocinante qui sont directement influencées par les premières itérations d’ERMAC, bien que l’on pense que la fuite du code source d’ERMAC en 2023 pourrait avoir joué un rôle.

« C’est le premier cas dans lequel une famille de malwares originaux a récupéré le code de la fuite et en a implémenté seulement une partie dans son code », a-t-il souligné. « Il est également possible que ces deux versions soient des forks distincts du même projet initial. »

Rocinante est principalement distribué via des sites de phishing qui visent à inciter les utilisateurs sans méfiance à installer des applications de dropper contrefaites qui, une fois installées, demandent des privilèges de service d’accessibilité pour enregistrer toutes les activités sur l’appareil infecté, intercepter les messages SMS et diffuser des pages de connexion de phishing.

Il établit également un contact avec un serveur de commande et de contrôle (C2) pour attendre d’autres instructions – simulant des événements de toucher et de balayage – à exécuter à distance. Les informations personnelles collectées sont exfiltrées vers un bot Telegram.

« Le bot extrait les informations personnelles utiles obtenues à l’aide de fausses pages de connexion se faisant passer pour les banques ciblées. Il publie ensuite ces informations, formatées, dans un chat auquel les criminels ont accès », a noté ThreatFabric.

« Les informations changent légèrement en fonction de la fausse page de connexion utilisée pour les obtenir, et incluent des informations sur l’appareil telles que le modèle et le numéro de téléphone, le numéro CPF, le mot de passe ou le numéro de compte. »

Cette évolution intervient alors que Symantec a mis en évidence une autre campagne de malware de type cheval de Troie bancaire qui exploite le serveur sécurisé[.]domaine net pour cibler les régions hispanophones et lusophones.

« L’attaque en plusieurs étapes commence par des URL malveillantes menant à une archive contenant un fichier .hta obscurci », a déclaré la société appartenant à Broadcom. dit.

« Ce fichier mène à une charge utile JavaScript qui effectue plusieurs vérifications AntiVM et AntiAV avant de télécharger la charge utile AutoIT finale. Cette charge utile est chargée à l’aide de l’injection de processus dans le but de voler les informations bancaires et les identifiants du système de la victime et de les exfiltrer vers un serveur C2. »

Cela fait également suite à l’émergence d’un nouveau « extensionware-as-a-service » qui est annoncé à la vente via une nouvelle version du Genesis Market, qui a été fermé par les forces de l’ordre début 2023, et conçu pour voler des informations sensibles aux utilisateurs de la région d’Amérique latine (LATAM) à l’aide d’extensions de navigateur Web malveillantes propagées sur le Chrome Web Store.

L’activité, active depuis mi-2023 et visant le Mexique et d’autres pays d’Amérique latine, a été attribuée à un groupe de cybercriminalité appelé Cybercartel, qui propose ce type de services à d’autres équipes de cybercriminels. Les extensions ne sont plus disponibles au téléchargement.

« L’extension malveillante de Google Chrome se fait passer pour une application légitime, incitant les utilisateurs à l’installer à partir de sites Web compromis ou de campagnes de phishing », ont déclaré les chercheurs en sécurité Ramses Vazquez de Karla Gomez de l’équipe de renseignement sur les menaces Metabase Q Ocelot. dit.

« Une fois l’extension installée, elle injecte du code JavaScript dans les pages Web visitées par l’utilisateur. Ce code peut intercepter et manipuler le contenu des pages, ainsi que capturer des données sensibles telles que les identifiants de connexion, les informations de carte de crédit et d’autres saisies de l’utilisateur, en fonction de la campagne spécifique et du type d’informations ciblées. »