Des chercheurs en cybersécurité ont levé le voile sur une nouvelle technique adoptée par les acteurs malveillants derrière le cheval de Troie bancaire Android Chameleon ciblant les utilisateurs au Canada en se faisant passer pour une application de gestion de la relation client (CRM).

« Chameleon a été vu se faisant passer pour une application CRM, ciblant une chaîne de restaurants canadienne opérant à l’international », a déclaré l’agence de sécurité néerlandaise ThreatFabric. dit dans un rapport technique publié lundi.

La campagne, repérée en juillet 2024, ciblait des clients au Canada et en Europe, indiquant une expansion de son empreinte de victimologie en Australie, en Italie, en Pologne et au Royaume-Uni

L’utilisation de thèmes liés au CRM pour les applications malveillantes contenant le logiciel malveillant indique que les cibles sont des clients du secteur de l’hôtellerie et des employés du secteur B2C (Business-to-Consumer).

Les artefacts du dropper sont également conçus pour contourner les paramètres restreints imposés par Google dans Android 13 et versions ultérieures afin d’empêcher les applications chargées latéralement de demander des autorisations dangereuses (par exemple, des services d’accessibilité), une technique précédemment utilisée par SecuriDroper et Brokewell.

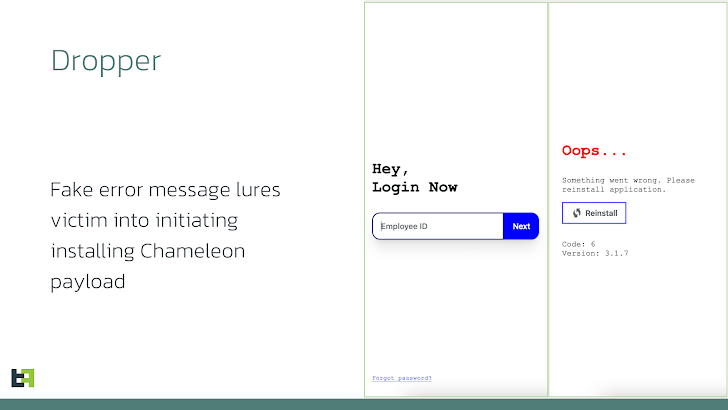

Une fois installée, l’application affiche une fausse page de connexion pour un outil CRM, puis affiche un faux message d’erreur exhortant les victimes à réinstaller l’application, alors qu’en réalité, elle déploie la charge utile Chameleon.

Cette étape est suivie du chargement à nouveau de la fausse page Web CRM, leur demandant cette fois de terminer le processus de connexion, pour ensuite afficher un message d’erreur différent indiquant « Votre compte n’est pas encore activé. Contactez le service des ressources humaines. »

Chameleon est équipé pour mener des fraudes sur l’appareil (ODF) et transférer frauduleusement les fonds des utilisateurs, tout en exploitant les superpositions et ses autorisations étendues pour collecter des informations d’identification, des listes de contacts, des messages SMS et des informations de géolocalisation.

« Si les attaquants parviennent à infecter un appareil ayant accès aux services bancaires de l’entreprise, Chameleon aura accès aux comptes bancaires de l’entreprise et représentera un risque important pour l’organisation », a déclaré ThreatFabric. « La probabilité accrue d’un tel accès pour les employés dont les fonctions impliquent la gestion de la relation client est la raison probable derrière le choix du masquage lors de cette dernière campagne. »

Cette évolution intervient quelques semaines après qu’IBM X-Force a détaillé une campagne de malware bancaire en Amérique latine entreprise par le groupe CyberCartel pour voler des informations d’identification et des données financières ainsi que pour diffuser un cheval de Troie nommé Caiman au moyen d’extensions malveillantes de Google Chrome.

« L’objectif ultime de ces activités malveillantes est d’installer un plugin de navigateur nuisible sur le navigateur de la victime et d’utiliser la technique Man-in-the-Browser », a déclaré la société. dit.

« Cela permet aux attaquants de collecter illégalement des informations bancaires sensibles, ainsi que d’autres données pertinentes telles que des informations sur les machines compromises et des captures d’écran à la demande. Les mises à jour et les configurations sont diffusées via un canal Telegram par les acteurs de la menace. »