Des chercheurs en cybersécurité ont découvert une nouvelle variante d’un cheval de Troie bancaire Android appelé TrickMo, doté de nouvelles fonctionnalités permettant d’échapper à l’analyse et d’afficher de faux écrans de connexion pour capturer les informations d’identification bancaires des victimes.

« Les mécanismes incluent l’utilisation de fichiers ZIP malformés en combinaison avec JSONPacker », expliquent les chercheurs en sécurité de Cleafy, Michele Roviello et Alessandro Strino. dit« De plus, l’application s’installe via une application dropper qui partage les mêmes mécanismes anti-analyse. »

« Ces fonctionnalités sont conçues pour échapper à la détection et entraver les efforts des professionnels de la cybersécurité pour analyser et atténuer les logiciels malveillants. »

TrickMo, détecté pour la première fois par le CERT-Bund en septembre 2019, a pour habitude de cibler les appareils Android, en particulier les utilisateurs en Allemagne, pour siphonner les mots de passe à usage unique (OTP) et autres codes d’authentification à deux facteurs (2FA) afin de faciliter la fraude financière.

Le malware axé sur le mobile est considéré comme l’œuvre du gang de cybercriminels TrickBot, aujourd’hui disparu, qui au fil du temps a continuellement amélioré ses fonctionnalités d’obfuscation et d’anti-analyse pour passer sous le radar.

Parmi les fonctionnalités notables, citons sa capacité à enregistrer l’activité de l’écran, à consigner les frappes au clavier, à collecter des photos et des messages SMS, à contrôler à distance l’appareil infecté pour effectuer une fraude sur l’appareil (ODF) et à abuser de l’API des services d’accessibilité d’Android pour effectuer des attaques de superposition HTML ainsi que pour effectuer des clics et des gestes sur l’appareil.

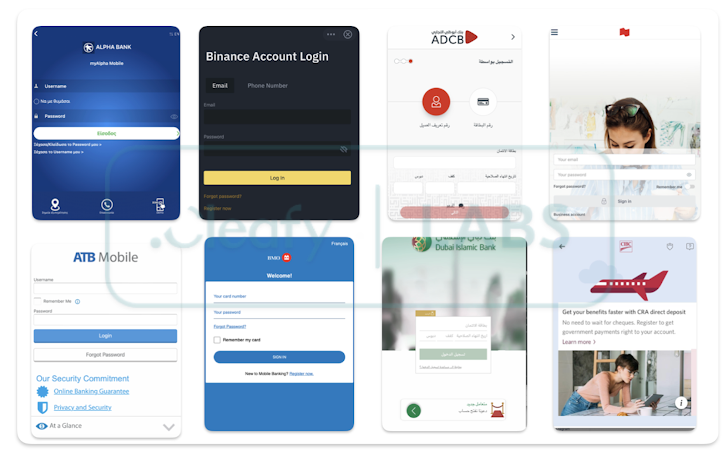

L’application malveillante dropper découverte par la société italienne de cybersécurité se fait passer pour le navigateur Web Google Chrome qui, une fois lancé après l’installation, invite la victime à mettre à jour les services Google Play en cliquant sur le bouton Confirmer.

Si l’utilisateur procède à la mise à jour, un fichier APK contenant la charge utile TrickMo est téléchargé sur l’appareil sous le nom de « Services Google », après quoi l’utilisateur est invité à activer les services d’accessibilité pour la nouvelle application.

« Les services d’accessibilité sont conçus pour aider les utilisateurs handicapés en leur fournissant des moyens alternatifs d’interagir avec leurs appareils », ont expliqué les chercheurs. « Cependant, lorsqu’ils sont exploités par des applications malveillantes comme TrickMo, ces services peuvent accorder un contrôle étendu sur l’appareil. »

« Cette autorisation élevée permet à TrickMo d’effectuer diverses actions malveillantes, telles que l’interception de messages SMS, la gestion des notifications pour intercepter ou masquer les codes d’authentification et l’exécution d’attaques de superposition HTML pour voler les informations d’identification des utilisateurs. De plus, le logiciel malveillant peut ignorer les protections de clavier et accepter automatiquement les autorisations, ce qui lui permet de s’intégrer de manière transparente dans les opérations de l’appareil. »

De plus, l’abus des services d’accessibilité permet au logiciel malveillant de désactiver des fonctionnalités de sécurité cruciales et des mises à jour du système, d’accorder automatiquement des autorisations à volonté et d’empêcher la désinstallation de certaines applications.

L’analyse de Cleafy a également révélé des erreurs de configuration dans le serveur de commande et de contrôle (C2) qui ont permis d’accéder à 12 Go de données sensibles exfiltrées des appareils, y compris des informations d’identification et des photos, sans nécessiter aucune authentification.

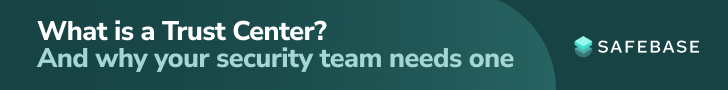

Le serveur C2 héberge également les fichiers HTML utilisés dans les attaques par superposition. Ces fichiers contiennent de fausses pages de connexion pour divers services, notamment des banques telles qu’ATB Mobile et Alpha Bank et des plateformes de cryptomonnaie comme Binance.

Cette faille de sécurité met non seulement en évidence la faille de sécurité opérationnelle (OPSEC) commise par les acteurs de la menace, mais expose également les données des victimes à un risque d’exploitation par d’autres acteurs de la menace.

La richesse des informations exposées par l’infrastructure C2 de TrickMo pourrait être exploitée pour commettre un vol d’identité, infiltrer divers comptes en ligne, effectuer des transferts de fonds non autorisés et même effectuer des achats frauduleux. Pire encore, les attaquants pourraient détourner les comptes et bloquer l’accès des victimes en réinitialisant leurs mots de passe.

« En utilisant des informations personnelles et des images, l’attaquant peut créer des messages convaincants qui incitent les victimes à divulguer encore plus d’informations ou à exécuter des actions malveillantes », ont noté les chercheurs.

« L’exploitation de données personnelles aussi complètes entraîne des dommages financiers et réputationnels immédiats ainsi que des conséquences à long terme pour les victimes, ce qui rend le rétablissement un processus complexe et long. »

Cette révélation intervient alors que Google a comblé les failles de sécurité autour du chargement latéral pour permettre aux développeurs tiers déterminer si leurs applications sont téléchargées à l’aide du API d’intégrité de jeu et, si tel est le cas, demander aux utilisateurs de télécharger les applications depuis Google Play pour pouvoir continuer à les utiliser.