Une campagne de menace en cours baptisée VEILDrive a été observé en train de tirer parti des services légitimes de Microsoft, notamment Teams, SharePoint, Quick Assist et OneDrive, dans le cadre de son mode opératoire.

« En exploitant les services Microsoft SaaS, notamment Teams, SharePoint, Quick Assist et OneDrive, l’attaquant a exploité les infrastructures fiables d’organisations précédemment compromises pour distribuer des attaques de spear phishing et stocker des logiciels malveillants », a déclaré la société israélienne de cybersécurité Hunters. dit dans un nouveau rapport.

« Cette stratégie centrée sur le cloud a permis à l’acteur malveillant d’éviter d’être détecté par les systèmes de surveillance conventionnels. »

Hunters a déclaré avoir découvert la campagne en septembre 204 après avoir répondu à un cyber-incident visant une organisation d’infrastructures critiques aux États-Unis. Il n’a pas divulgué le nom de l’entreprise, lui donnant plutôt la désignation « Org C ».

L’activité aurait commencé un mois auparavant, l’attaque ayant abouti au déploiement d’un malware basé sur Java qui utilise OneDrive pour le commandement et le contrôle (C2).

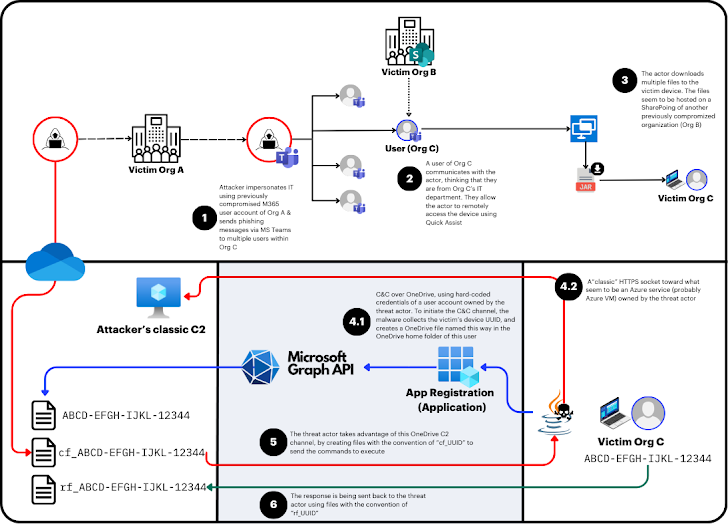

L’acteur malveillant à l’origine de l’opération aurait envoyé des messages Teams à quatre employés de l’organisation C en se faisant passer pour un membre de l’équipe informatique et en demandant un accès à distance à leurs systèmes via l’outil Quick Assist.

Ce qui distingue cette méthode de compromission initiale, c’est que l’attaquant a utilisé un compte utilisateur appartenant à une victime potentielle antérieure (organisation A), plutôt que de créer un nouveau compte à cette fin.

« Les messages Microsoft Teams reçus par les utilisateurs ciblés de l’Org C ont été rendus possibles grâce à Microsoft Teams »Accès externe« , qui permet par défaut une communication individuelle avec n’importe quelle organisation externe », a déclaré Hunters.

À l’étape suivante, l’acteur malveillant a partagé via le chat un lien de téléchargement SharePoint vers un fichier d’archive ZIP (« Client_v8.16L.zip ») hébergé sur un autre locataire (Org B). L’archive ZIP était intégrée avec, entre autres fichiers, un autre outil d’accès à distance nommé LiteManager.

L’accès à distance obtenu via Quick Assist a ensuite été utilisé pour créer des tâches planifiées sur le système afin d’exécuter périodiquement le logiciel de surveillance et de gestion à distance LiteManager (RMM).

Le téléchargement consiste également à télécharger un deuxième fichier ZIP (« Cliento.zip ») en utilisant la même méthode qui incluait le malware basé sur Java sous la forme d’une archive Java (JAR) et l’intégralité du kit de développement Java (JDK) pour l’exécuter.

Le malware est conçu pour se connecter à un compte OneDrive contrôlé par un adversaire à l’aide d’informations d’identification Entra ID (anciennement Azure Active Directory) codées en dur, en l’utilisant comme C2 pour récupérer et exécuter des commandes PowerShell sur le système infecté à l’aide de l’API Microsoft Graph.

Il intègre également un mécanisme de secours qui initialise un socket HTTPS sur une machine virtuelle Azure distante, qui est ensuite utilisée pour recevoir des commandes et les exécuter dans le contexte de PowerShell.

Ce n’est pas la première fois que le programme Quick Assist est utilisé de cette manière. Plus tôt en mai, Microsoft a averti qu’un groupe de cybercriminels à motivation financière connu sous le nom de Storm-1811 avait abusé des fonctionnalités de Quick Assist en se faisant passer pour des professionnels de l’informatique ou du personnel d’assistance technique pour accéder et supprimer le ransomware Black Basta.

Ce développement intervient également quelques semaines après que le fabricant de Windows a déclaré avoir observé des campagnes abusant de services d’hébergement de fichiers légitimes tels que SharePoint, OneDrive et Dropbox afin d’échapper à la détection.

« Cette stratégie dépendante du SaaS complique la détection en temps réel et contourne les défenses conventionnelles », a déclaré Hunters. « Avec zéro obscurcissement et un code bien structuré, ce malware défie la tendance typique de la conception axée sur l’évasion, le rendant inhabituellement lisible et simple. »