L’acteur nord-coréen de la menace persistante avancée (APT) surnommé ScarCruft utilise des fichiers Microsoft Compiled HTML Help (CHM) militarisés pour télécharger des logiciels malveillants supplémentaires.

Selon plusieurs rapports de Centre d’intervention d’urgence de sécurité AhnLab (UNE SECONDE), SEKOIA.IOet Échelle Zle développement illustre les efforts continus du groupe pour affiner et réorganiser ses tactiques afin d’éviter la détection.

« Le groupe fait constamment évoluer ses outils, ses techniques et ses procédures tout en expérimentant de nouveaux formats de fichiers et de nouvelles méthodes pour contourner les fournisseurs de sécurité », ont déclaré les chercheurs de Zscaler Sudeep Singh et Naveen Selvan dans une nouvelle analyse publiée mardi.

ScarCruft, également suivi sous les noms APT37, Reaper, RedEyes et Ricochet Chollima, a montré un rythme opérationnel accru depuis le début de l’année, ciblant diverses entités sud-coréennes à des fins d’espionnage. Il est connu pour être actif depuis au moins 2012.

Le mois dernier, l’ASEC a dévoilé une campagne qui utilisait des fichiers HWP qui profitaient d’une faille de sécurité dans le logiciel de traitement de texte Hangul pour déployer une porte dérobée appelée M2RAT.

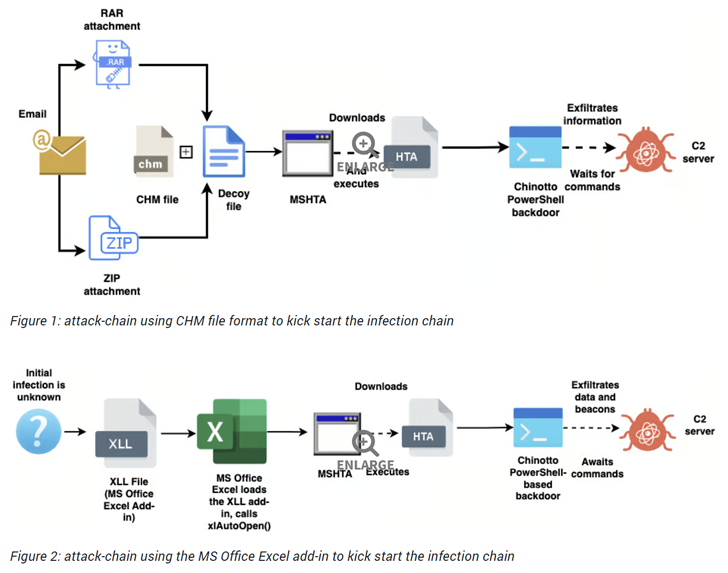

Mais de nouvelles découvertes révèlent que l’auteur de la menace utilise également d’autres formats de fichiers tels que CHM, HTA, LNK, XLL et des documents Microsoft Office basés sur des macros dans ses attaques de harponnage contre des cibles sud-coréennes.

Ces chaînes d’infection servent souvent à afficher un fichier leurre et à déployer une version mise à jour d’un implant basé sur PowerShell connu sous le nom de Chinotto, capable d’exécuter des commandes envoyées par un serveur et d’exfiltrer des données sensibles.

Certaines des nouvelles fonctionnalités de Chinotto incluent la capture d’écran toutes les cinq secondes et l’enregistrement des frappes au clavier. Les informations capturées sont enregistrées dans une archive ZIP et envoyées à un serveur distant.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

Les informations sur les différents vecteurs d’attaque de ScarCruft proviennent d’un référentiel GitHub maintenu par le collectif contradictoire pour héberger des charges utiles malveillantes depuis octobre 2020.

« L’acteur de la menace a pu maintenir un référentiel GitHub, mettant fréquemment en scène des charges utiles malveillantes pendant plus de deux ans sans être détecté ou supprimé », ont déclaré les chercheurs de Zscaler.

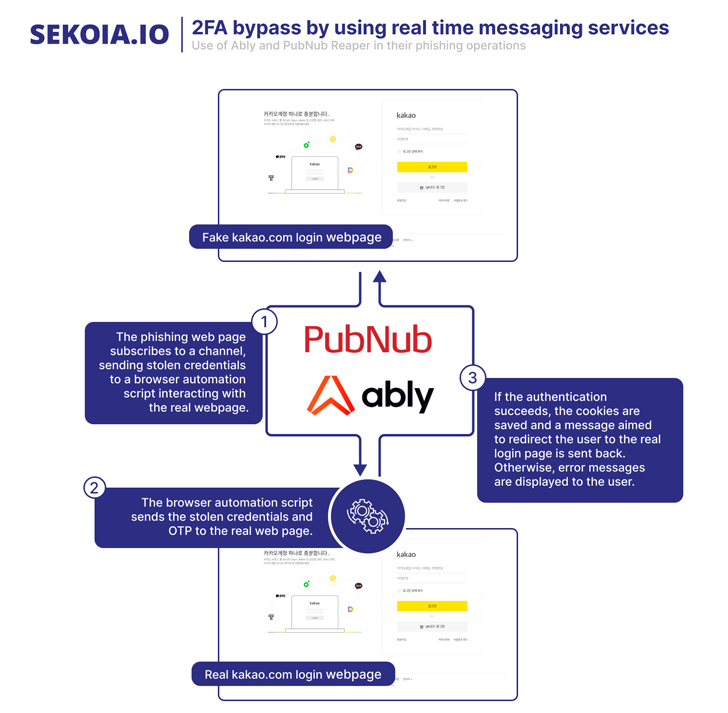

En dehors de la distribution de logiciels malveillants, ScarCruft a également été observé en train de diffuser des pages Web de phishing d’informations d’identification ciblant plusieurs services de messagerie et de cloud tels que Naver, iCloud, Kakao, Mail.ru et 163.com.

Il n’est cependant pas clair comment ces pages sont consultées par les victimes, ce qui soulève la possibilité qu’elles aient été intégrées dans des iframes sur des sites Web contrôlés par l’attaquant ou envoyées sous forme de pièces jointes HTML par e-mail.

SEKOIA.IO a également découvert un logiciel malveillant nommé AblyGo, une porte dérobée écrite en Go qui utilise le Habilement cadre de messagerie en temps réel pour recevoir des commandes.

L’utilisation de fichiers CHM pour la contrebande de logiciels malveillants semble également se répandre auprès d’autres groupes affiliés à la Corée du Nord, avec l’ASEC découvrir une campagne de phishing orchestrée par Kimsuky pour distribuer une porte dérobée chargée de récolter les données du presse-papiers et d’enregistrer les frappes au clavier.