Un groupe de menaces persistantes avancées (APT) appelé Banshee du vide a été observé en train d’exploiter une faille de sécurité récemment révélée dans le moteur de navigateur Microsoft MHTML comme une faille zero-day pour fournir un voleur d’informations appelé Atlantide.

La société de cybersécurité Trend Micro, qui a observé l’activité à la mi-mai 2024, a constaté que la vulnérabilité – identifiée comme CVE-2024-38112 – a été utilisée dans le cadre d’une chaîne d’attaque en plusieurs étapes utilisant des fichiers de raccourcis Internet (URL) spécialement conçus.

« Les variantes de la campagne Atlantida ont été très actives tout au long de 2024 et ont évolué pour utiliser CVE-2024-38112 dans le cadre des chaînes d’infection Void Banshee », ont déclaré les chercheurs en sécurité Peter Girnus et Aliakbar Zahravi. dit. « La capacité des groupes APT comme Void Banshee à exploiter les services désactivés tels que [Internet Explorer] représente une menace importante pour les organisations du monde entier.

Ces résultats concordent avec les révélations antérieures de Check Point, qui a déclaré à The Hacker News qu’une campagne exploitant la même faille pour diffuser le voleur avait été lancée. Il convient de noter que le CVE-2024-38112 a été traité par Microsoft dans le cadre des mises à jour du Patch Tuesday de la semaine dernière.

Le fabricant de Windows a décrit la faille CVE-2024-38112 comme une vulnérabilité d’usurpation d’identité dans le moteur de navigation MSHTML (alias Trident) utilisé dans le navigateur Internet Explorer, aujourd’hui abandonné. Cependant, la Zero Day Initiative (ZDI) a affirmé qu’il s’agissait d’une faille d’exécution de code à distance.

« Que se passe-t-il lorsque le fournisseur déclare que le correctif doit être une mise à jour de défense en profondeur plutôt qu’un CVE complet ? », Dustin Childs de ZDI souligné« Que se passe-t-il lorsque le fournisseur déclare que l’impact est une usurpation d’identité, mais que le bogue entraîne l’exécution de code à distance ? »

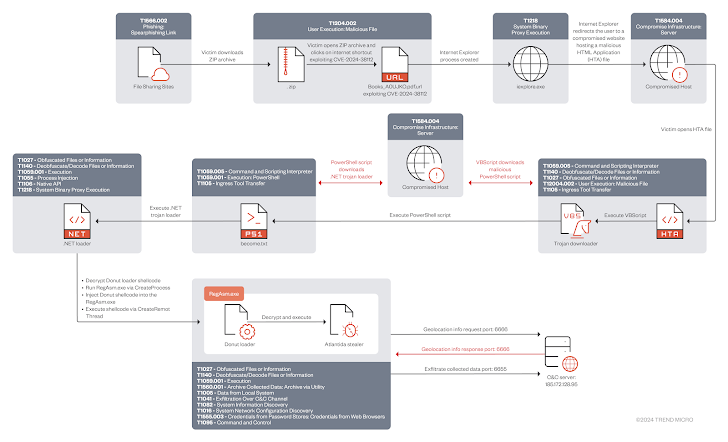

Les chaînes d’attaque impliquent l’utilisation d’e-mails de spear-phishing intégrant des liens vers des fichiers d’archive ZIP hébergés sur des sites de partage de fichiers, qui contiennent des fichiers URL qui exploitent CVE-2024-38112 pour rediriger la victime vers un site compromis hébergeant une application HTML malveillante (HTA).

L’ouverture du fichier HTA entraîne l’exécution d’un script Visual Basic (VBS) qui, à son tour, télécharge et exécute un script PowerShell chargé de récupérer un chargeur de chevaux de Troie .NET, qui utilise finalement le projet de shellcode Donut pour décrypter et exécuter le voleur Atlantida dans la mémoire du processus RegAsm.exe.

Atlantida, calqué sur des voleurs open source comme Nécrovoleur et PredatorLe Voleurest conçu pour extraire des fichiers, des captures d’écran, la géolocalisation et des données sensibles des navigateurs Web et d’autres applications, notamment Telegram, Steam, FileZilla et divers portefeuilles de crypto-monnaie.

« En utilisant des fichiers URL spécialement conçus contenant le gestionnaire de protocole MHTML et la directive x-usc!, Void Banshee a pu accéder et exécuter des fichiers d’application HTML (HTA) directement via le processus IE désactivé », ont déclaré les chercheurs.

« Cette méthode d’exploitation est similaire à CVE-2021-40444, une autre vulnérabilité MSHTML qui a été utilisée dans des attaques zero-day. »

On ne sait pas grand-chose sur Void Banshee, à part le fait qu’il a pour habitude de cibler les régions d’Amérique du Nord, d’Europe et d’Asie du Sud-Est pour le vol d’informations et le gain financier.

Cette évolution intervient alors que Cloudflare a révélé que les acteurs de la menace intègrent rapidement des exploits de preuve de concept (PoC) dans leur arsenal, parfois aussi rapidement que 22 minutes après leur publication publique, comme observé dans le cas de CVE-2024-27198.

« La vitesse d’exploitation des CVE divulgués est souvent plus rapide que la vitesse à laquelle les humains peuvent créer des règles WAF ou créer et déployer des correctifs pour atténuer les attaques », a déclaré la société d’infrastructure Web dit.

Cela fait également suite à la découverte d’une nouvelle campagne qui exploite les publicités Facebook faisant la promotion de faux thèmes Windows pour distribuer un autre voleur connu sous le nom de SYS01stealer qui vise à détourner les comptes professionnels Facebook et à propager davantage le malware.

« En tant que voleur d’informations, SYS01 se concentre sur l’exfiltration des données du navigateur telles que les informations d’identification, l’historique et les cookies », a déclaré Trustwave dit« Une grande partie de sa charge utile est axée sur l’obtention de jetons d’accès pour les comptes Facebook, en particulier ceux disposant de comptes professionnels Facebook, ce qui peut aider les acteurs de la menace à propager le malware. »