Des chercheurs en cybersécurité ont découvert une application Android malveillante sur le Google Play Store qui a permis aux auteurs de la menace de voler environ 70 000 $ de crypto-monnaie aux victimes sur une période de près de cinq mois.

L’application douteuse, identifiée par Check Point, se fait passer pour une application légitime. PortefeuilleConnect protocole open source pour inciter les utilisateurs sans méfiance à le télécharger.

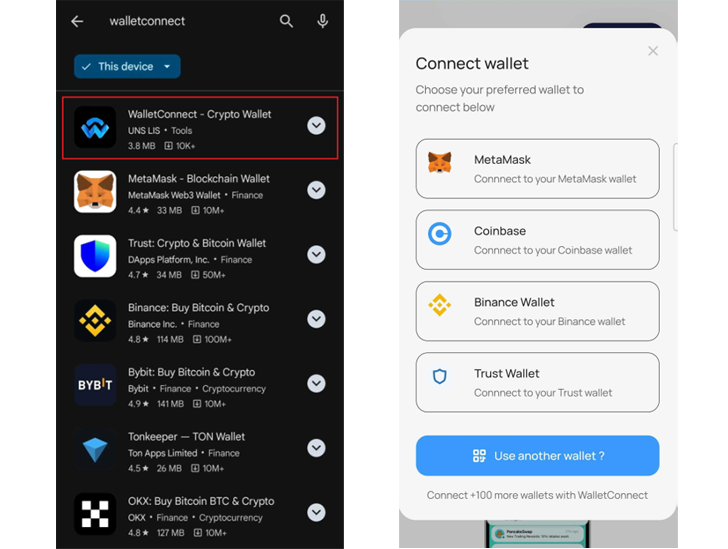

« De fausses critiques et une image de marque cohérente ont permis à l’application d’atteindre plus de 10 000 téléchargements en se classant en bonne place dans les résultats de recherche », a déclaré la société de cybersécurité. dit dans une analyse, ajoutant que c’est la première fois qu’un draineur de crypto-monnaie cible exclusivement les utilisateurs d’appareils mobiles.

On estime que plus de 150 utilisateurs ont été victimes de l’arnaque, même si l’on pense que tous les utilisateurs qui ont téléchargé l’application n’ont pas été touchés par le draineur de crypto-monnaie.

La campagne impliquait la distribution d’une application trompeuse portant plusieurs noms tels que « Mestox Calculator », « WalletConnect – DeFi & NFTs » et « WalletConnect – Airdrop Wallet » (co.median.android.rxqnqb).

Bien que l’application ne soit plus disponible au téléchargement sur le marché officiel des applications, les données de SensorTower montre qu’il était populaire au Nigeria, au Portugal et en Ukraine et qu’il était lié à un développeur nommé UNS LIS.

Le développeur a également été associé à une autre application Android appelée « Uniswap DeFI » (com.lis.uniswapconverter) qui est restée active sur le Play Store pendant environ un mois entre mai et juin 2023. On ne sait actuellement pas si l’application avait des fonctionnalités malveillantes. .

Cependant, les deux applications peuvent être téléchargées à partir de sources de magasins d’applications tierces, ce qui souligne une fois de plus les risques posés par le téléchargement de fichiers APK à partir d’autres marchés.

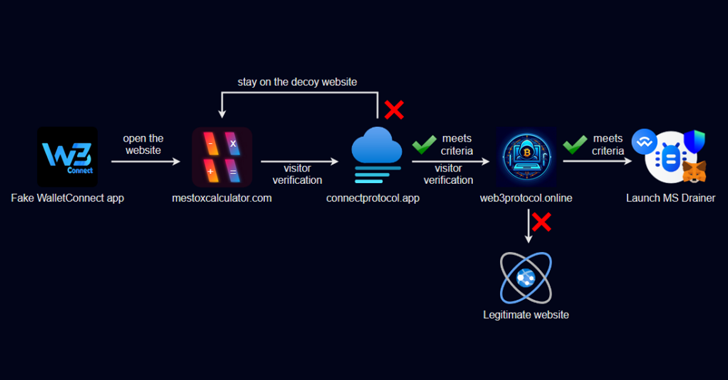

Une fois installée, la fausse application WallConnect est conçue pour rediriger les utilisateurs vers un faux site Web en fonction de leur adresse IP et de la chaîne User-Agent, et si c’est le cas, les rediriger une seconde fois vers un autre site qui imite Web3Inbox.

Les utilisateurs qui ne répondent pas aux critères requis, y compris ceux qui visitent l’URL à partir d’un navigateur Web de bureau, sont redirigés vers un site Web légitime pour échapper à la détection, permettant ainsi aux acteurs malveillants de contourner le processus d’examen des applications dans le Play Store.

En plus de prendre des mesures pour empêcher l’analyse et le débogage, le composant principal du malware est un draineur de cryptomonnaie connu sous le nom de MS Drainer, qui invite les utilisateurs à connecter leur portefeuille et à signer plusieurs transactions pour vérifier leur portefeuille.

Les informations saisies par la victime à chaque étape sont transmises à un serveur de commande et de contrôle (cakeserver[.]online) qui, à son tour, renvoie une réponse contenant des instructions pour déclencher des transactions malveillantes sur l’appareil et transférer les fonds vers une adresse de portefeuille appartenant aux attaquants.

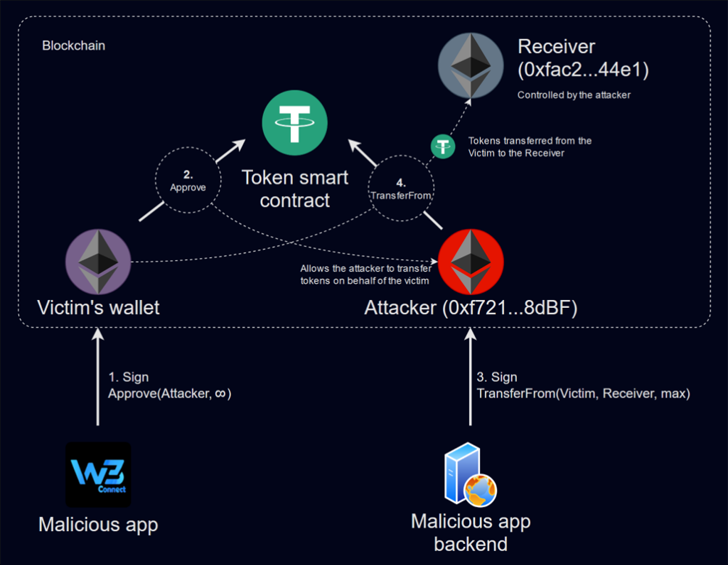

« Semblable au vol de crypto-monnaie native, l’application malveillante incite d’abord l’utilisateur à signer une transaction dans son portefeuille », ont déclaré les chercheurs de Check Point.

« Grâce à cette transaction, la victime autorise l’adresse de l’attaquant 0xf721d710e7C27323CC0AeE847bA01147b0fb8dBF (le champ ‘Adresse’ dans la configuration) à transférer le montant maximum de l’actif spécifié (si son contrat intelligent l’autorise). »

À l’étape suivante, les jetons du portefeuille de la victime sont transférés vers un autre portefeuille (0xfac247a19Cc49dbA87130336d3fd8dc8b6b944e1) contrôlé par les attaquants.

Cela signifie également que si la victime ne révoque pas l’autorisation de retirer les jetons de son portefeuille, les attaquants peuvent continuer à retirer les actifs numériques dès leur apparition sans aucune autre action.

Check Point a déclaré avoir également identifié une autre application malveillante présentant des fonctionnalités similaires « Walletconnect | Web3Inbox » (co.median.android.kaebpq) qui était auparavant disponible sur le Google Play Store en février 2024. Elle a attiré plus de 5 000 téléchargements.

« Cet incident met en évidence la sophistication croissante des tactiques cybercriminelles, en particulier dans le domaine de la finance décentralisée, où les utilisateurs s’appuient souvent sur des outils et des protocoles tiers pour gérer leurs actifs numériques », a noté la société.

« L’application malveillante ne s’appuyait pas sur des vecteurs d’attaque traditionnels tels que les autorisations ou le keylogging. Au lieu de cela, elle utilisait des contrats intelligents et des liens profonds pour drainer silencieusement les actifs une fois que les utilisateurs étaient amenés à utiliser l’application. »