Une nouvelle campagne de spam a été observée déployant un logiciel malveillant prêt à l’emploi appelé Porte Sombre.

« Le pic actuel d’activité du malware DarkGate est plausible étant donné que le développeur du malware a récemment commencé à louer le malware à un nombre limité de sociétés affiliées », Telekom Security dit dans un rapport publié la semaine dernière.

Le dernier rapport s’appuie sur découvertes récentes du chercheur en sécurité Igal Lytzki, qui a détaillé une « campagne à volume élevé » qui exploite des fils de discussion de courrier électronique détournés pour inciter les destinataires à télécharger le logiciel malveillant.

L’attaque commence par une URL de phishing qui, une fois cliquée, passe par un système de direction du trafic (TDS) pour diriger la victime vers une charge utile MSI sous certaines conditions. Cela inclut la présence d’un en-tête d’actualisation dans la réponse HTTP.

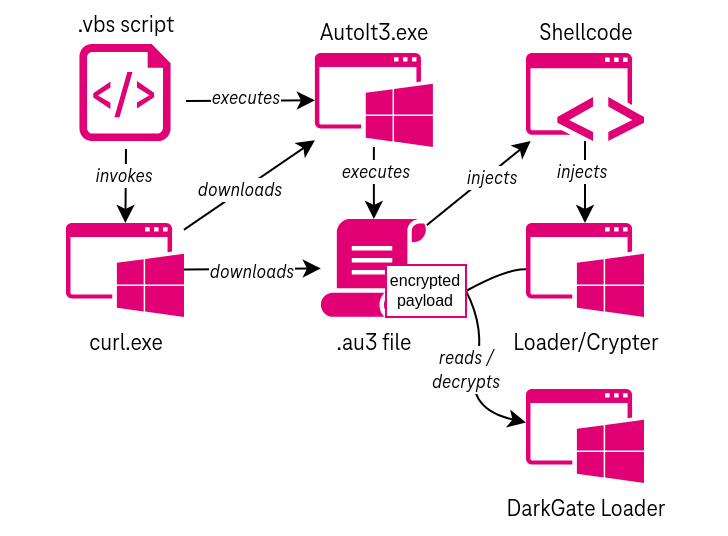

L’ouverture du fichier MSI déclenche un processus en plusieurs étapes qui intègre un script AutoIt pour exécuter le shellcode qui agit comme un conduit pour décrypter et lancer DarkGate via un crypteur (ou un chargeur).

Plus précisément, le chargeur est conçu pour analyser le script AutoIt et extraire l’échantillon de malware crypté.

Une variante alternative des attaques a été observée en utilisant un script Visual Basic à la place d’un fichier MSI, qui, à son tour, utilise cURL pour récupérer l’exécutable et le fichier de script AutoIt. La méthode exacte par laquelle le script VB est livré est actuellement inconnue.

DarkGate, vendu principalement sur des forums clandestins par un acteur nommé RastaFarEye, est doté de capacités permettant d’échapper à la détection par les logiciels de sécurité, de configurer la persistance à l’aide des modifications du registre Windows, d’élever les privilèges et de voler des données des navigateurs Web et d’autres logiciels tels que Discord et FileZilla.

Il établit également un contact avec un serveur de commande et de contrôle (C2) pour énumérer les fichiers, exfiltrer les données, lancer les mineurs de crypto-monnaie, capturer à distance des captures d’écran et exécuter d’autres commandes.

Le malware est proposé sous forme d’abonnement allant de 1 000 $ par jour à 15 000 $ par mois jusqu’à 100 000 $ par an, l’auteur le présentant comme « l’outil ultime pour les pentesters/redteamers » et qu’il possède « des fonctionnalités que vous ne trouverez nulle part ». « . Il est intéressant de noter que les versions antérieures de DarkGate est venu monté avec un module ransomware.

Les attaques de phishing sont un voie de livraison principale pour les voleurs, les chevaux de Troie et les chargeurs de logiciels malveillants tels que KrakenKeyloggerQakBot, Voleur de raton laveurSmokeLoader et d’autres, les acteurs malveillants ajoutant continuellement de nouvelles fonctionnalités et améliorations pour étendre leurs fonctionnalités.

Selon un rapport récent publié par HP Wolf Security, le courrier électronique reste le principal vecteur de diffusion de logiciels malveillants vers les points finaux, représentant 79 % des menaces identifiées au deuxième trimestre 2023.