Les chercheurs en cybersécurité ont fait la lumière sur un acteur chinois nommé SecShow qui a été observé en train de mettre en place un système de noms de domaine (DNS) à l’échelle mondiale depuis au moins juin 2023.

L’adversaire, selon les chercheurs en sécurité d’Infoblox, le Dr Renée Burton et Dave Mitchell, opère à partir du China Education and Research Network (CERNET), un projet financé par le gouvernement chinois.

« Ces sondes cherchent à trouver et à mesurer les réponses DNS au niveau des résolveurs ouverts », expliquent-ils. dit dans un rapport publié la semaine dernière. « L’objectif final des opérations SecShow est inconnu, mais les informations collectées peuvent être utilisées à des fins malveillantes et ne profitent qu’à l’acteur. »

Cela dit, certaines preuves suggèrent que cela pourrait avoir été lié à une sorte de recherche universitaire liée à « l’exécution de mesures à l’aide de techniques d’usurpation d’adresse IP sur des domaines au sein de secshow.net » en utilisant la même technique que le Projet de résolution fermé.

Cependant, cela soulève plus de questions qu’il n’en répond, notamment en ce qui concerne la portée complète du projet, l’objectif de la collecte des données, le choix d’une adresse Gmail générique pour recueillir les commentaires et le manque général de transparence.

Les résolveurs ouverts font référence à des serveurs DNS capables d’accepter et de résoudre les noms de domaine de manière récursive pour n’importe quelle partie sur Internet, ce qui les rend prêts à être exploités par des acteurs malveillants pour lancer un déni de service distribué (DDoS) des attaques telles qu’un Attaque par amplification DNS.

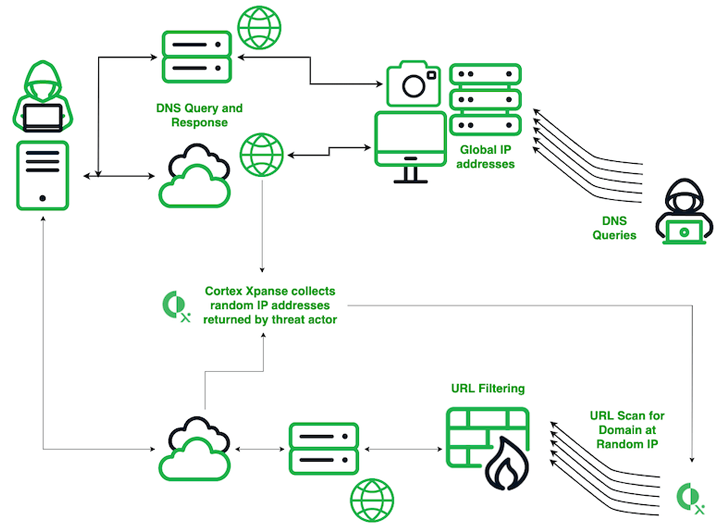

Au cœur des sondes se trouve l’utilisation des serveurs de noms CERNET pour identifier les résolveurs DNS ouverts et calculer les réponses DNS. Cela implique l’envoi d’une requête DNS depuis une origine encore indéterminée vers un résolveur ouvert, ce qui amène le serveur de noms contrôlé par SecShow à renvoyer une adresse IP aléatoire.

Chose intéressante, ces serveurs de noms sont configurés pour renvoyer une nouvelle adresse IP aléatoire à chaque fois que la requête est effectuée à partir d’un résolveur ouvert différent, un comportement qui déclenche une amplification des requêtes par le produit Palo Alto Cortex Xpanse.

« Cortex Xpanse traite le nom de domaine dans la requête DNS comme une URL et tente de récupérer le contenu de l’adresse IP aléatoire de ce nom de domaine », ont expliqué les chercheurs. « Les pare-feu, notamment Palo Alto et Check Point, ainsi que d’autres dispositifs de sécurité, effectuent un filtrage des URL lorsqu’ils reçoivent la demande de Cortex Xpanse. »

Cette étape de filtrage lance une nouvelle requête DNS pour le domaine qui amène le serveur de noms à renvoyer une adresse IP aléatoire différente.

Il est important de noter que certains aspects de ces activités d’analyse ont déjà été divulgués par Dataplane.org et les chercheurs de l’Unité 42 au cours des deux derniers mois. Les serveurs de noms SecShow ne sont plus réactifs depuis la mi-mai 2024.

SecShow est le deuxième acteur menaçant lié à la Chine après Muddling Meerkat à mener des activités de sondage DNS à grande échelle sur Internet.

« Les requêtes Muddling Meerkat sont conçues pour se mélanger au trafic DNS mondial et [have] est resté inaperçu pendant plus de quatre ans, tandis que les requêtes Secshow sont des encodages transparents des adresses IP et des informations de mesure », ont déclaré les chercheurs.

Rebirth Botnet propose des services DDoS

Cette évolution intervient alors qu’un acteur malveillant motivé par des raisons financières a été découvert faisant la publicité d’un nouveau service de botnet appelé Rebirth pour aider à faciliter Attaques DDoS.

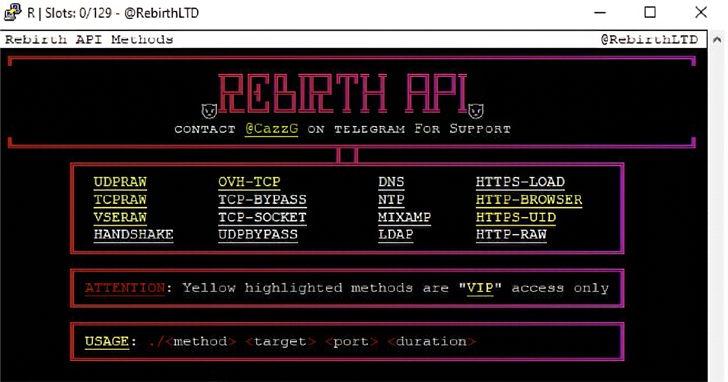

Le botnet DDoS-as-a-Service (DaaS) est « basé sur la famille de logiciels malveillants Mirai, et les opérateurs annoncent ses services via Telegram et une boutique en ligne (rebirthltd.mysellix).[.]io), » l’équipe de recherche sur les menaces Sysdig dit dans une analyse récente.

La société de cybersécurité a déclaré que Rebirth (alias Vulcan) se concentre principalement sur la communauté du jeu vidéo, louant le botnet à d’autres acteurs à différents niveaux de prix pour cibler les serveurs de jeux à des fins financières. Les premières preuves de l’utilisation du botnet dans la nature remontent à 2019.

Le forfait le moins cher, baptisé Rebirth Basic, coûte 15 $, tandis que les niveaux Premium, Advanced et Diamond coûtent respectivement 47 $, 55 $ et 73 $. Il existe également un plan Rebirth API ACCESS vendu 53 $.

Le malware Rebirth prend en charge la fonctionnalité permettant de lancer des attaques DDoS sur les protocoles TCP et UDP, tels que Inondation TCP ACK, Inondation TCP SYNet Inondation UDP.

Ce n’est pas la première fois que des serveurs de jeux sont ciblés par des botnets DDoS. En décembre 2022, Microsoft a divulgué les détails d’un autre botnet nommé MCCrash, conçu pour cibler les serveurs Minecraft privés.

Puis, en mai 2023, Akamai a détaillé une Botnet DDoS à louer connu sous le nom de Dark Frost, qui a été observé en train de lancer des attaques DDoS contre des sociétés de jeux, des fournisseurs d’hébergement de serveurs de jeux, des streamers en ligne et même d’autres membres de la communauté de jeux.

« Avec un botnet tel que Rebirth, un individu est capable d’effectuer des attaques DDoS sur le serveur de jeu ou sur d’autres joueurs dans un jeu en direct, provoquant soit des problèmes et des ralentissements dans les jeux, soit un retard ou un crash des connexions des autres joueurs », a déclaré Sysdig.

« Cela peut être motivé financièrement pour les utilisateurs de services de streaming tels que Twitch, dont le modèle économique repose sur le fait qu’un lecteur de streaming gagne des abonnés ; cela fournit essentiellement une forme de revenu grâce à la monétisation d’un jeu cassé. »

La société basée en Californie a postulé que les clients potentiels de Rebirth pourraient également l’utiliser pour effectuer des opérations de pêche à la traîne DDoS (alias stresser trolling), dans lesquelles des attaques sont lancées contre des serveurs de jeux pour perturber l’expérience des joueurs légitimes.

Les chaînes d’attaque distribuant le malware impliquent l’exploitation de failles de sécurité connues (par exemple, CVE-2023-25717) pour déployer un script bash qui se charge de télécharger et d’exécuter le malware botnet DDoS en fonction de l’architecture du processeur.

Le Chaîne de télégramme associé à Rebirth a depuis été effacé pour supprimer tous les anciens messages, avec un message publié le 30 mai 2024 disant « Bientôt nous reviendrons [sic] » Près de trois heures plus tard, ils ont annoncé un service d’hébergement à toute épreuve appelé » bulletproof-hosting[.]xyz. »