Un vecteur d’attaque nouvellement découvert dans les artefacts GitHub Actions baptisé ArtiPACKED pourrait être exploité pour prendre le contrôle des référentiels et accéder aux environnements cloud des organisations.

« Une combinaison de mauvaises configurations et de failles de sécurité peut entraîner la fuite de jetons d’artefacts, à la fois de services cloud tiers et de jetons GitHub, les rendant disponibles à toute personne disposant d’un accès en lecture au référentiel pour les consommer », a déclaré Yaron Avital, chercheur de l’unité 42 de Palo Alto Networks. dit dans un rapport publié cette semaine.

« Cela permet aux acteurs malveillants ayant accès à ces artefacts de compromettre potentiellement les services auxquels ces secrets donnent accès. »

La société de cybersécurité a déclaré avoir principalement observé la fuite de jetons GitHub (par exemple, GITHUB_TOKEN et ACTIONS_RUNTIME_TOKEN), qui pourraient non seulement donner aux acteurs malveillants un accès non autorisé aux référentiels, mais également leur donner la possibilité d’empoisonner le code source et de le pousser vers la production via les flux de travail CI/CD.

Artefacts dans GitHub permettre Les utilisateurs peuvent partager des données entre les tâches d’un workflow et conserver ces informations après leur exécution pendant 90 jours. Cela peut inclure des builds, des fichiers journaux, des vidages de mémoire, des sorties de test et des packages de déploiement.

Le problème de sécurité ici est que ces artefacts sont accessibles au public pour tous dans le cas de projets open source, ce qui en fait une ressource précieuse pour extraire des secrets comme les jetons d’accès GitHub.

En particulier, il a été découvert que les artefacts exposent une variable d’environnement non documentée appelée ACTIONS_RUNTIME_TOKEN, qui a une durée de vie d’environ six heures et pourrait être utilisée pour remplacer un artefact par une version malveillante avant son expiration.

Cela pourrait alors ouvrir une fenêtre d’attaque pour l’exécution de code à distance lorsque les développeurs téléchargent et exécutent directement l’artefact malveillant ou qu’il existe un travail de workflow ultérieur configuré pour s’exécuter sur la base d’artefacts précédemment téléchargés.

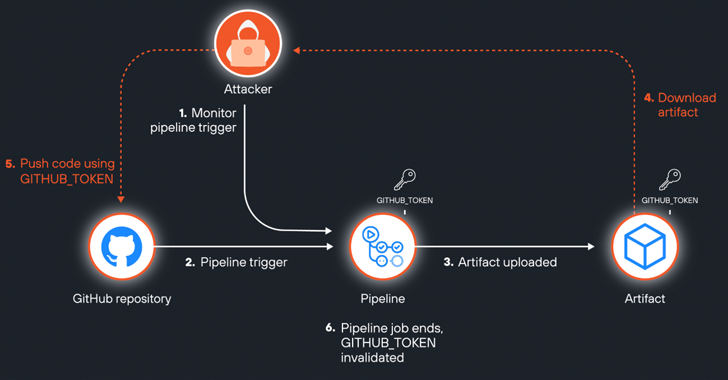

Bien que GITHUB_TOKEN expire à la fin du travail, des améliorations ont été apportées à la fonctionnalité d’artefacts avec version 4 Cela signifie qu’un attaquant pourrait exploiter des scénarios de conditions de concurrence pour voler et utiliser le jeton en téléchargeant un artefact pendant qu’une exécution de workflow est en cours.

Le jeton volé pourrait ensuite être utilisé pour envoyer du code malveillant vers le référentiel en créant une nouvelle branche avant la fin de la tâche du pipeline et l’invalidation du jeton. Cependant, cette attaque repose sur le fait que le workflow dispose de l’autorisation « contenu : écriture ».

Plusieurs référentiels open source liés à Amazon Web Services (AWS), Google, Microsoft, Red Hat et Ubuntu ont été identifiés comme vulnérables à l’attaque. GitHub, pour sa part, a classé le problème comme informatif, exigeant que les utilisateurs prennent sur eux de sécuriser les artefacts qu’ils ont téléchargés.

« L’abandon d’Artifacts V3 par GitHub devrait inciter les organisations qui utilisent le mécanisme des artefacts à réévaluer la façon dont elles l’utilisent », a déclaré Avital. « Les éléments négligés comme les artefacts de build deviennent souvent des cibles de choix pour les attaquants. »